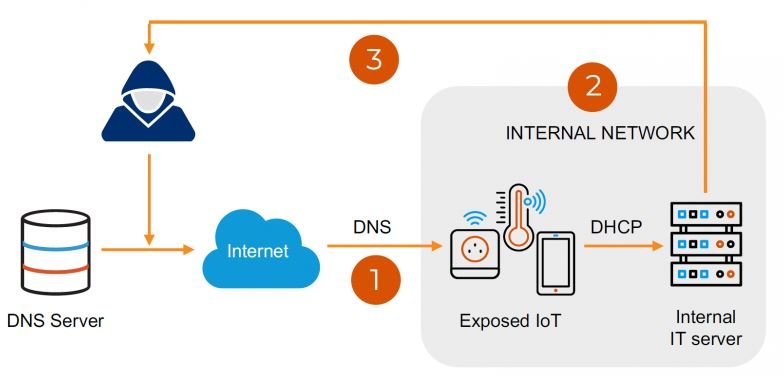

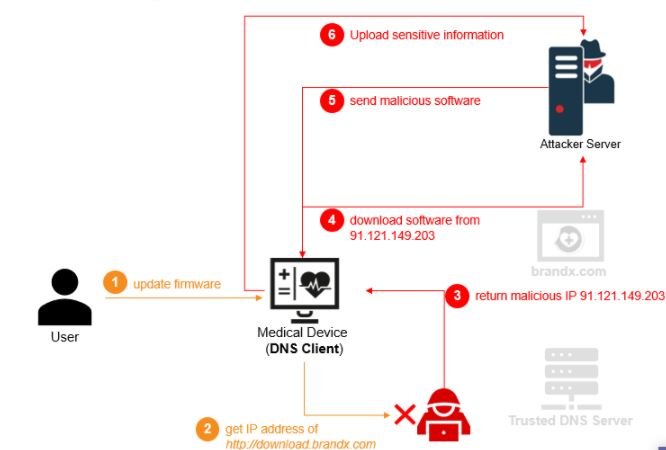

Especialistas en ciberseguridad reportaron el hallazgo de nueve vulnerabilidades en las implementaciones del protocolo del sistema de nombres de dominio (DNS) en las pilas de comunicación TCP/IP presentes en alrededor de 100 millones de dispositivos. Este conjunto de fallas, identificadas como NAME:WRECK podrían ser explotadas para tomar control de los dispositivos afectados.

El hallazgo fue realizado por los expertos de Enterprise of Things Forescout y el JSOF, una unidad especializada en ciberseguridad que opera en Israel. Acorde al reporte, las fallas afectan las implementaciones DNS de las siguientes pilas TCP/IP:

- FreeBSD v12.1

- IPnet VxWorks 6.6

- NetX v6.0.1

- Nucleus NET v4.3

Los expertos señalan que un actor de amenazas podría explotar estas fallas para desplegar peligrosos ataques apuntando contra servidores en organizaciones públicas y privadas de todo tipo, incluyendo infraestructura energética, de servicios médicos, industriales y comerciales, modificando las configuraciones de estos equipos con fines maliciosos.

Los actores de amenazas también podrían alterar algunas funciones críticas en entornos empresariales, comerciales o incluso residenciales, tales como modificar la calefacción y ventilación de un edificio, desactivar sus sistemas de seguridad o alterar el funcionamiento normal del sistema de iluminación.

Al parecer, parte del problema tiene que ver con la función de compresión de mensajes en el protocolo, que permite reducir el tamaño de los mensajes DNS en el proceso. Acorde a Forescout, esta función también está presente en muchas implementaciones, aunque algunos protocolos no admiten oficialmente la compresión. Esto ocurre debido a la reutilización del código o una comprensión específica de las especificaciones.

Los expertos destacan que implementar el mecanismo de compresión ha sido una tarea difícil, como lo destacan más de una docena de vulnerabilidades descubiertas desde inicios del siglo XXI. Cabe señalar que no todas las fallas NAME: WRECK pueden explotarse para lograr los mismos resultados. A continuación se presenta un listado con las fallas reportadas y sus puntajes asignados acorde al Common Vulnerability Scoring System (CVSS).

- CVE-2020-7461: Error de límite en FreeBDS al analizar datos OPTION 119 en paquetes DHCP en dhclient (8). La falla recibió un puntaje de 7.7/10

- CVE-2016-20009: Desbordamiento basado en pila de IPnet en la función de descompresión de mensajes. Esta falla recibió un puntaje de 9.8/10

- CVE-2020-1579: la funcionalidad de análisis de etiquetas de nombres DNS en Nucleus NET no valida correctamente los nombres en las respuestas DNS. Puntaje CVSS de 8.1/10

- CVE-2020-27009: la funcionalidad de descompresión de registros de nombres de dominio DNS en Nucleus NET no valida correctamente los valores de desplazamiento del puntero. La vulnerabilidad recibió un puntaje CVSS de 8.1/10

- CVE-2020-27736: la funcionalidad de análisis de la etiqueta del nombre de dominio DNS en Nucleus NET no valida correctamente el nombre en las respuestas de DNS. La falla recibió un puntaje de 6.5/10

- CVE-2020-27737: la funcionalidad de análisis de respuesta de DNS en Nucleus NET no valida correctamente varias longitudes y recuentos de los registros. La vulnerabilidad recibió un puntaje de 6.5/10

- CVE-2020-27738: la funcionalidad de descompresión de registros de nombres de dominio DNS en Nucleus NET no valida correctamente los valores de desplazamiento del puntero. Este error recibió un puntaje CVSS de 6.5/10

- CVE-2021-25677: el cliente DNS en Nucleus NET no aleatoriza correctamente el ID de transacción de DNS (TXID) y los números de puerto UDP. La falla recibió un puntaje de 5.3/10

- Sin clave CVE: Dos funciones en el resolutor DNS de NetX no comprueban lo que el puntero de compresión sí verifica. La falla recibió un puntaje CVSS de 6.5/10

Como se menciona al inicio, la explotación exitosa de estas fallas permitiría a los actores de amenazas desplegar ataques de denegación de servicio (DoS), envenenamiento de caché DNS y ejecución remota de código.

Se recomienda a los administradores de implementaciones afectadas acudir a las fuentes oficiales para más información sobre el lanzamiento de parches de seguridad o métodos de solución alternativa para prevenir la explotación. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad