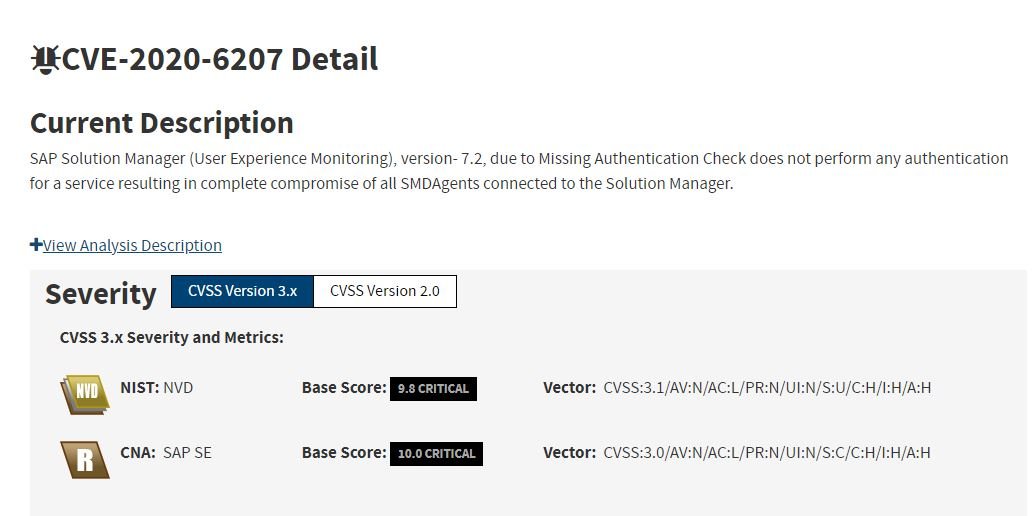

Especialistas en seguridad informática reportan que un grupo de actores de amenazas ha publicado un exploit para abusar de una falla de seguridad crítica en el software empresarial SAP. Este exploit es capaz de comprometer sistemas que aún no reciben las actualizaciones que corrigen CVE-2020-6207, una falla en el proceso de verificación de autenticación en EEM Manager, un componente de SAP Solution Manager (SolMan).

A pesar de que SAP corrigió esta falla en marzo de 2020, aún existen sistemas vulnerables debido a que sus administradores no han instalado las actualizaciones necesarias. Acorde a un reporte de Onapsis Research Labs, hace unos días se publicó el exploit para esta falla en un repositorio de GitHub: “Un ataque exitoso pondría en riesgo las aplicaciones SAP, los procesos comerciales y la información crítica de las organizaciones afectadas”, mencionan los expertos.

Sobre el producto vulnerable, los expertos mencionan que SolMan es un sistema de administración empleado en todos los entornos de SAP de forma similar a soluciones como Windows Active Directory: “Algunas compañías no se apegan a la política de actualización de seguridad de SolMan, lo que juega a favor de los hackers maliciosos”, añaden los investigadores.

Los investigadores también advierten que diversos grupos de actores de amenazas han realizado escaneos masivos en Internet para detectar implementaciones de SAP vulnerables a este ataque, por lo que el problema debe ser tomado en cuenta con la seriedad necesaria. Los administradores deben recordar que la instalación de las actualizaciones corrige por completo la falla.

Al respecto, un portavoz de SAP menciona: “Nuestro reporte de seguridad sobre CVE-2020-6207 también incluye los pasos para habilitar algunas soluciones alternativas, pero el parche de seguridad es la principal medida que recomendamos. SAP agrega que con la publicación del exploit un ataque sería relativamente sencillo y las consecuencias podrían ser desastrosas, por lo que se invita a los administradores de sistemas a actualizar sus instalaciones a la brevedad.

Por otra parte, Satnam Narang, especialista de Tenable, menciona: “Este reciente informe platea un importante desafío para la comunidad de la ciberseguridad; esta vulnerabilidad de ausencia de autenticación implica que los actores de amenazas podrían acceder a sistemas vulnerables de forma trivial, por lo que es fundamental que las organizaciones se replanteen su política de actualización de sistemas para prevenir que estos ataques lleguen a escalas insospechadas”.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad