Un reciente reporte afirma que un grupo de actores de amenazas patrocinados por un estado nación logró comprometer el software de gestión TI SolarWinds Orion para atacar a múltiples organizaciones en E.U., incluyendo agencias gubernamentales como el Departamento del Tesoro y la Administración Nacional de Telecomunicaciones e Información (NTIA).

Expertos de Microsoft y FireEye aseguran que los hackers maliciosos utilizaron una variante de malware conocida como SUNBURST o Solorigate.

La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) también emitió una alerta en relación con la explotación activa de algunas implementaciones de Solaris, usadas por los actores de amenazas para instalar un backdoor en versiones vulnerables abusando de su sistema de actualización: “Esta vulnerabilidad está relacionada con los reportes revelados entre marzo y junio de 2020; la falla podría ser resultado de un sofisticado ataque de cadena de suministro desplegado por un actor estatal”, menciona la Agencia.

La campaña ha estado activa desde inicios de 2020, comenzando con el robo de datos en versiones vulnerables de SolarWinds Orion. Los actores de amenazas detrás de estos ataques podrían haber generado persistencia en los sistemas afectados, pues los primeros objetivos comprometidos fueron detectados en diciembre de 2019.

Los hackers detrás del ataque a la cadena de suministro están especialmente enfocados en entidades gubernamentales, firmas tecnológicas, empresas de telecomunicaciones y otros servicios en América del Norte, Europa y algunos países de Asia, reportaron los especialistas de FireEye.

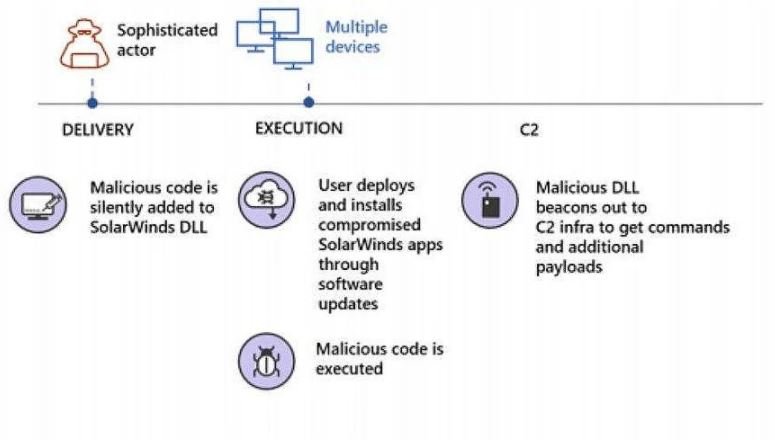

Por otra parte, el informe de Microsoft contiene una guía para que los usuarios implementen algunos mecanismos de protección adicionales para prevenir estos ataques. La compañía asegura que estos incidentes comienzan con una campaña de intrusión vía código malicioso en SolarWinds Orion después de que se implementan actualizaciones maliciosas con las que los cibercriminales tratarán de implementar el backdoor.

“Las víctimas son engañadas haciéndoles creer que no se han detectado indicios de actividad maliciosa y que el programa no se está comportando como estaba previsto, por lo que los cibercriminales pueden ganar persistencia de forma relativamente fácil”, menciona el reporte de Microsoft.

En respuesta a estos reportes, SolarWinds lanzó Orion Platform versión 2020.2.2 HF 1, que permite a los administradores proteger sus sistemas que ejecutan versiones vulnerables: “Le recomendamos actualizar lo antes posible para mitigar el riesgo de explotación”, señala el aviso de la compañía.

Aunque estos reportes no hacen mención del origen de los ataques, un informe de Washington Post vinculó estos ataques con actores de amenazas rusos. En respuesta, la Embajada de Rusia en E.U. calificó estos señalamientos como infundados, asegurando que la actividad descrita viola flagrantemente la política exterior rusa. Se espera que más detalles sean revelados a la brevedad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad