Hace algunos años los libros electrónicos (ebooks) comenzaron a ser vendidos de forma masiva, lo que requirió que las compañías participantes de esta industria (Amazon, Adobe, Barnes & Noble, entre otras) tuvieran que invertir considerables esfuerzos para proteger su propiedad intelectual de la piratería y la distribución ilegal en Internet.

En este artículo, los expertos del curso de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán en qué consisten estos mecanismos de protección y qué métodos utilizan los grupos de hacking para vulnerarlos y acceder a esta información por medios ilegítimos.

Antes de comenzar, vale la pena recordar el auge en la popularidad del ebook, que es considerado por muchos como una alternativa más amigable con el medio ambiente que la industria del libro tradicional. Su popularidad incrementó a la par del uso masivo de smartphones y tabletas electrónicas e incluso de dispositivos como el Kindle hasta el punto en que las ventas de ebooks superaron por un amplio margen a las ventas de libros físicos en plataformas como Amazon.

Por desgracia nada dura para siempre, por lo que a finales de 2016 se había experimentado una desaceleración crítica en las ventas de esta industria. Algunos años después el panorama luce aún más complicado incluso para la producción de un ebook, cuyos costos ya se equiparan o rebasan los costos de producción de un libro tradicional, además de que las restricciones de seguridad en un ebook han limitado el crecimiento de su popularidad, pues muchas personas consideran inútil comprar un archivo protegido que no podrá ser prestado, vendido o donado después de un tiempo.

Los especialistas en ciberseguridad de IICS mencionan que la Gestión de Derechos Digitales (DRM por sus siglas en inglés) hace referencia a los mecanismos de seguridad que los titulares de los derechos de autor implementan para proteger cualquier desarrollo digital, incluyendo los ebooks. En este caso, el cifrado es la opción más utilizada, aunque existen múltiples métodos para prevenir la piratería.

Hagamos un breve repaso por esta industria que, si bien enfrenta una severa crisis, se rehúsa a cambiar la lógica de su trabajo a favor de opciones más convenientes para todos.

PDF: El formato favorito de la industria

Adobe PDF Reader fue uno de los primeros formatos en contar con protección DRM. La protección de este formato parecía estar a la altura de las expectativas hasta que el desarrollador Dmitry Sklyarov encontró una forma de hackear esta protección, lo que lo llevó a una cárcel en E.U. Aunque en su momento las autoridades de múltiples países parecían haber emprendido una estricta vigilancia contra el intento de hacking de DRM, esta práctica se hizo cada vez más común e incluso es posible discutir este tema en foros de Internet convencional.

Adobe PDF Merchant (Acrobat Web Buy)

Aunque hoy Adobe PDF Merchant es de interés exclusivamente histórico, este es el formato el que permite comprender qué es la protección DRM cuando se aplica a publicaciones electrónicas. Los principios básicos de la protección DRM han cambiado poco desde entonces, aunque la implementación ha experimentado cambios sustanciales.

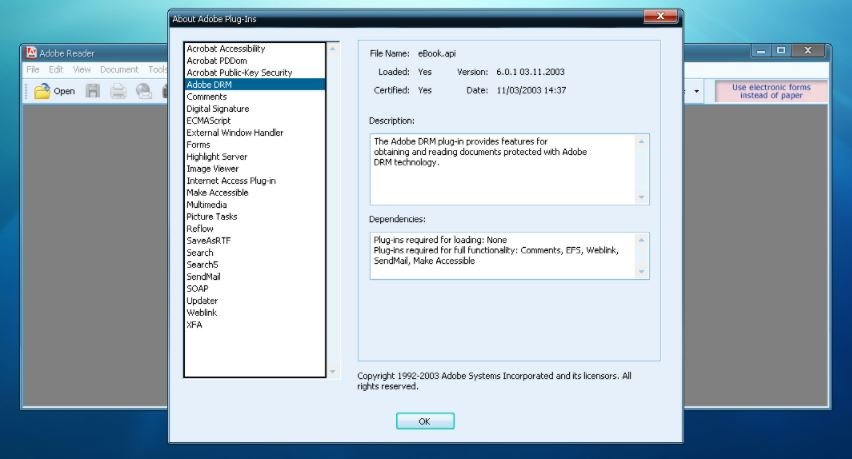

El soporte para ebooks apareció como un módulo descargable en Acrobat Reader 4.05, y el primer módulo de este tipo fue Acrobat Web Buy. El trabajo del módulo se basó en una estrecha interacción entre el dispositivo cliente y el servidor. Cuando un usuario intentaba abrir un libro protegido, este módulo enviaba al servidor DRM una solicitud que contenía un identificador del entorno donde se trataba de abrir este libro protegido (número de serie del disco duro, ID de la cuenta del usuario, etc.). Esta es la forma con la que operan estos mecanismos de protección actualmente.

El servidor se encargaba de verificar la legitimidad del acceso al documento protegido. Si la verificación era satisfactoria, se enviaba al sistema del usuario un formato RMF como XML; este archivo contenía la clave para descifrar el PDF, además de una lista de acciones permitidas y un certificado para validar la licencia.

A su vez, la licencia era verificada por dos claves RSA de 1024 bits; una pertenecía al editor y la otra era usada por Adobe como certificado de confianza para firmar la clave pública del editor. Este mecanismo de seguridad fue construido de tal manera que era imposible crear un archivo RMF seguro (y por lo tanto un libro electrónico seguro) sin la participación de Adobe. Por otro lado, si los grupos de piratería podían obtener un archivo RMF, era fácil extraer su clave de cifrado.

Adobe DRM (EBX)

Esta es una de las más recientes implementaciones de Adobe, que trabajó en conjunto con EBX Workgroup. Este sistema DRM se basa en la generación de dos claves asimétricas cuando se inicia una aplicación para leer ebooks; la clave pública se registra en el servidor y el secreto se envía al dispositivo del usuario. Al comprar la licencia, el usuario recibe un archivo XML que contiene la contraseña del documento; la clave se cifra con la clave pública del usuario, además de contener una lista de derechos de acceso para validar la información del usuario.

Aunque confiable, este mecanismo se considera imperfecto. Sin mencionar que no se han realizado mejoras significativas desde sus primeras versiones, por lo que cualquier persona con conocimientos en ciberseguridad podría comprometer esta información.

Vulnerabilidades DRM PDF

Resulta increíblemente difícil implementar estos mecanismos a los libros en formato PDF y poco funcional en escenarios reales. Uno de los principales problemas es que todo el esquema quedaría expuesto con sólo interceptar la clave de cifrado.

Pensando en ello, Acrobat Reader 6 implementó un nuevo esquema que le dio a los módulos de seguridad la capacidad de decidir de qué manera se cifraba un fragmento particular de un documento PDF. La intercepción de claves dejó de funcionar porque la clave ya no se transmite entre los nodos de protección. Aún así esto trajo nuevos problemas, junto con la adopción de Adobe Acrobat Reader como lector estándar de ebooks.

Acrobat Reader comenzó a implementar soporte para plugins. Muchos investigadores, e incluso algunos hackers trabajando en el mercado de la piratería descubrieron que, si se carga un plugin especialmente diseñado en el momento que se abre un PDF protegido, es posible obtener la información completa de dicho archivo.

Desde entonces este escenario se transformó en un juego del gato y el ratón, con Adobe lanzando mejoras frecuentes para prevenir estos ataques y los hackers adaptándose a lo que la compañía dispone, abusando de la posibilidad de cargar plugins maliciosos con firmas digitales falsas, un problema que sigue afectando a la compañía.

DRM y Amazon

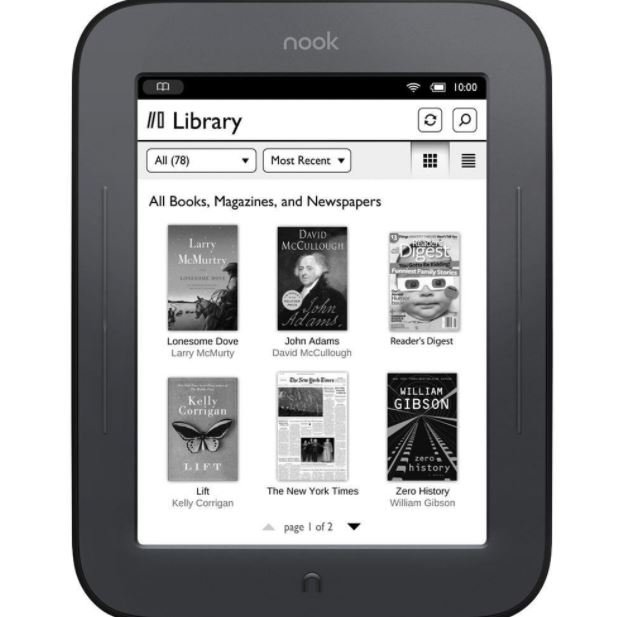

Amazon es la tienda de ebooks más grande e incluso cuenta con su propio ecosistema para acceder a su contenido, incluyendo los productos de la familia Kindle y las tabletas Fire. Asimismo, los lectores de Amazon se ven limitados por una cuestión fundamental: esta familia de productos no cuenta con soporte para formatos de ebooks libres de DRM, como ePub o FB2.

Los libros Kindle admiten DRM; el enlace va a la cuenta de Amazon del usuario. En las aplicaciones de Kindle para iOS, los libros se cifran exclusivamente con una clave generada a partir de la información de la cuenta del usuario. Lo importante aquí es que es bastante difícil extraer información de un iPhone o iPad, mencionan los expertos en ciberseguridad de IICS.

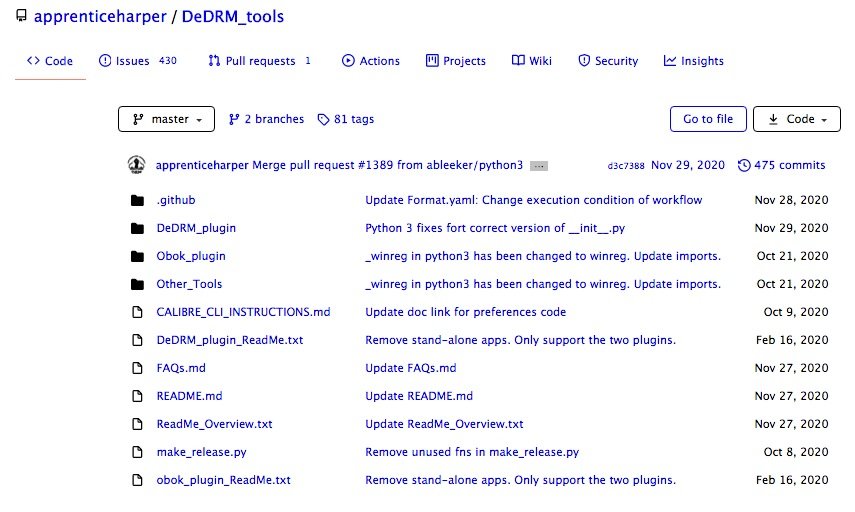

Respecto a la familia Kindle, la protección se basa en el número de serie del dispositivo y en el PID único que se asigna durante el registro. En consecuencia, la clave para descifrar los libros descargados en dichos dispositivos se puede calcular en función del número de serie del Kindle y su PID. Este último se puede extraer usando la herramienta DeDRM Tools, ejecutando el siguiente script y pasando el número de serie del dispositivo como parámetro (el dispositivo Kindle en sí debe estar conectado a la computadora en este momento):

$ kindlepid.py <Kindle Serial Number>

La aplicación de Windows también utiliza el cifrado de clave compartida por cuenta. Sin embargo, recuperar libros de una computadora con Windows es mucho más fácil que en un sistema Apple, por lo que Amazon utiliza una segunda capa de cifrado, esta vez con una clave de sesión separada única para cada libro.

Aunque este es un mecanismo destacado, ambas claves todavía están almacenadas en la computadora y recuperarlas es una cuestión casi trivial, aseguran los especialistas en ciberseguridad.

A continuación, los expertos de IICS muestran cómo evadir las protecciones DRM para los formatos Kindle:

- Instale la aplicación Kindle Reader para Windows en su computadora

- Descargue la herramienta DeDRM (disponible en GitHub)

- Instale Caliber

- Instale el plugin DeDRM_plugin.zip en Caliber desde DeDRM_calibre_plugin

- Ahora puede descargar libros con la aplicación Kindle

- El resto es simple: arrastre y suelte libros en formatos AZW3 o MOBI desde la carpeta Documents\\My Kindle Content en Calibre. El mecanismo DRM se eliminará automáticamente

- Los libros se pueden convertir a FB2, ePub o cualquier otro formato compatible con Caliber

Si lo desea, puede prescindir de Calibre mediante una utilidad de línea de comandos o simplemente recurrir a uno de los muchos servicios en línea.

En respuesta a los múltiples métodos para esquivar sus mecanismos de seguridad, en 2015 Amazon lanzó KFX, un formato más avanzado y con mayor seguridad DRM que a la fecha no ha sido descifrado por investigadores o entusiastas de la piratería. Para mala fortuna de la compañía, el uso de este formato nunca se generalizó, resultando en una muy limitada cantidad de títulos disponibles en KFX.

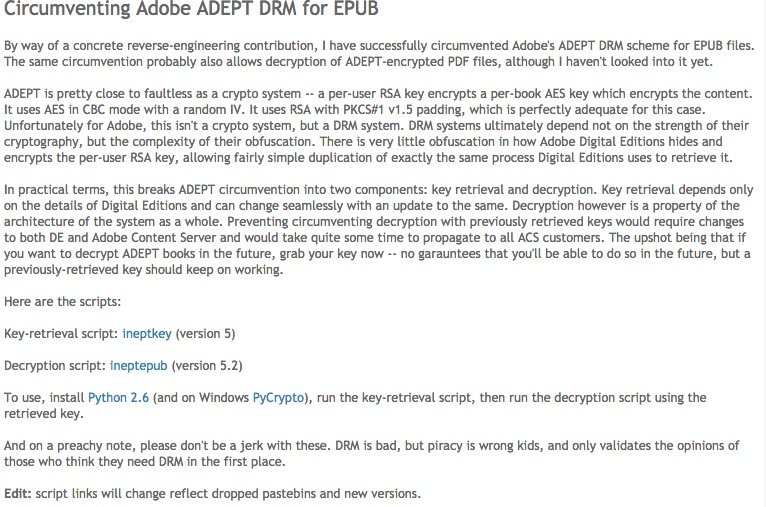

Barnes & Noble: Adobe Digital Editions Protection (ADEPT)

Barnes & Noble es la segunda cadena de librerías más grande de E.U. y usa el formato ePub, protegido por el esquema Adobe Digital Editions (ADEPT). Este esquema utiliza un sistema de cifrado que aún no ha logrado convertirse en un esquema DRM confiable. Acorde a los expertos en ciberseguridad, cada libro está cifrado con una clave AES única, y la clave en sí está cifrada con una clave RSA, que se genera en función de las credenciales del usuario (información basada en una dirección email) y se almacena en el equipo del usuario.

Los hackers requieren encontrar la clave de sesión con la que estaba protegida la clave RSA, que se utilizó para cifrar la clave AES utilizada para cifrar los libros. Suena complicado, pero según el hacker que logró romper esta protección, desplegar toda la cadena fue más tedioso que difícil.

DRM en desuso

A estas alturas no todos los editores de ebooks prestan mucho interés a los mecanismos DRM, incluso algunos editores en Alemania e Inglaterra han llegado a la conclusión de que estas protecciones son perjudiciales para las ventas, dejando atrás su uso y optando por lo que llamaron DRM social.

Aunque los editores no desean abandonar Amazon (sigue siendo su plataforma de mayor exposición), muchos también recurren a vender sus títulos en sus propios sitios web o en plataformas de terceros, con la particularidad que estas versiones de sus libros no cuentan con DRM, una práctica que ha resultado del agrado de un número considerable de lectores que prefieren los formatos digitales en lugar del libro físico.

Como se menciona anteriormente, algunos editores se decantan por la opción del DRM social, que les permiten rastrear de forma confiable el origen de los libros comprados en el dominio público gracias a una marca de agua invisible para el usuario. En los casos más extremos, los editores simplemente confían en la palabra de honor de los usuarios, eliminando cualquier tipo de protección.

El presente y futuro del ebook

Dadas las condiciones actuales, los especialistas en ciberseguridad consideran que las tiendas de ebooks que no cuentan con su propio ecosistema ven sus opciones limitadas a dos posibles escenarios: ofrecer descargas gratuitas en formatos de uso generalizado, o vender acceso a sus sitios web como una especie de plataforma de streaming.

La segunda opción no suena descabellada en primera instancia, pero conlleva severos problemas para los usuarios que invierten su dinero en estas plataformas. Por ejemplo, en el catálogo que ofrece Liters los usuarios encontrarán frecuentemente toda clase de advertencias como las que se muestran a continuación:

EL LIBRO FUE ADQUIRIDO EN LA TIENDA ONLINE WWW.FEISOVET.RU

COMPRADOR: Oleg Afonin (aoleg@voicecallcentral.com) PEDIDO: # 287253385/09-Mar-2017

¡ESTÁ PROHIBIDO COPIAR Y DISTRIBUIR EL TEXTO DE ESTE LIBRO PARA CUALQUIER FIN!

Eso no es todo. Además de este irritante anuncio, esta plataforma también coloca algunos marcadores en sus textos, tales como:

#287253385 / 09-мар-2017

Esta es una anomalía que los impulsores del DRM social fueron incapaces de prever, algo lamentable considerando que hay usuarios que invierten su dinero en estas plataformas y jamás esperan encontrar tales fallas.

Conclusiones

Por lo general, los métodos de protección DRM funcionan para la gran mayoría de los usuarios convencionales (que, de hecho, es su objetivo principal). No obstante, es obvio que cualquier usuario con conocimientos suficientes podía esquivar estas limitantes, pues esto ni siquiera es demasiado difícil. Al mismo tiempo, el único gran actor de esta industria que invierte sus recursos para contrarrestar esta práctica es Adobe, pues al parecer el resto de compañías han dado esta batalla por perdida.

La otra cara de la moneda (DRM social) tampoco parece resultar como se tenía pensado, consideran los expertos en ciberseguridad. Esta práctica aún se enfrenta a más interrogantes que certezas, por lo que los usuarios de ebooks sin DRM seguirán sin gozar de una experiencia totalmente satisfactoria.

El tiempo sigue avanzando y la industria sigue en crisis, por lo que la desaparición completa de la industria del libro tradicional, una de las más aventuradas predicciones durante el auge del ebook, también está lejos de concretarse.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad