Los participantes e instructores de un curso de seguridad informática lanzaron una herramienta de software diseñada para esquivar la inspección profunda de paquetes (DPI, por sus siglas en inglés). SymTCP es una herramienta de código abierto para la detección de sutiles discrepancias entre dos implementaciones de TCP.

En su página oficial de GitHub, los desarrolladores de SymTCP mencionan que esta herramienta puede ser empleada para encontrar las diferencias entre un servidor y la DPI, explotando esta información para esquivar este proceso de inspección profunda de paquetes.

Acorde a los participantes del curso de seguridad informática, esta inspección puede ser de gran ayuda para prevenir comportamientos anómalos y algunas variantes de ciberataque, como desbordamiento de búfer o ataques Man-inThe-Middle (MiTM), principalmente en entornos empresariales. Además, esta actividad también puede aplicarse para la vigilancia y configuración de bloques de censura a nivel de los proveedores de servicios de Internet.

Los instructores de este curso de seguridad informática, impartido en el Departamento de Informática de la Universidad de California también publicaron un PDF en el que se demuestra cómo esquivar estos mecanismos DPI, sin importar su aplicación en el sistema objetivo.

En el informe, se menciona que estos sistemas DPI emplean estados de máquina simplificados de pilas de red que no son copias exactas de los host finales; los usuarios pueden abusar de estas discrepancias mediante la fragmentación o manipulación de paquetes.

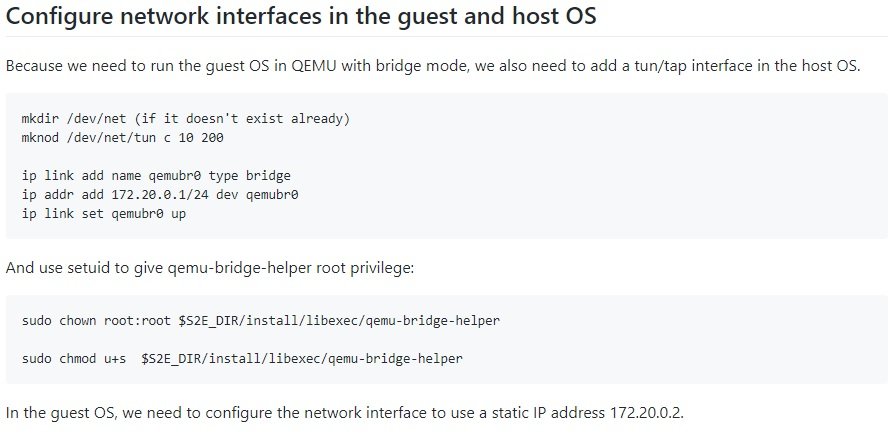

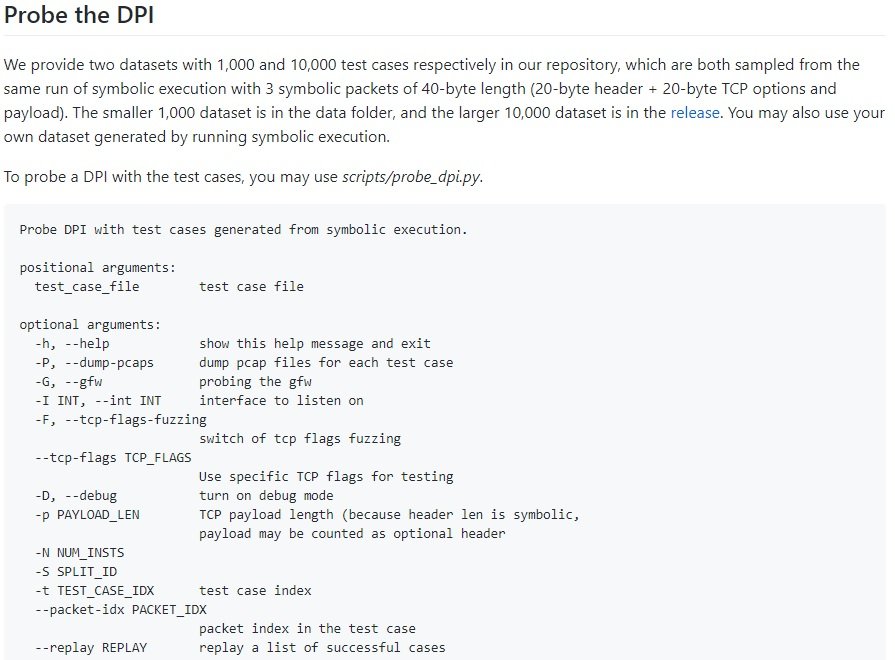

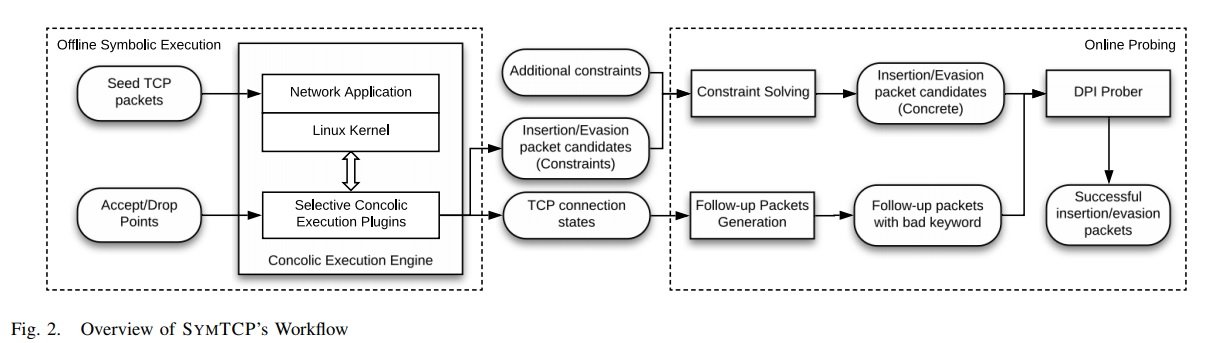

La herramienta emplea “ejecución simbólica” en la implementación TCP de un servidor. Como resultado, se recopilan rutas de ejecución etiquetadas como ‘aceptar’ o ‘descartar’ en la inspección de paquetes. Posteriormente se verifica el sistema DPI con las secuencias de paquetes generadas para determinar cuáles son procesadas de la misma forma por el proceso DPI y el servidor, sólo en caso de que las haya.

En caso de detectar discrepancias, SymTCP puede crear paquetes capaces de llegar a elementos centrales en el código encargado de aceptar o descartar solicitudes, enviando las comprobaciones de middlebox DPI. Acorde a los desarrolladores, “los paquetes identificados automáticamente se alimentan mediante el middlebox DPI para determinar si se introduce una discrepancia y se puede eludir el middlebox”.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS) métodos revelados anteriormente requieren la ejecución manual de paquetes maliciosos, por lo que incrementa la carga de trabajo y el nivel de conocimientos y habilidades. Por otra parte, este proyecto automatiza el proceso de forma eficaz, reduciendo al mínimo la carga de trabajo para los investigadores.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad