Especialistas en forense digital reportan un nuevo método de ataque que consiste en el uso de archivos de audio WAV para ocultar y entregar backdoors y software para el minado de la criptomoneda Monero en los sistemas infectados.

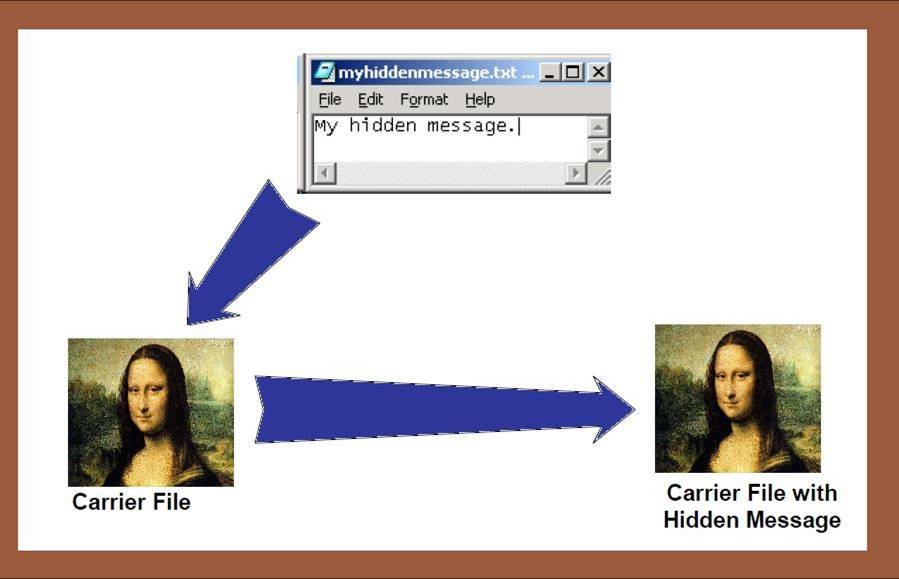

Otras variantes de este método inyectaban el malware ocultando sus cargas útiles en archivos de imagen JPEG o PNG usando esteganografía, técnica muy utilizada por los actores de amenazas para ocultar el malware, por lo que resulta curioso que este grupo de hackers haya elegido entregar sus cargas útiles usando archivos de audio maliciosos.

En junio pasado, los especialistas en forense digital de la firma Symantec detectaron a una célula de Turla, grupo de hackers respaldado por el Kremlin (también conocidos como Venomous Bear o Wterburg) entregando a las víctimas la carga útil que contenía el backdoor Metasploit Meterpreter usando una pista de audio en formato WAV.

Ahora, los investigadores han descubierto que un método de esteganografía idéntico es usado para infectar dispositivos con el software de minado XMRig y código de reverse shell Metasploit. “Estos archivos formato WAV se combinan con un poderoso componente para decodificar y ejecutar el contenido malicioso, que está oculto entre los datos del archivo de audio”, mencionan los expertos.

Al ser reproducidos se podía apreciar un archivo de música aparentemente convencional, mientras otras muestras recolectadas contenían sólo estática. Al ser analizados minuciosamente los expertos detectaron las cargas útiles de Metasploit y XMRig: “Los hackers planeaban una operación de cryptojacking y conexión inversa de alcance considerable”, añaden los expertos.

Durante el análisis, los expertos en forense digital detectaron que las cargas útiles eran decodificadas y ejecutadas de tres formas distintas:

- Usando cargadores que emplean esteganografía de bit menos significativo (LSB) para decodificar y ejecutar un archivo PE

- Cargadores que emplean un algoritmo de decodificación basado en rand () para decodificar y ejecutar un archivo PE

- Con cargadores que emplean un algoritmo de decodificación basado en rand () para decodificar y ejecutar shellcode

Cualquiera de estos tres métodos permite a los actores de amenazas ocultar de forma exitosa las cargas útiles dentro de cualquier archivo, sólo deben evitar corromper la estructura y el procesamiento del formato contenedor. Además, al implementar este enfoque se agrega una nueva capa de ofuscación, pues el código subyacente sólo se revela en la memoria, haciendo que la carga útil sea muy difícil de detectar.

Aunque este método de ataque es el mismo usado por el grupo de hackers Turla, los expertos en forense digital del Instituto Internacional de Seguridad Cibernética (IICS) consideran que sería un tanto precipitado atribuir todos estos ataques al mismo grupo, ya que prácticamente cualquier hacker podría usar herramientas y métodos similares.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad