Un equipo de investigación del centro de investigación de seguridad cibernética de la Universidad Ben-Gurion de Israel ha descubierto una nueva forma de extracción de datos de computadoras con Air-Gapped mediante el uso de dispositivos pasivos como audífonos, auriculares y altavoces.

Ahora, el mismo centro de investigación ha afirmado poder usar altavoces y auriculares para actuar como micrófonos y recibir datos. Los dispositivos se pueden utilizar para enviar de vuelta las señales y hacer menos segura la práctica segura de Air-Gapped.

Según la nueva técnica de los profesionales de la seguridad de la información, los datos se extraen en forma de ondas de sonido ultrasónico inaudible y la transmisión se produce entre dos computadoras instaladas en la misma habitación mientras se comparten los datos sin usar micrófonos.

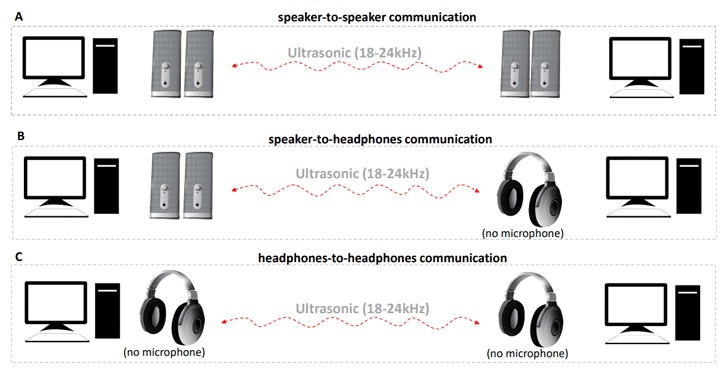

El equipo de investigación creó un protocolo personalizado para llevar a cabo la transmisión de datos entre dos computadoras. Uno de ellos tendría Air-Gapped mientras que el otro está conectado a internet y se usaría para retransmitir los datos. A través del ataque, los investigadores afirman que llevan a cabo la exfiltración de datos de altavoz a auricular, auriculares a auriculares y de altavoz a altavoz.

Los resultados de esta investigación fueron publicados por ArXiv el viernes en un documento académico titulado “MOSQUITO: transmisiones ultrasónicas secretas entre dos computadoras con Air-Gapped y comunicación de altavoz a altavoz”. Analistas de seguridad de la información explicaron que su investigación muestra cómo los hablantes pueden ser usados secretamente para llevar a cabo la transmisión de datos entre computadoras no conectadas ubicadas a una distancia de 9 metros.

La razón por la que usaron parlantes es que estos pueden considerarse micrófonos que funcionan en orden inverso; los altavoces convierten las señales electrónicas en señales acústicas, mientras que los micrófonos convierten las señales acústicas en eléctricas. La conversión es asistida por un diafragma en cada uno de estos dispositivos, que se puede utilizar para revertir el proceso. Este proceso de inversión del mecanismo de un dispositivo como un altavoz se denomina jack retasking.

La mayoría de los nuevos conjuntos de chips de audio se pueden utilizar para volver a realizar las tomas porque ofrecen la opción de alterar la función del puerto de audio a través del software. El malware se puede utilizar para reconfigurar un altavoces o auriculares para que actúe como un micrófono dado que el dispositivo no tiene alimentación y es pasivo. El documento dice:

“El hecho de que los audífonos, auriculares y altavoces estén físicamente construidos como micrófonos, junto con el hecho de que el rol de un puerto de audio en la PC puede modificarse programáticamente, cambiándolo de salida a entrada, crea una vulnerabilidad que puede ser abusada por los atacantes”.

En el ataque de MOSQUITO, los investigadores de seguridad de la información utilizaron una computadora con Air-Gapped y también podrían usarse para modular o transformar documentos almacenados localmente en señales de audio. Estas señales podrían transmitirse fácilmente a otra computadora usando auriculares, audífonos o parlantes.

La computadora que recibe también se infectará con malware y convertirá los audífonos, auriculares o altavoces conectados utilizando jack retasking para que sirvan como micrófono. El problema es que la mayoría de las PC ahora tienen altavoces pasivos, mientras que estos tienen audífonos, auriculares y altavoces activos.

Los investigadores podrían lograr la transmisión de datos con éxito a una velocidad de 166 bit / seg usando frecuencias que oscilan entre 18 y 24 kHz. Había solo una tasa de error del 1% cuando los datos se transmitían a un archivo binario de 1 kb a una distancia de 3 metros. Si la distancia aumenta hasta 9 metros, se logró una velocidad de transmisión de 10 bit / seg con la misma tasa de error.

Los autores también proporcionaron varias técnicas de mitigación pero admitieron que todas tenían sus limitaciones. Estas técnicas incluyeron el diseño de altavoces y auriculares equipados con amplificadores integrados para evitar su uso como micrófono.

Alternativamente, se puede usar un jammer ultrasónico y se pueden escanear transmisiones ultrasónicas. El software puede desarrollarse para evitar el jack retasking y el uso de UEFI / BIOS para deshabilitar completamente el hardware de audio. Aunque hay otra solución más práctica para desconectar los auriculares o altavoces, no es un método muy factible. Mientras que los analistas de seguridad de la información creen que la supervisión de la banda de ultrasonido es una solución mucho más práctica y confiable, pero cuando se aplica, es probable que genere falsas alarmas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad