Como los valores de las criptomonedas se han multiplicado este año, también los informes de mineros de criptomonedas que roban recursos para aumentar la rentabilidad de sus operaciones se han multiplicado. Hace unas semanas, reportamos que la empresa petrolera más grande del mundo descubrió que hackers estaban haciendo minería de criptomonedas usando los servidores de la empresa. Además, Cryptocoinsnews señaló que algunas tiendas de Starbucks en Buenos Aires tenían su Wi-Fi hackeado para forzar un retraso de 10 segundos al conectarse para que pudiera minar criptomoneda (Monero) -actualmente la 11 criptomoneda más grande del mundo con laptops de los clientes.

Ricky Jais, experto de seguridad informática que trabaja con el International Institute of Cyber Security IICS notó algo malo en el sitio web de tienda en línea de Liverpool, www.liverpool.com.mx, una de las tiendas departamentales más grandes de México.

Ricky visitó el sitio web de Liverpool para algunas compras en línea, donde se descubrió que el módulo de factura (facturación) está enviando tráfico a coinhive.com. El sitio web obliga al visitante a visitar coinhive y luego usa la CPU de la computadora del visitante para minar criptomonedas sin permiso del visitante. CoinHive, trabaja con Monero, una moneda digital como bitcoin. Coinhive está optimizado para la minería con CPU que alcanzó recientemente un nuevo máximo histórico de más de $ 300 USD, y ha aumentado más de 1500% este año hasta el momento, según los datos de CoinMarketCap.

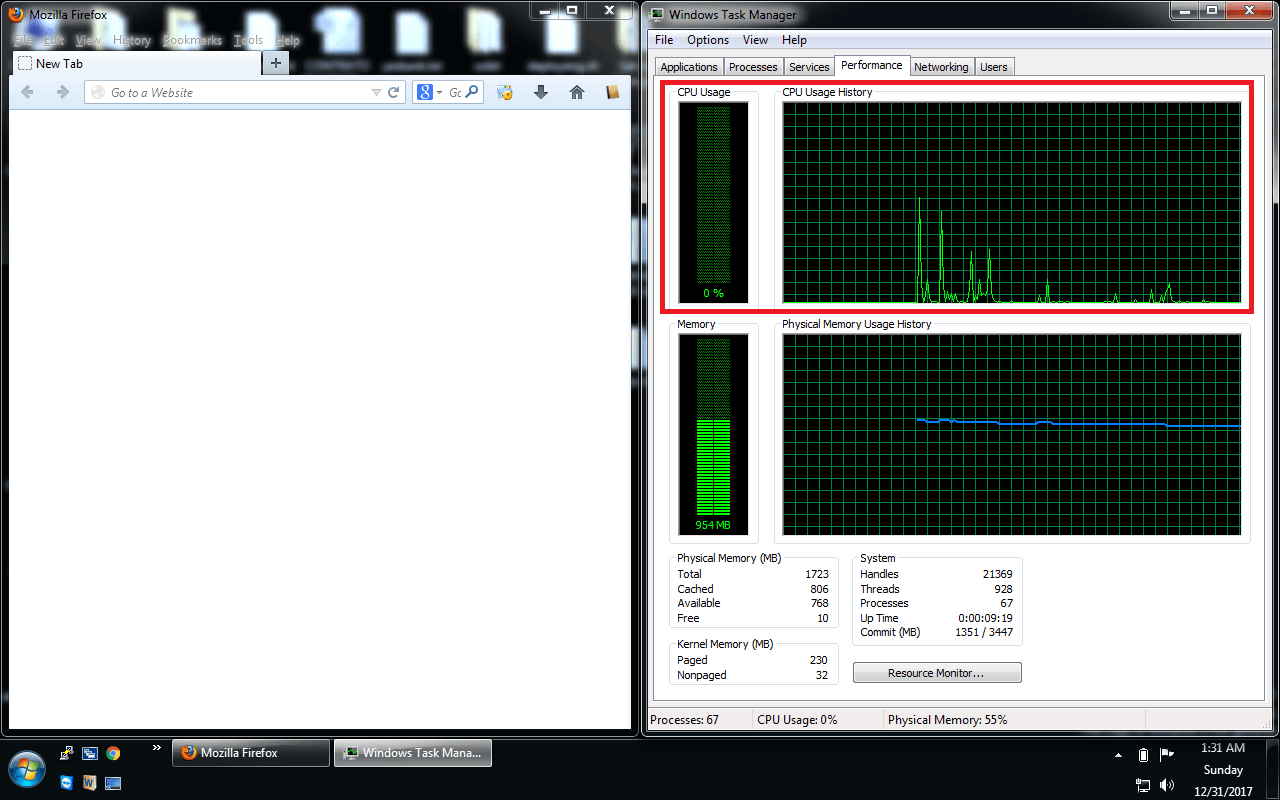

UTILIZACIÓN DE LA CPU DEL VISITANTE ANTES DE ABRIR EL SITIO WEB ES MUY BAJO

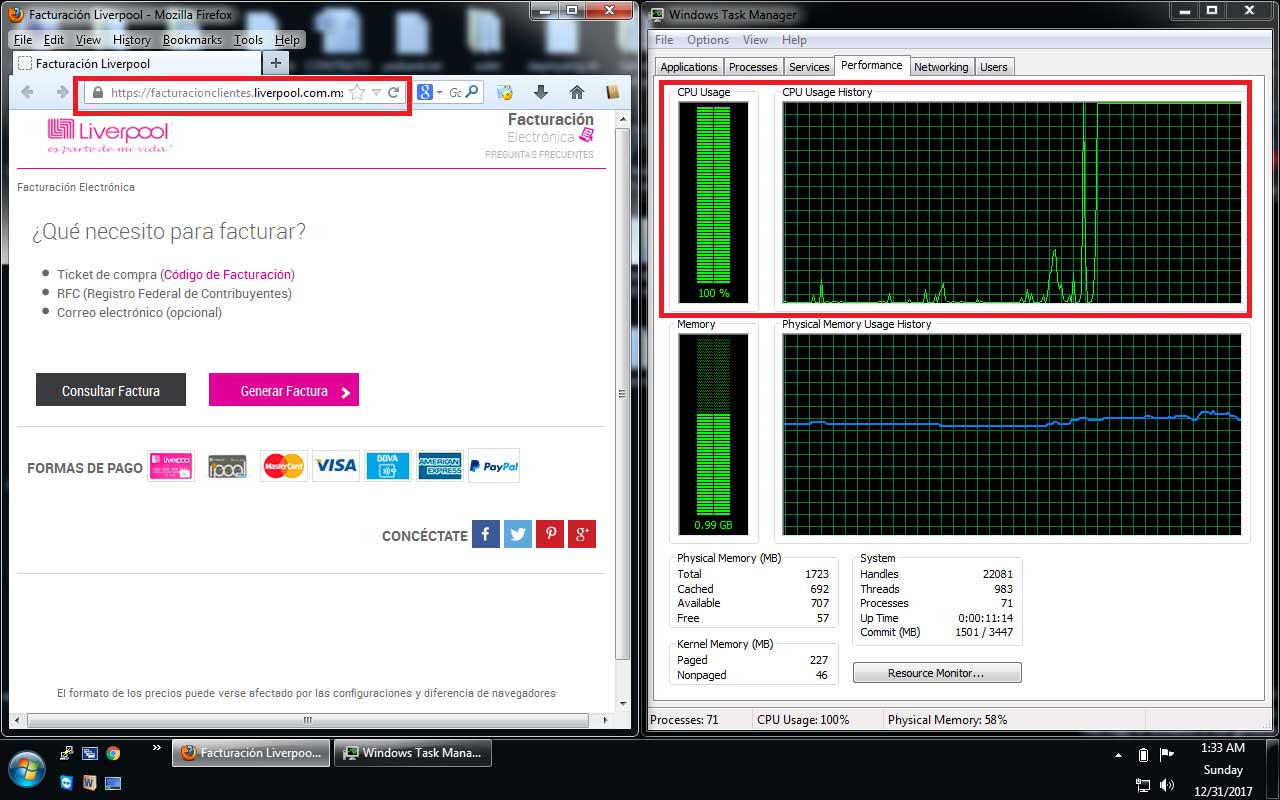

El sitio web inyecta el navegador de visitante con un código que secuestra su poder de procesamiento (CPU) para minar criptomonedas. Este proceso, conocido como “minería”, consume muchos recursos y puede afectar significativamente el rendimiento como se muestra en la siguiente imagen.

UTILIZACIÓN DE LA CPU DEL VISITANTE DESPUÉS DE ABRIR EL SITIO WEB ES MUY ALTO

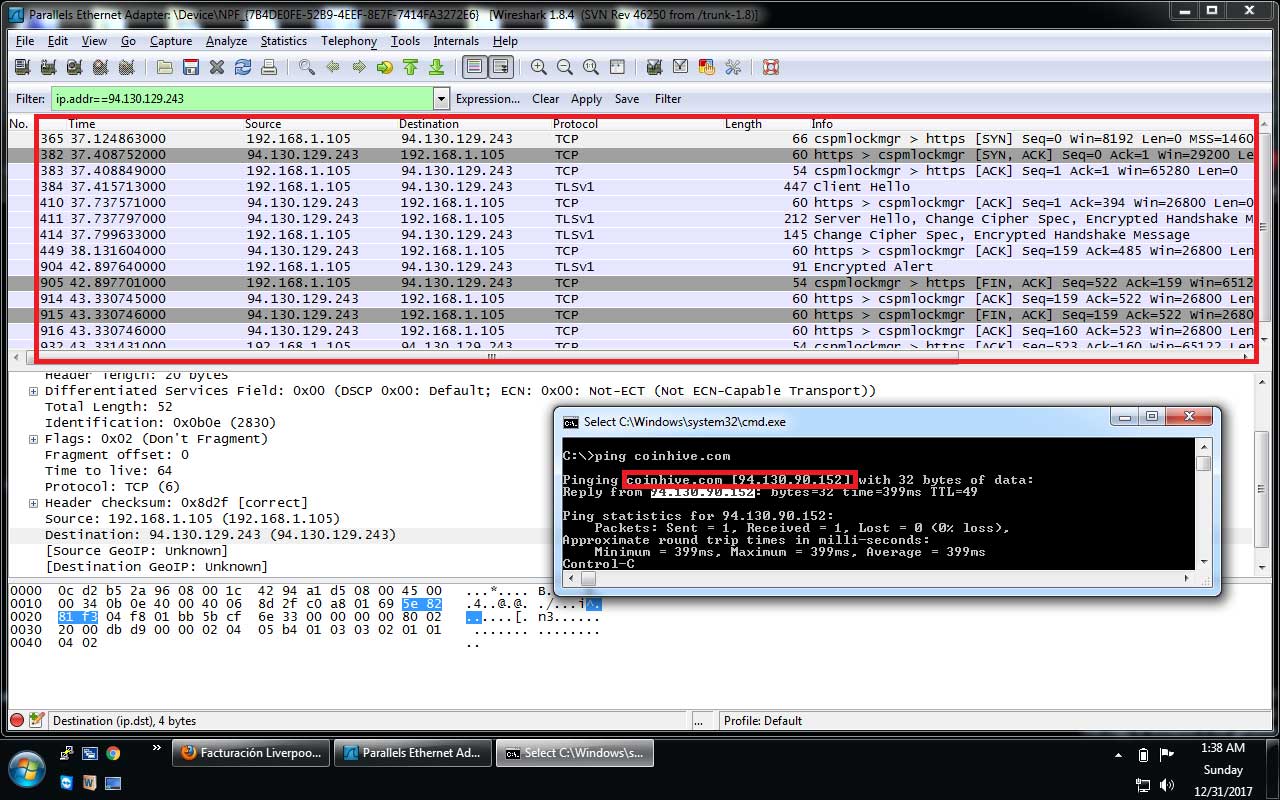

En un análisis detallado, vimos que el sitio web lleva al visitante a la dirección IP (94.130.90.152) que pertenece a coinhive.com

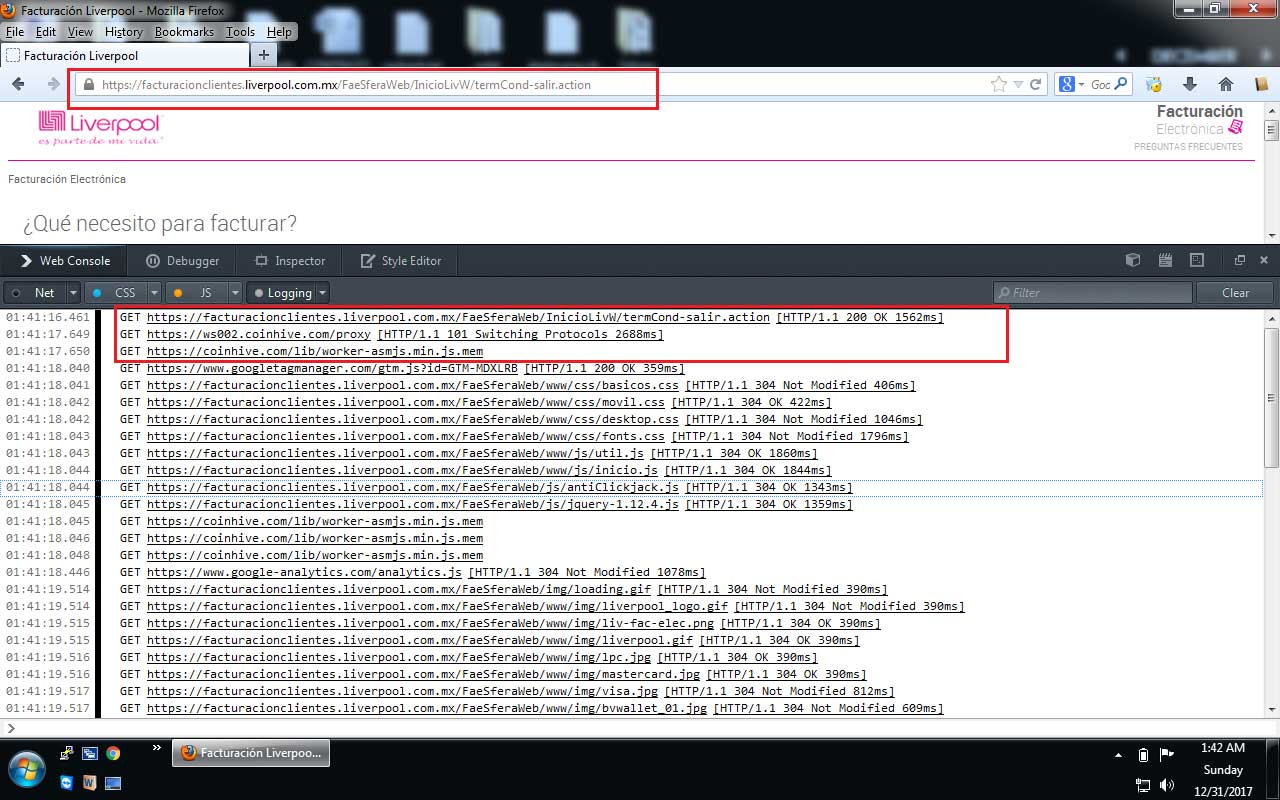

El siguiente nivel de análisis reveló que el sitio web (https://facturacionclientes.liverpool.com.mx) inyecta el código en el navegador del visitante que secuestra su poder de procesamiento (CPU) para minar criptomonedas como se muestra en la imagen a continuación.

El código inyectado conecta continuamente los enlaces coinhive como se muestra a continuación.

[“ws001.coinhive.com/proxy”, “ws002.coinhive.com/proxy”, “ws003.coinhive.com/proxy”, “ws004.coinhive.com/proxy”, “ws005.coinhive.com/proxy”, “ws006.coinhive.com/proxy”, “ws007.coinhive.com/proxy”, “ws029.coinhive.com/proxy”],

[“ws008.coinhive.com/proxy”, “ws009.coinhive.com/proxy”, “ws010.coinhive.com/proxy”, “ws011.coinhive.com/proxy”, “ws012.coinhive.com/proxy”, “ws013.coinhive.com/proxy”, “ws014.coinhive.com/proxy”, “ws030.coinhive.com/proxy”],

[“ws015.coinhive.com/proxy”, “ws016.coinhive.com/proxy”, “ws017.coinhive.com/proxy”, “ws018.coinhive.com/proxy”, “ws019.coinhive.com/proxy”, “ws020.coinhive.com/proxy”, “ws021.coinhive.com/proxy”, “ws031.coinhive.com/proxy”],

[“ws022.coinhive.com/proxy”, “ws023.coinhive.com/proxy”, “ws024.coinhive.com/proxy”, “ws025.coinhive.com/proxy”, “ws026.coinhive.com/proxy”, “ws027.coinhive.com/proxy”, “ws028.coinhive.com/proxy”, “ws032.coinhive.com/proxy”]

Otro caso reciente similar a este es cuando creadores de malware obtuvieron alrededor de $ 63,000 USD en cinco meses al hackear servidores IIS 6.0 no parcheados para instalar su malware minero. Para instalar el minero, primero secuestraron los servidores explotando la vulnerabilidad CVE-2017-7269: un buen ejemplo de la importancia de mantenerse al día con los parches.

En cierto modo, cualquier persona que realice compras en línea o que saque facturas debe tener cuidado ya que es una forma inteligente de minar criptomonedas y generar ingresos. En una forma más sencilla, es completamente invasiva e inapropiada.

¿CÓMO PREVENIR ESTO Y PROTEGERSE?

Revisa su CPU: Compruebe el Monitor de actividad en Mac o Administrador de tareas en Windows. Si su computadora tiene ventiladores, es posible que los escuche acelerarse para lidiar con el extra calor generado por el procesador muy cargado.

Revisa su tráfico de red: Puede instalar un software gratuito de monitoreo de tráfico, que puede ayudarlo a ver qué sitios web está abriendo su computadora/móvil sin su permiso, o direcciones IP a las que su computadora/móvil se está conectando.

Considere el software para controlar JavaScript: Según el profesor de curso de hacking ético del Instituto Internacional de Seguridad Cibernética, NoScript, una popular herramienta gratuita que puede ayudarlo a mantener el control de intrusivos JavaScript, Flash y Java en su navegador.

Instale un antivirus que detecte el código o sitio web de minería de monedas: Por ejemplo, los productos AVAST clasifican a los mineros de moneda basados en navegador como malwares y pueden bloquear fácilmente el código como esos.

Educación en seguridad cibernética: Los gerentes de TI o los usuarios de computadoras/móviles pueden tomar cursos de seguridad informática que pueden enseñarles cómo proteger su infraestructura de TI o computadoras/móviles personales.

Parchee su infraestructura de TI: Los hackers pueden hackear sus servidores e instalar el código de minería de criptomonedas para ganar ‘dinero gratis’ de todos los visitantes de su sitio web, dejándolo a usted con el peso de cualquier queja. Por lo tanto, siempre se recomienda parchear sus servidores.

La próxima vez que visite cualquier sitio web, asegúrese de considerar las recomendaciones anteriores para salvarse de los hackers o malware.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad