Aunque Windows cuenta con sus propios controladores gráficos, si queremos sacar el máximo rendimiento a nuestro ordenador y utilizarlo, sobre todo, para jugar, es necesario instalar los propios drivers de las compañías, ya sea Nvidia como Ati. En ocasiones, igual que ocurre con todo el software, estos pueden esconder en su interior fallos y vulnerabilidades que pueden llegar a comprometer tanto nuestra seguridad como la estabilidad de nuestro sistema y, por ello, es muy importante asegurarnos de mantenerlos siempre actualizados.

El último boletín de seguridad de Nvidia ha hecho públicos 6 fallos de seguridad en los drivers de Nvidia para Windows, concretamente dentro del módulo “nvlddmkm.sys“. Estos fallos, que listamos a continuación, han sido considerados como de peligrosidad baja y pueden permitir a un atacante tanto causar un error y un DoS en un sistema afectado como escalar privilegios de manera que, aprovechando otros fallos potenciales, puedan llegar a ejecutar código con permisos de administrador, o SYSTEM.

Las vulnerabilidades, registradas en 2016, son:

- CVE-2016-8821

- CVE-2016-8822

- CVE-2016-8823

- CVE-2016-8824

- CVE-2016-8825

- CVE-2016-8826

Aunque Nvidia ya solucionó dichos problemas de seguridad en sus controladores para Windows el pasado mes de diciembre, es recomendable comprobar que, efectivamente, tenemos instalados la última versión de los mismos de manera que, en caso de que intenten explotar alguno de esos fallos en nuestro sistema, estemos protegidos.

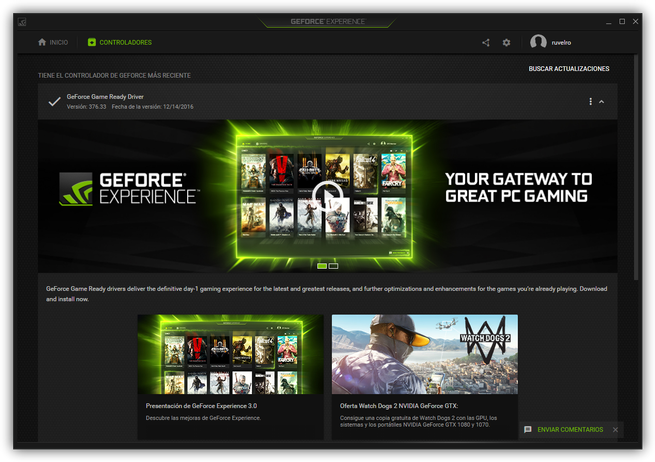

Para comprobar la versión de los controladores de Nvidia que tenemos instalada no tenemos más que abrir el Nvidia Geforce Experience y comprobar la versión instalada, además de poder aprovechar para buscar manualmente si hay nuevas versiones disponibles. De igual forma, también podemos utilizar la página web de la compañía para descargar e instalar a mano la última versión de los drivers de Nvidia.

El fallo de los controladores de Nvidia también afecta a Linux, concretamente, a Ubuntu

De los 6 fallos de seguridad que se han encontrado en estos controladores, uno de ellos (concretamente, el CVE-2016-8826) afecta también al sistema operativo de Canonical, Ubuntu.

Por suerte, hace varias horas, la compañía ha liberado un parche de seguridad para sus controladores Nvidia Legacy 340 y los binarios 304 de X.Org para todos los sistemas operativos Ubuntu (y derivados) con soporte (12.04, 14.04, 16.04 y 16.10) que puede permitir a un atacante local, bajo ciertas condiciones, atacar al kernel del sistema operativo y llegar a causar una denegación de servicio, DoS, que deja el sistema totalmente inutilizable. Este fallo, además, también podría ser utilizado (aunque de una forma mucho más compleja) para ganar privilegios en los sistemas explotados.

Para instalar estos nuevos parches y volver a proteger nuestro sistema operativo Ubuntu tan solo debemos esperar a que nos aparezca la notificación del gestor de paquetes, instalar a mano la última versión de los controladores privativos del fabricante o, simplemente, abrir un terminal y teclear en él:

- sudo apt update && sudo apt dist-upgrade

Tras unos minutos y un reinicio de seguridad, nuestro sistema ya tendrá los últimos parches actualizados y podremos ver a utilizarlo de forma segura.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad