IOC (indicator of compromise) – una lista de datos de amenazas (por ejemplo, secuencias que definen las rutas de archivos o claves de registro) que pueden utilizarse para detectar una amenaza en la infraestructura mediante el análisis basado en software automatizado de ethical hacking.

Simples escenarios de ciberseguridad de uso del IOC implican localizar el sistema de archivos específicos usando una variedad de criterios de búsqueda: hash MD5, nombres de archivo, fecha de creación, tamaños y otros atributos. Además, la memoria puede ser buscada por diversos signos específicos de la amenaza y en registros de Windows pueden buscar registros específicos según expertos de ethical hacking de International Institute of Cyber Security.

Estos datos se pueden presentar en una variedad de formatos. Los diferentes formatos permiten que los datos se importen en diferentes soluciones de ciberseguridad y ethical hacking para proporcionar el tratamiento posterior de los indicadores. Un administrador de ethical hacking puede integrar IOCs tomado de los reportes en soluciones de ciberseguridad tales como:

- Las soluciones de Endpoint Security

- SIEM

- IDS/IPS

- HIDS/HIPS

- Herramienta de investigación de ethical hacking sobre varios incidentes

Hay muchas soluciones comerciales de ciberseguridad para trabajar con IOC, pero en muchos casos las capacidades de los programas de código abierto similares son suficientes para comprobar en sistema en busca de signos de infección. Un ejemplo es Loki.

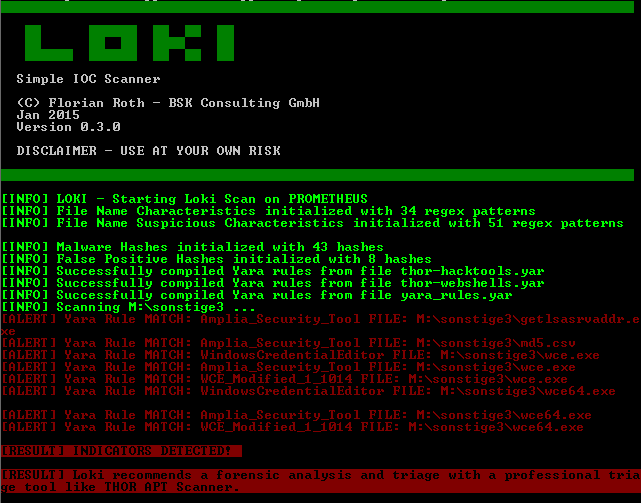

Loki es un sencillo y gratuito IOC scanner. Estos indicadores se pueden derivar de los informes de incidentes publicados, los análisis forenses o colecciones de muestras de malware en su laboratorio.Creado por expertos de ethical hacking, LOKI ofrece una forma sencilla de escanear tus sistemas de IOCs conocidos.

Es compatible con estos diferentes tipos de indicadores:

- Hash MD5 / SHA1 / SHA256

- Reglas de Yara (aplicado al archivo de datos y memoria de proceso)

- Los nombres de archivo Hard indicador basados en la expresión regular

- Los nombres de archivo Soft indicador basado en expresiones regulares

LOKI cuenta con algunas de las reglas más eficaces tomadas de los conjuntos de reglas de Thor APT escáner. Los expertos de ethical hacking, decidieron integrar una gran cantidad de reglas WebShell ya que incluso los mejores antivirus no pueden detectar la mayoría de ellos.

La base de firmas IOC no está cifrada o se almacena en un formato de propietario. Puede editar la base de firmas de por ti mismo y añadir tu propio IOCs. Ten en cuenta que los atacantes también pueden tener acceso a estas reglas en los sistemas de destino si usas el escáner y dejas el paquete en un sistema comprometido.

Puedes añadir fácilmente tus propios valores hash, las características de nombre de archivo y las normas de Yara para los conjuntos de reglas que vienen con él. Y por estos razones muchas empresas de de ciberseguridad usan productos como Loki. Otro escenario es el uso en un laboratorio forense. Escanear imágenes montadas con LOKI para identificar amenazas de ciberseguridad conocidas utilizando las definiciones proporcionadas por IOC.

Al final de la exploración LOKI genera un resultado de la exploración. Este resultado puede ser:

- El sistema parece estar limpio.

- ¡Objetos sospechosos detectados!

- ¡Indicadores detectados!

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad