En épocas en donde las billeteras electrónicas están expandiéndose a diario, principalmente por las ventajas que representan para pagar compras en línea y quizá aprovechando algunos descuentos o promociones de tarjetas de crédito, no debe sorprender que los ciberdelincuentes utilicen técnicas de phishing para intentar generar transacciones fraudulentas en estos portales.

En varias ocasiones hemos escrito sobre este tipo estafa, que ha atacado a entidades financieras como MasterCard o VISA. En este caso, la Ingeniería Social es utilizada para robar cuentas de Mercado Libre y Mercado pago. Analicemos la campaña.

El señuelo

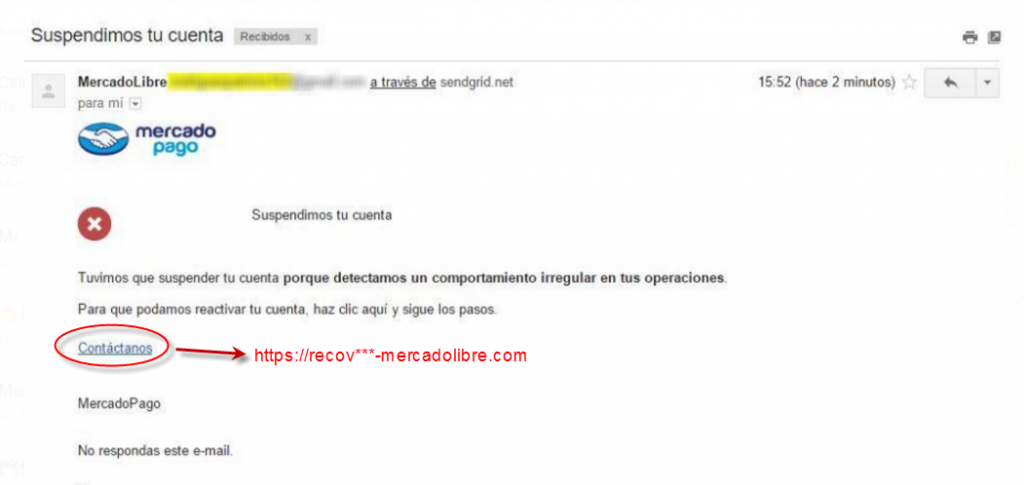

Un correo suele ser el primer paso de estas estafas; en general comienza dirigido a un nombre genérico, con un origen desconocido y un enlace escondido, aunque hemos visto casos donde se personalizan estos aspectos para dar una apariencia más legítima. Estas suelen ser las primeras pistas de este tipo de estafa, que permiten identificarlas.

En esta campaña, los ciberdelincuentes utilizaron el clásico mensaje de suspensión de la cuenta, justificándose en la detección de un comportamiento irregular. La falsa reactivación se realiza a través de un enlace de contacto que redirecciona a la víctima al sitio apócrifo:

El fraude en sí

Al ingresar al enlace que se encuentra en el cuerpo del correo, la víctima es redirigida a un sitio que curiosamente contiene un protocolo seguro como es HTTPS; sin embargo vemos con la siguiente imagen cómo el navegador indica (luego de sucesivas denuncias de distintos usuarios) que hay un problema de seguridad:

En caso de que la víctima haya ingresado al sitio fraudulento, verá una interfaz (front-end) muy similar al de la empresa afectada, inclusive si lo hace a través de un smartphone o tablet, como vemos en la siguiente captura:

Detrás de escena

Al visualizar el código fuente con el fin de analizar de qué manera es enviada la información, notamos que se encuentra ofuscado:

Sin embargo, de una manera sencilla decodificando esta línea, podemos ver el código fuente de una manera más clara:

Como se ve en la captura anterior, además de la estructura notamos que existe un segundo sitio en donde se alojan varios recursos del phishing. Al analizarlo vemos todos los recursos que comparte:

Este comportamiento, es decir, el almacenar imágenes en servidores externos y no utilizar directamente los recursos del servidor original, es bastante utilizado por los ciberdelincuentes con el fin de no despertar alertas de referer o hot link.

En cuanto a interrogantes referidas a la forma en que viajan las credenciales robadas a manos del atacante podemos ver que se utiliza el método POST y un log.php con tal fin, como vemos a continuación:

Conclusión

Este tipo de técnica, aunque es antigua, sigue siendo funcional y una de las principales preocupaciones que afecta tanto a empresas como usuarios hogareños. Sin lugar a dudas, un segundo factor de autenticación, educación a los usuarios y soluciones de seguridad que bloqueen proactivamente este tipo de estafas serán necesarios para que finalmente no cosechen más víctimas o usuarios desprevenidos que pasen por alto los peligros de ingresar en un enlace engañoso.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad