Las utilidades de descifrado contra TeslaCrypt

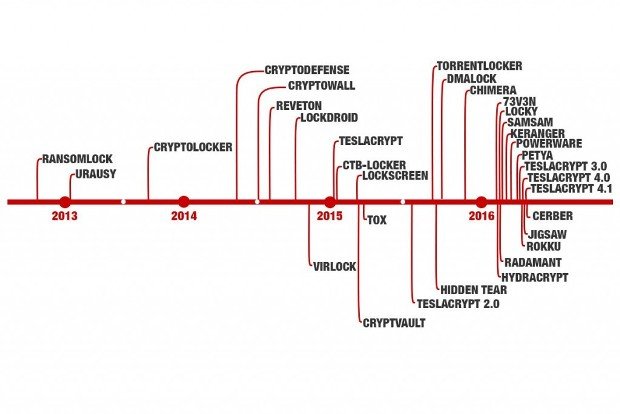

un mes se publicó una clave maestra para TeslaCrypt, que puso punto final a este exitoso proyecto de extorsión. Hasta aquel momento, se habían creado varios programas capaces de descifrar los archivos capturados por TeslaCrypt. Por ejemplo, Kaspersky Lab actualizó su utilidad Rakhni añadiéndoles un descifrador para las versiones 3 y 4 de Bitman (TeslaCrypt). La semana pasada, Cisco realizó una actualización similar. Ahora, su herramienta especializada puede descifrar las cuatro versiones de este cifrador.

Según el analista en jefe de Cisco, Talos Earl Carter, la clave maestra, publicada el 19 de mayo fue utilizada para recuperar archivos cifrados por las versiones3 y 4 de TeslaCrypt. “No creemos que [la clave maestra] funcione con las versiones anteriores, comenta el investigador. La versión 2 era defectuosa y se la neutralizó con éxito y además contábamos con un descifrador para la versión original. Todos estos diversos descifradores asumían que el propio usuario determinaría con qué versión del malware se había contagiado y seleccionaría el descifrador correcto. Nosotros actualizamos la herramienta original para que pudiese cubrir todas las versiones posibles”.

La razón por la que los operadores de TeslaCrypt decidieron cerrar su proyecto sigue siendo un misterio. Los ataques del software extorsionista a las empresas y usuarios individuales no cesan. En sólo el primer trimestre los atacantes, según el FBI, recaudaron más de 200 millones de dólares en concepto de rescate, y para el final del año, esta cifra podría aumentar a mil millones. Sin embargo, TeslaCrypt, como uno de los participantes en este lucrativo esquema, no estuvo exento de defectos, que desde casi el principio permitieron a los investigadores encontrar en el código las claves de descifrado y crear herramientas para ayudar a las víctimas de la infección.

Así comenzó un juego el gato y el ratón: los atacantes hacían más fuerte el cifrado en sus creaciones, y los investigadores profundizaban más para encontrar el antídoto. “Algunos de ellos aplicaban el cifrado simétrico, en cuyo caso es posible encontrar la clave y descifrar archivos en el mismo software, – afirma Carter. – Otros utilizan una infraestructura PKI, que hace más complicado restaurar los archivos, sobre todo porque la clave no se almacena en el equipo infectado”.

Una vez creado el descifrador de una de las variantes, los demás investigadores también comienzan a intensificar sus esfuerzos en esta dirección. Es muy posible, que esta sea la razón de la clausura de las operaciones TeslaCrypt.

“El software de extorsión es un negocio rentable, y cada participante procura obtener su pedazo del pastel”, dijo Carter. “Dado que todas las versiones [de TeslaCrypt] fueron finalmente neutralizadas, parece que no eran tan rentables como habrían querido sus propietarios”. Por supuesto, es difícil hacer un juicio valorativo, ya que no tenemos ninguna evidencia real. Pero a primera vista parece que es así. La disección de su software, invariablemente, terminaba con éxito, los ingresos resultaron por debajo de las expectativas, y terminaron por abandonar el proyecto”.

La clave maestra de TeslaCrypt se publicó en el foro de su sitio de soporte técnico después de que un investigador de ESET descubriera signos de que las operaciones estaban concluyendo y pidiera la clave a los participantes. En relevo de TeslaCrypt puede venir CryptXXX que, según BleepingComputer, ya se está distribuyendo a través de paquetes de exploits populares. Algunas compañías de seguridad informática, entre ellas Kaspersky Lab, siguen de cerca el desarrollo e de CryptXXX y hasta han creado descifradores para sus versiones anteriores.

El sistema de cifrado implementado en TeslaCrypt se actualizaba periódicamente, por lo que los investigadores no tenían ninguna posibilidad de neutralizarlo. A principios de este año, este malware se distribuía mediante redirectores para WordPress y Joomla y el paquete de exploits Nuclear. En abril, los investigadores de Endgame descubrieron dos nuevas muestras del cifrador, dotadas de métodos adicionales de ofuscación y camuflaje, que también tenían una lista más larga de extensiones de archivo. En ese momento TeslaCrypt ya se difundía a través de correos masivos.

“Los paquetes de exploits han comenzado a descargar extorsionistas en lugar de keyloggers y generadores de clics fraudulentos, – concluye Carter. – La combinación de un paquete de exploits con publicidad maliciosa hizo la tarea mucho más fácil para los atacantes”.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad