Cuando nos referimos a puertas traseras o malware, por lo general, tenemos en mente un software malicioso que se instala en nuestro ordenador y que compromete nuestra seguridad y privacidad, sin embargo, existen otro tipo de amenazas, mucho más complejas, en las que la propia amenaza se esconde en el propio hardware del ordenador y es muy complicada de detectar y, sobre todo, de eliminar, tal como se ha descubierto en los procesadores Intel.

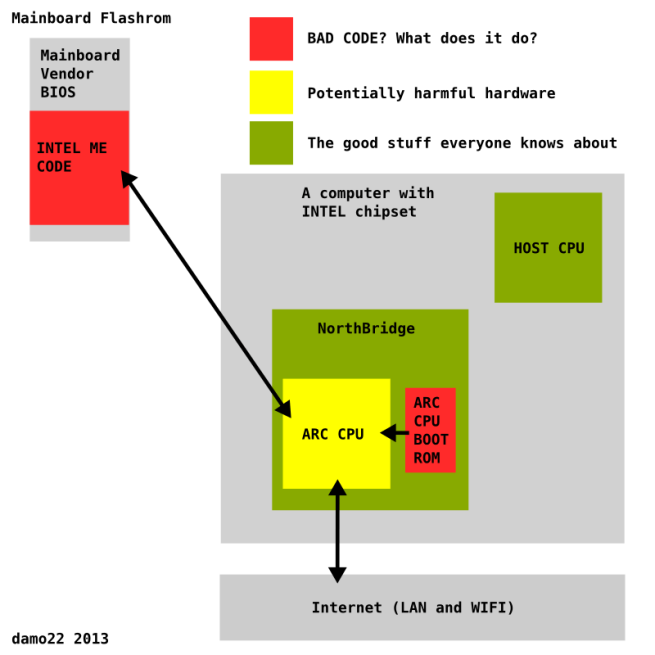

Cuando compramos un ordenador con una placa base para Intel compatible con procesadores x86, como parte del chipset, estamos recibiendo un controlador llamado Intel Management Engine (ME). Este controlador es el encargado de controlar la CPU principal y funciona de forma independiente al procesador, incluso cuando el equipo se encuentra en estado de suspensión. En algunos chipsets se utiliza un firmware especial llamado Active Management Technology (AMT) para controlar el chip ME. Este firmware funciona de forma totalmente transparente al sistema operativo y se ejecuta siempre en el más bajo nivel, independientemente del sistema operativo o el software utilizado.

La principal finalidad del AMT es poder administrar los ordenadores de forma remota las funciones básicas del ordenador accediendo directamente a la memoria del controlador ME a través del protocolo TCP/IP.

Intel Management Engine es un sistema protegido con un algoritmo RSA-2048, sin embargo, varios investigadores de seguridad han encontrado varias vulnerabilidades en los chipset más recientes que, mediante el uso de varios sencillos exploits, pueden llegar a permitir que un atacante controle casi por completo dicho sistema. Una vez comprometido, los atacantes puedan convertir el exploit en un complejo rootkit y asegurarse de tener siempre permisos de administrador en el equipo incluso de forma invisible e indetectable.

Además, a partir de los sistemas Core2, esta característica es imposible de desactivar, ni por firmware ni desde los sistemas operativos, por lo que cualquier sistema se verá afectado. Además, es imposible saber si se ha visto comprometida en alguna ocasión o no y, de estarlo, es imposible de volver a asegurar. Además, las versiones más recientes han sido diseñadas de manera que si las verificaciones del ME fallan o este sistema es modificado por otro (por ejemplo, una alternativa de código abierto), el equipo ni siquiera encenderá.

Secretismo extremo por parte de Intel hacia su Management Engine

Como hemos dicho, el módulo ME es un módulo cifrado al 100% por un algoritmo militar y que está totalmente prohibido de analizar y auditar. Además, muchas de las partes de este componente están comprimidas con un algoritmo que requiere de un descompresor por hardware único en propiedad de la compañía. Para conseguir romper la seguridad aplicada al ME se tendrían que factorizar número semi-primos de hasta 600 decimales en un tiempo razonable, algo que, a día de hoy, incluso el super-ordenador más potente del mundo tardaría más de una vida humana en lograrlo.

Varios desarrolladores han estado trabajando mucho tiempo en crear una alternativa libre al ME, sin embargo, desde que se implementó el cifrado RSA-2048 y la verificación de claves secretas e integridad, es imposible ejecutar su código en los procesadores, por lo que el proyecto quedó abandonado.

No se sabe qué intereses hay detrás de tanto secretismo, aunque es muy probable que esto sea uno de los movimientos de la NSA o de alguna otra organización gubernamental para poder espiar y controlar a los usuarios de todo el mundo conectados a Internet, aunque, como hemos dicho, es imposible de demostrar.

Mientras que la finalidad principal del ME era establecer las frecuencias del bus y, una vez hecho, cerrarse por completo, a día de hoy es un sistema completamente secreto y cerrado el cual, además de ser probablemente utilizado para que organizaciones gubernamentales puedan espiarnos, está comprometiendo nuestros ordenadores sin que nosotros lo sepamos y, lo peor de todo, sin solución ni posibilidad de desactivarlo.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad