Allwinner, una fabricante de chips chino que desarrolla el procesador utilizado en muchos tablets Android de bajo coste, PCs con procesador ARM y otros dispositivos,distribuyó una versión de su kernel de Linux con una puerta trasera.

Todo lo que tiene que hacer una aplicación para obtener acceso root es enviar el texto “rootmydevice” a un proceso de debugging sin documentar.

Esta puerta trasera ha podido quedarse en el kernel de manera no intencionada, tras el proceso de depuración que llevasen a cabo los desarrolladores. Sin embargo, la forma en la que la compañía lo ha manejado hace sospechar.

La información sobre la puerta trasera fue liberada y después fue borrada con la cuenta de Github de Allwinner. El kernel, linux-3.4-sunxi, que fue desarrollado originalmente para soportar Android en los procesadores ARM de Allwinner, también ha sido utilizado para desarrollar una versión de la comunidad.

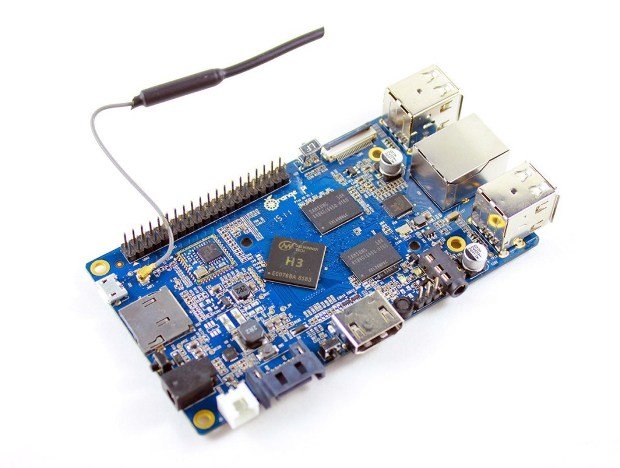

Este kernel también ha sido la base para los procesadores Allwinner utilizados en losmicro-PCs Orange Pi y Banana Pi (compatibles con Raspberry Pi) y en otros dispositivos.

La forma en la que Allwinner ha distribuido su kernel de Linux ha sido bastante polémica. La compañía no ha participado en el desarrollo de la comunidad y ha sido acusado de numerosas violaciones de la licencia GPL del kernel Linux.

Fuente:https://www.teknofilo.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad