Los hackers comprometieron esta herramienta para secuestrar transacciones de Bitcoin en la plataforma Gate.io

Especialistas en forense digital del Instituto Internacional de Seguridad Cibernética reportan una violación de seguridad en StatCounter, una de las plataformas de análisis web más grandes de Internet. Durante el ataque, los hackers inyectaron códigos maliciosos en el script de seguimiento del sitio principal de la compañía.

Según Matthieu Faou, investigador en ciberseguridad, malware y forense digital, los códigos maliciosos utilizados en el ataque son capaces de secuestrar las transacciones de Bitcoin realizadas a través de la interfaz web de la plataforma de intercambio de criptomonedas Gate.io.

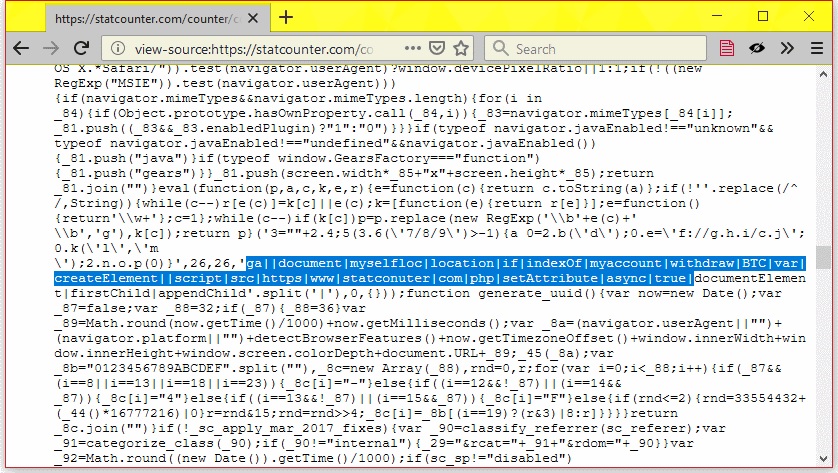

“Contactamos a los operadores de StatCounter pero aún no han respondido”, mencionó Faou en un aviso de seguridad. “El archivo JavaScript en https://www.statcounter[.]com/counter/counter.js aún se encuentra comprometido”.

El investigador menciona que el código malicioso fue agregado por primera vez a este script de StatCounter en algún momento del fin de semana pasado, específicamente el sábado 3 de noviembre. El código aún está activo, como lo demuestra el investigador a través de capturas de pantalla realizadas en el sitio.

Este archivo JavaScript es la pieza central del servicio de análisis de StatCounter, las empresas cargan este script en sus sitios para rastrear las visitas y revisar el historial de tráfico. Según reportan especialistas en ciberseguridad y forense digital, ahora mismo hay más de 688 mil sitios web que parecen cargar el script de seguimiento de la compañía.

Pero según Faou, ninguna de estas compañías tiene por qué preocuparse, al menos por ahora. Esto debido a que el código malicioso insertado en la secuencia de comandos de seguimiento del sitio de StatCounter solamente se dirige a los usuarios de un sitio: la plataforma de intercambio de criptomonedas Gate.io.

El investigador dice que el código malicioso se ve en la URL actual de la página y no se activará a menos que el enlace de la página contenga la ruta ‘myaccount/remove/BTC’. Faou dice que el único sitio web en el que identificó este patrón de URL fue Gate.io, una importante plataforma de intercambio de criptomonedas, que actualmente ocupa el puesto 39 en la clasificación de CoinMarketCap.

La URL a la que se dirige el código malicioso es parte del panel de control de la cuenta de un usuario y, más específicamente, es la URL de la página en la que los usuarios realizan retiros y transferencias de Bitcoin. El investigador considera que la misión del código malicioso es reemplazar en secreto cualquier dirección de Bitcoin que ingresen los usuarios en la página por una controlada por el atacante.

“Se usa una dirección de Bitcoin diferente para cada víctima. No pudimos encontrar la dirección de Bitcoin principal de los atacantes, por lo tanto, no pudimos pivotar en las transacciones de la cadena de bloques y encontrar ataques relacionados”, dijo Faou, sugiriendo que aún es imposible para determinar la cantidad de Bitcoin que el grupo podría haber robado hasta ahora.

Aunque se ha negado a realizar declaración alguna respecto a este incidente, Gate.io ya ha removido el script de StatCounter de su sitio web. Aún así, todavía hay preguntas sin resolver con respecto al número de usuarios de Gate.io que podrían haber sido afectados por este incidente de seguridad, así como las medidas que podría tomar esta plataforma para compensarlos.

Este es el más reciente incidente en una larga lista de ataques contra cadenas de suministro a través de código JavaScript de terceros cargado en sitios legítimos. En el último año, los actores de amenazas han hackeado varios servicios en línea para cargar scripts de minería de criptomonedas en el navegador o código para robar de tarjetas de pago a usuarios desprevenidos.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad