El equipo de investigación de una empresa de ciberseguridad ha identificado un fallo que permite hackear interfonos con etiqueta NFC. Los investigadores de Promon descubrieron que los atacantes pueden realizar un ataque en el sistema de entrada para obtener el código de acceso del administrador utilizando un dispositivo móvil con capacidades NFC.

Una vez que se ha descubierto el código de acceso es posible inyectar el número de serie de una nueva etiqueta NFC que ahora contiene el código de acceso del administrador nuevamente en la base de datos de etiquetas autorizadas lo que le da al atacante acceso tanto al código de acceso de texto sin formato que puede se puede ingresar en el teclado y una etiqueta NFC que se puede usar para ingresar al edificio sin tener que tocar ningún botón.

Se necesita una aplicación modificada para explotar la vulnerabilidad, una aplicación de herramienta administrativa personalizada para Android que emula la funcionalidad de un host NFC.

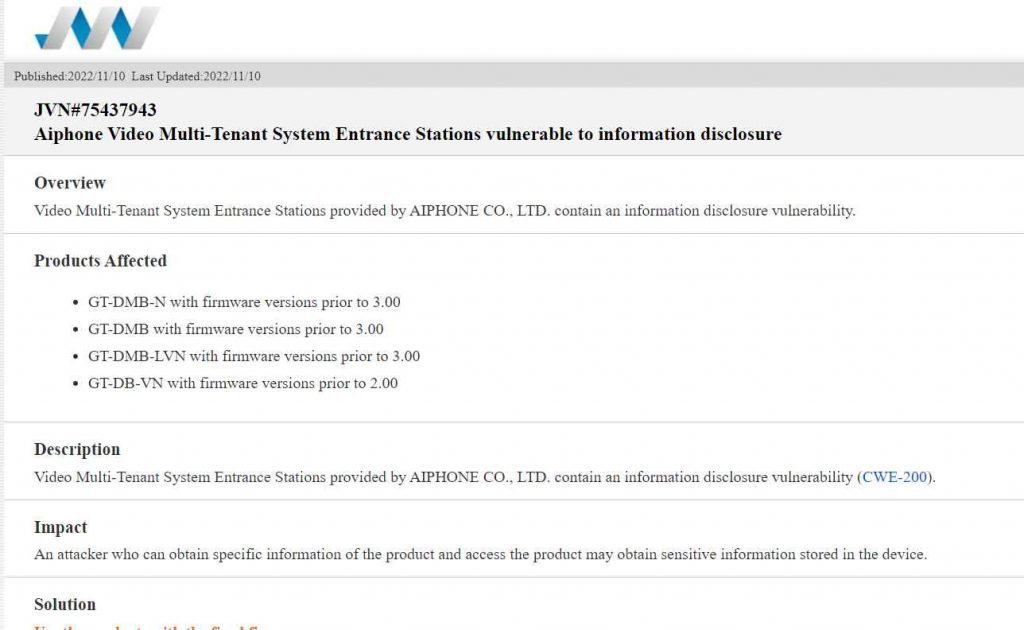

Una variedad de interfonos fabricados por AIPHONE, un conocido productor multinacional de soluciones de comunicación de intercomunicación y seguridad son vulnerables. Aiphone lleva más de 50 años ofreciendo sistemas de comunicaciones de intercomunicación y seguridad de alta calidad. El renombrado Premio Deming ha sido otorgado dos veces a Aiphone el principal fabricante internacional de intercomunicadores y equipos de comunicación de seguridad.

Los dispositivos mencionados anteriormente (GT-DMB-N, GT-DMB-LVN y GT-DB-VN) se utilizan para proteger edificios comerciales y residenciales en todo el mundo.

El identificador de vulnerabilidades y exposiciones comunes (CVE) para la vulnerabilidad es CVE-2022-40903.

El ataque no es aplicable a los modelos creados después del 7 de diciembre de 2021. Se insta a los clientes con sistemas afectados producidos antes del 7 de diciembre de 2021 a ponerse en contacto con AIPHONE para obtener más información ya que no hay solución disponible a partir de ahora. Los clientes también han recibido un aviso de AIPHONE informándoles de la existencia de la vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad