El fin de semana pasado hemos podido ver cómo finalizaba la esperada auditoría de seguridad del software de cifrado TrueCrypt. Tras muchos rumores sobre su cierre y sobre las posibles puertas traseras de la NSA en los algoritmos y en el código del programa, finalmente se ha podido demostrar que la herramienta estaba libre de puertas traseras gubernamentales, aunque el abandono del proyecto sigue siendo un misterio.

Aunque no se detectaron puertas traseras, sí que apareciendo algunas vulnerabilidades menores en la herramienta, fallos a los que todas las aplicaciones derivadas del código de TrueCrypt sí que se han visto afectadas. Uno de los forks más logrados y que más éxito está teniendo entre los usuarios es VeraCrypt, herramienta que mantiene lo mejor posible tanto la apariencia como el soporte que tenía TrueCrypt.

Con la publicación de los resultados de la segunda parte de la auditoría los desarrolladores de VeraCrypt han trabajado duro para poder lanzar un parche que solucionara los fallos de seguridad descubiertos y poder publicar una herramienta lo más segura y robusta posible. Pocos días después de la publicación de la auditoría VeraCrypt se actualizó a la versión 1.0f-2.

Aunque esta nueva versión ha solucionado las vulnerabilidades más importantes, aún quedan algunos fallos de seguridad menores por corregir que se solucionarán en las próximas versiones. Estos fallos no son demasiado importantes ya que sólo se pueden explotar bajo algunas determinadas condiciones, por ejemplo, teniendo acceso físico al ordenador.

Podemos descargar esta versión actualizada de VeraCrypt de forma totalmente gratuita desde el siguiente enlace. Según se ha demostrado, TrueCrypt era una herramienta fiable, por lo que todas sus versiones derivadas también lo son, siempre y cuando no se hayan modificado más elementos del código durante el fork que hayan podido dar lugar a nuevas vulnerabilidades.

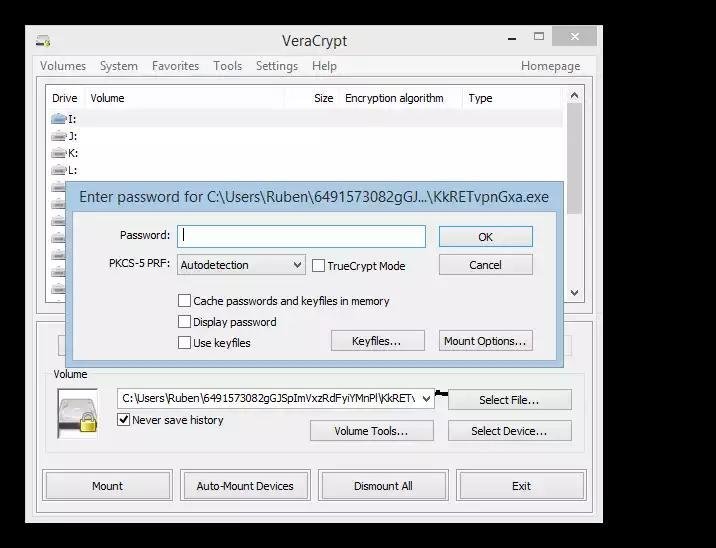

Antes de finalizar queremos recordar que aunque VeraCrypt ofrece su propio formato de unidades cifradas también es compatible con los volúmenes originales de TrueCrypt. Esta herramienta nos permite tanto montar estos volúmenes (TrueCrypt mode, como podemos ver en la imagen anterior) como convertirlos al nuevo formato, según lo que queramos hacer con ellos.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad