Los dispositivos de red suelen ser los más atacados por los piratas informáticos ya que son, al fin y al cabo, los más expuestos en una conexión. Por ello, la seguridad de routers, repetidores, amplificadores y antenas, entre otros muchos, debe ser una prioridad tanto para los usuarios, quienes deben configurarlos correctamente para evitar quedar expuestos, como para los fabricantes, que deben lanzar actualizaciones periódicas con las que corregir todo tipo de fallos, especialmente los conocidos. Sin embargo, para algunos fabricantes, como Ubiquiti, la seguridad no es ni una prioridad ni siquiera algo importante.

Un grupo de expertos de seguridad ha detectado una vulnerabilidad seria en el firmware de los dispositivos de red del fabricante Ubiquiti que podía permitir a un atacante hackear cualquier dispositivo de este fabricante utilizando tan solo una URL como vamos a ver a continuación. Igual que en otras ocasiones, esta vulnerabilidad fue detectada y reportada de manera privada al fabricante para poder acogerse al programa BugBounty que ofrecía el fabricante y, aunque al principio eran reacios a admitir el fallo, finalmente lo hicieron.

Sin embargo, después de que los responsables de Ubiquiti hayan aplazado, y finalmente cancelado el desarrollo de la actualización de firmware para solucionar este fallo de seguridad, los expertos de seguridad han decidido publicarla.

La vulnerabilidad se debe a que se utiliza una versión de PHP con 20 años de antigüedad

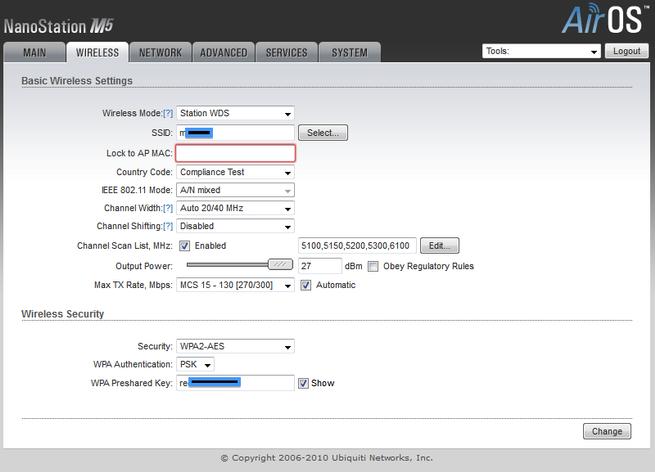

La vulnerabilidad que permite inyectar comandos en los dispositivos Ubiquiti se encuentra en el script pingtest_action.cgi. Este script es utilizado por PHP/FI 2.0.1, una versión que data ni más ni menos que de 1997. A través de esta vulnerabilidad, un atacante puede llegar a ejecutar comandos a través de interfaz de Administrador del dispositivo solo con añadirlos de una forma concreta en una URL.

De esta manera, si un atacante utiliza la ingeniería social para engañar a un usuario para abrir un enlace, automáticamente podrá tomar el control de estos dispositivos.

Los expertos de seguridad recomiendan dejar de utilizar cuanto antes estos dispositivos de red para evitar posibles ataques informáticos que puedan afectarles. Por suerte, o benevolencia, los expertos de seguridad no han hecho pública la información del exploit ni la prueba de concepto con el fin de evitar poner en peligro a los usuarios, ya que este fabricante no tiene muchas intenciones de lanzar su correspondiente actualización.

Más de 40 modelos de dispositivos de red de Ubiquiti pueden ser vulnerables

Aunque los responsables de seguridad de SEC “solo” lo han explotado en 4 dispositivos diferentes, se cree que igual que en ellos, otros 38 dispositivos diferentes de este fabricante pueden ser igual de vulnerables.

Por el momento, desde Ubiquiti no se han pronunciado sobre esta vulnerabilidad ni han dicho si lanzarán un parche de seguridad para solucionarla o dejarán a los usuarios en peligro. Pero una cosa está clara, si los expertos de seguridad de SEC han conseguido explotar esta vulnerabilidad, aunque no hayan hecho público el exploit, los piratas informáticos no tardarán en descubrir cómo hacerlo.

La seguridad es el pilar más débil de Ubiquiti

No es la primera vez que los usuarios de Ubiquiti se ven afectados por una vulnerabilidad en el firmware de estos dispositivos de red, y tampoco es la primera que el fabricante se niega a solucionar. Si ponemos la vista en enero de este mismo año, estos dispositivos se veían afectados por una vulnerabilidad XSS y, si volvemos un poco más atrás, en 2015, un experto de seguridad independiente tuvo que lanzar una actualización propia para solucionar un fallo de seguridad en las conexiones Wi-Fi de estos dispositivos que estaba siendo explotada y poniendo en peligro a millones de usuarios.

Tampoco podemos olvidarnos cómo en 2015 esta empresa cayó víctima de una estafa online que hizo que el fabricante enviara a Asia más de 46 millones de dólares por una factura falsa, dinero que nunca consiguió recuperar.

Para ser un fabricante de dispositivos de red, la seguridad parece no ser uno de sus puntos fuertes.

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad