Pedro Vilaça, un respetado hacker de entornos Apple, ha descubierto una vulnerabilidad a bajo nivel que afecta a los ordenadores Mac. Esta vulnerabilidad, considerada un 0day, permite a los usuarios con privilegios instalar fácilmenterootkits EFI. No es la primera vez que hablamos derootkits en Mac, ya que los rootkits en el firmware han estado muy presentes en este blog, por ejemlo porThunderbolt o explicando cómo cazarlos en memoria.

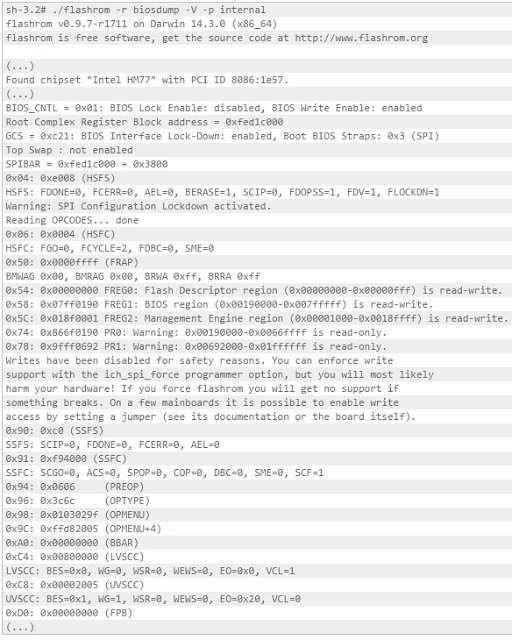

El hacker dice que el ataque es una extensión de una investigación anterior, la cual fue presentada en el prestigioso congreso Chaos Communication Congress, y en la cual se aprovechó de protecciones de la memoria flash desbloqueadas cuando las máquinas entran en modo de suspensión. Vilaça indicó que la implementación de la suspensión-reanudación de Apple es mala y que deja las protecciones de la flash desbloqueadas. Esto significa que cualquiera puedesobreescribir el contenido de la BIOS desde Userland con un rootkit EFI sin otro truco. Resumiendo, una extensión del kernel, flashrom y acceso de root.

El error se peude utilizar con un ataque remoto, por ejemplo a través de alguna vulnerabilidad del navegador Safari, para instalar un rootkit EFI sin acceso físico, siempre y cuando una suspensión del equipo ocurra en el período actual de las sesiones. Probablemente se podría obligar al usuario a suspender y desencadenar este ataque de forma remota.

En resumen, Apple ha sido notificado de este grave fallo. Han determinado que el tiempo aproximado que el equipo tiene que entrar en suspensión está alrededor de 30 segundos o más, tras este período el sistema volverá a la vida con los cerrojos o protecciones de escritura en laFlash desactivados, por lo que se podrá sobreescribir el contenido de la BIOS. Los modelos afectados son MacBook Pro Retina, MacBook Pro y MacBook Air, cada uno corriendo las últimas actualizaciones de firmware EFI.

Fuente:https://www.seguridadapple.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad