Todo software es vulnerable. Ya sea más atacado o menos en función del interés de los piratas informáticos, la seguridad total no existe en la informática. Tanto los investigadores de seguridad como los propios desarrolladores buscan constantemente fallos en sus productos que puedan comprometer la seguridad de los usuarios, solucionándolos lo antes posible para poder garantizar la máxima seguridad posible. Mantener un sistema operativo (al igual que cualquier otro elemento de software) es de vital importancia si no queremos terminar siendo víctimas de piratas informáticos.

Recientemente se han detectado una serie de vulnerabilidades dentro del núcleo de Linuxque afecta a todas las distribuciones que utilicen cualquier versión reciente del kernel de Linux. En el caso de Ubuntu, por ejemplo, todos los usuarios de las versiones 12.04, 14.04 y 14.10 deben actualizar sus sistemas lo antes posible de cara a seguir permaneciendo seguros al utilizar sistemas Linux.

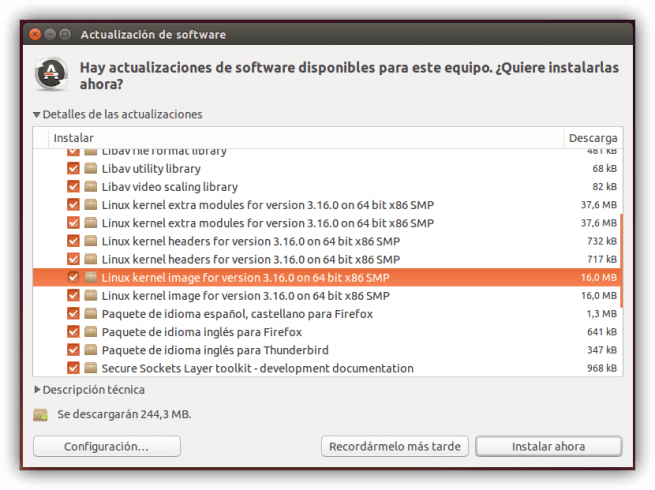

Las nuevas versiones del kernel seguras que ya incluyen los parches de seguridad correspondientes son:

- 3.2.0-79.115 (Ubuntu 12.04).

- 3.13.0-48.80 (Ubuntu 14.04).

- 3.16.0-33.44 (Ubuntu 14.10).

Las vulnerabilidades detectadas se centran, principalmente, en un fallo en la carga de los módulos de cifrado y en el uso del protocolo SCTP para enrutar los paquetes de red. También se han solucionado otras vulnerabilidades de acceso a la memoria y a diferentes módulos del sistema que podían llegar a comprometer la integridad de los sistemas de las víctimas. La lista con todas las vulnerabilidades encontradas en el kernel podemos consultarla desde los enlaces anteriores.

Los usuarios que hayan instalado cualquier otro kernel manualmente en sus sistemas deben actualizarlo también para aplicar los parches correspondientes a estas vulnerabilidades. Para aplicar los nuevos parches simplemente debemos ejecutar el gestor de actualizaciones de nuestro sistema operativo o abrir un terminal y teclear

Cualquier usuario que utilice una distribución diferente de las anteriores no está dentro del soporte de Canonical, por lo que deberá actualizar su sistema manualmente instalando la versión más reciente del kernel en su sistema operativo, por lo que es recomendable que aproveche para actualizar completamente su distribución tecleando “sudo apt-get dist-upgrade.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad