La mayoría de las personas confía en la dirección de correo electrónico de Outlook para tareas relacionadas con el trabajo y personales. Desafortunadamente, Outlook puede no ser tan seguro como quisiéramos pensar los usuarios. Según un informe publicado por expertos en seguridad de la información en el Instituto de Ingeniería de Software Carnegie Mellon, Outlook presenta un error de seguridad que podría desencadenar pérdidas de hash de contraseñas cuando los usuarios obtienen una vista previa de correos electrónicos con formato de texto enriquecido que contienen objetos OLE alojados remotamente.

Esta vulnerabilidad de seguridad existe porque el gigante de Redmond no usa estrictas restricciones y verificación de contenido cuando carga elementos desde un servidor SMB remoto. Por otro lado, la misma vulnerabilidad no se puede aprovechar al acceder al contenido alojado en la web, ya que Microsoft aplica restricciones mucho más estrictas cuando se trata de este tipo de contenido.

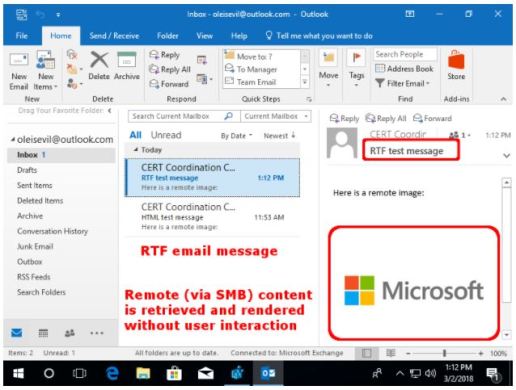

Outlook no carga imágenes alojadas en la web en correos electrónicos para proteger las direcciones IP de los usuarios. Sin embargo, cuando los usuarios acceden a mensajes de correo electrónico RTF que contienen objetos OLE cargados desde un servidor SMB remoto, Outlook carga las imágenes respectivas.

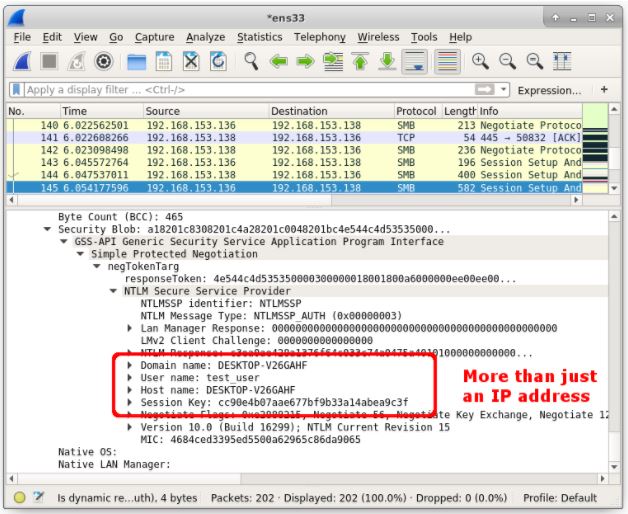

Esto conduce a una serie de filtraciones que incluyen dirección IP, nombre de dominio y más, como lo explican los informes:

Outlook bloquea el contenido web remoto debido al riesgo de privacidad de los errores web. Pero con un correo electrónico de texto enriquecido, el objeto OLE se carga sin interacción del usuario… Aquí podemos ver que una conexión SMB se está negociando automáticamente. La única acción que desencadena esta negociación es la vista previa de Outlook de un correo electrónico que se le envía… Veo que se están filtrando las siguientes cosas: dirección IP, nombre de dominio, nombre de usuario, nombre de host, clave de sesión de SMB. Un objeto OLE remoto en un mensaje de correo electrónico de texto enriquecido funciona como un error en la web con esteroides.

Microsoft soluciona parcialmente el problema. Microsoft lanzó recientemente una revisión el martes de parches para solucionar este problema de seguridad. Según los expertos en seguridad de la información, esta solución no es 100% segura ya que no bloquea todos los ataques SMB remotos.

Una vez que se instala esta solución, los mensajes de correo electrónico previsualizados ya no se conectarán automáticamente a servidores SMB remotos. Esta solución ayuda a prevenir los ataques descritos anteriormente. Es importante darse cuenta de que, incluso con este parche, un usuario todavía está a un solo clic de ser víctima de los tipos de ataques descritos anteriormente. Por ejemplo, si un mensaje de correo electrónico tiene un vínculo al estilo UNC que comienza con “\\”, al hacer clic en el enlace se inicia una conexión SMB con el servidor especificado.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad