El pasado viernes tuvo lugar un ataque informático masivo a nivel mundial en el que varias compañías, entre ellas Telefónica, cayeron víctimas de un grupo de piratas informáticos chinos e infectaron toda la red interna con ransomware, el peor tipo de malware visto hasta la fecha. Tras la incertidumbre inicial, finalmente pudimos saber que el malware llegó a través de un correo electrónico malicioso y que pudo distribuirse por la red gracias a un exploit, sin embargo, ¿sabemos qué son estos exploits?

Un exploit es un pequeño programa diseñado para explotar (como su nombre indica) un fallo determinado en un sistema operativo o un programa con distintos fines. Según el tipo de vulnerabilidad, el exploit puede tener distintas finalidades, como, por ejemplo, conseguir permisos de administrador en el sistema o evadir las medidas de seguridad para poder llevar a cabo una infección más profunda.

En el caso del ataque informático de la semana pasada, el exploit estaba diseñado para aprovecharse de una vulnerabilidad a través de la cual poder distribuirse dentro de una red local a través del protocolo de red SMB de Microsoft, vulnerabilidad que, por cierto, llevaba solucionada desde marzo y que, si los sistemas hubieran estado actualizados, el ransomware solo se hubiera tomado una víctima en lugar de centenares de ellas dentro de la compañía.

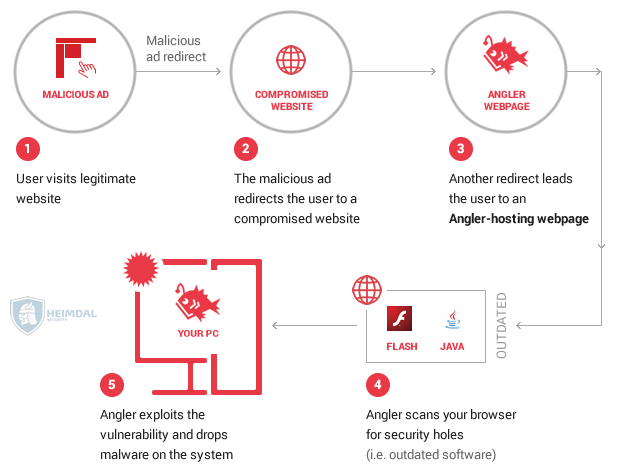

Este tipo de software malicioso puede llegar a nuestros ordenadores de infinidad de formas, algunas de ellas culpa del propio usuario, como, por ejemplo, abrir archivos que nos llegan al correo electrónico o pulsar sobre enlaces maliciosos, pero, en otras ocasiones, la amenaza puede llegar donde menos lo esperamos, como, por ejemplo, un inofensivo anuncio que aparece en una web que, solo con mostrarse, ya nos ha puesto en peligro.

Los exploits, por sí solos, no hacen más que explotar una vulnerabilidad. Si ejecutamos un exploit, lo máximo que puede hacer es que nuestro sistema muestre un error (un pantallazo azul, por ejemplo) si se explota una vulnerabilidad DoS, pero nada más. El problema es que los exploits suelen ir acompañados de otras aplicaciones maliciosas como Payloads o troyanos, los cuales son utilizados para llevar a cabo infecciones más complejas en el sistema aprovechándose, gracias al exploit, de las vulnerabilidades determinadas.

Cómo podemos protegernos de los exploits

Como hemos dicho, estas aplicaciones maliciosas suelen aprovecharse de vulnerabilidades en los sistemas operativos y las aplicaciones instaladas en los ordenadores, por lo que la primera medida de seguridad que debemos aplicar para evitar que puedan comprometer nuestro sistema con estas aplicaciones maliciosas es mantener nuestro Windows, y todos los programas instalados en él, totalmente actualizados con los últimos parches publicados por los desarrolladores.

Sin embargo, en ocasiones, se suelen explotar fallos que aún no han sido detectados ni solucionados, por lo que, aunque tengamos nuestro sistema actualizado con los últimos parches, podemos ser igualmente víctimas de estos. Por ello, si queremos una medida de seguridad adicional contra estas aplicaciones maliciosas, por la red existen distintas herramientas que nos protegen de los exploits incluso aunque estos intenten explotar fallos desconocidos en el sistema, siendo dos de las más conocidas Malwarebytes Anti-Exploit y Microsoft EMET (aunque esta última está descontinuada).

Windows 10, concretamente en sus últimas versiones (desde la Anniversary Update en adelante) cuenta con granes mejoras de seguridad a nivel interno y con medidas de mitigación de amenazas que le hacen prácticamente invulnerable ante los exploits (incluso contra una gran cantidad de malware diferente, como el ransomware) claro, eso sí, siempre y cuando nuestro sistema esté correctamente actualizado.

Si junto a esto evitamos descargar archivos desde fuentes extrañas y de dudosa fiabilidad y abrir los archivos adjuntos que nos llegan a través de correos basura, estaremos bastante protegidos contra todas estas posibles amenazas potenciales.

Fuente:https://www.softzone.es/2017/05/15/exploits-que-son-como-protegernos/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad