El Bluetooth es uno de los protocolos de conexión inalámbrica más utilizado, sobre todo en entornos personales para la creación de redes PAN. Este tipo de conexión está incluido en todo tipo de dispositivos, desde nuestros smartphones hasta en consolas, televisores, ordenadores y en la gran mayoría de dispositivos IoT y, aunque por lo general suele ser seguro, una serie de vulnerabilidades, que se acaban de dar a conocer, han puesto en peligro miles de millones de dispositivos que contaban con estas conexiones.

Recientemente, un grupo de investigadores de seguridad han descubierto un total de 8 vulnerabilidades del tipo zero-day en el protocolo Bluetooth. Estas vulnerabilidades afectaban a absolutamente todo tipo de dispositivos, desde Android, iOS, Windows y Linux hasta los sistemas embebidos del Internet de las Cosas.

BlueBorne, nombre que se ha dado a este conjunto de vulnerabilidades, puede permitir a un atacante tomar el control total de cualquier dispositivo y utilizarlo, por ejemplo, para distribuir malware a otros dispositivos, para realizar ataques MITM e incluso para acceder a los datos de la víctima sin que ella sea consciente de ello.

El único requisito (como es obvio) para poder explotar BlueBorne es que la víctima tenga el Bluetooth de sus dispositivos activado. Si está activado, aunque los dispositivos nunca se hayan vinculado entre sí, ya es posible llevar a cabo el ataque.

BlueBorne puede infectar otros dispositivos de forma muy parecida a WannaCry

Una de las características de BlueBorne es que puede funcionar de forma similar a un gusano, como WannaCry, de manera que una vez que un dispositivo está infectado, automáticamente va infectando a todos los demás simplemente con que se encuentren a su alcance, sin ni siquiera necesidad de que interacción con el usuario.

Aunque en un principio es un poco complicado crear un gusano universal, no sería un concepto imposible y, de lograrlo, el pirata informático que lo consiga podría tener a su disposición una red de dispositivos controlados incluso más grande que Mirai.

En el siguiente vídeo, los expertos de seguridad nos muestran una prueba de concepto de cómo funciona esta vulnerabilidad del protocolo Bluetooth.

Cómo probar si nuestro Android es vulnerable a BlueBorne

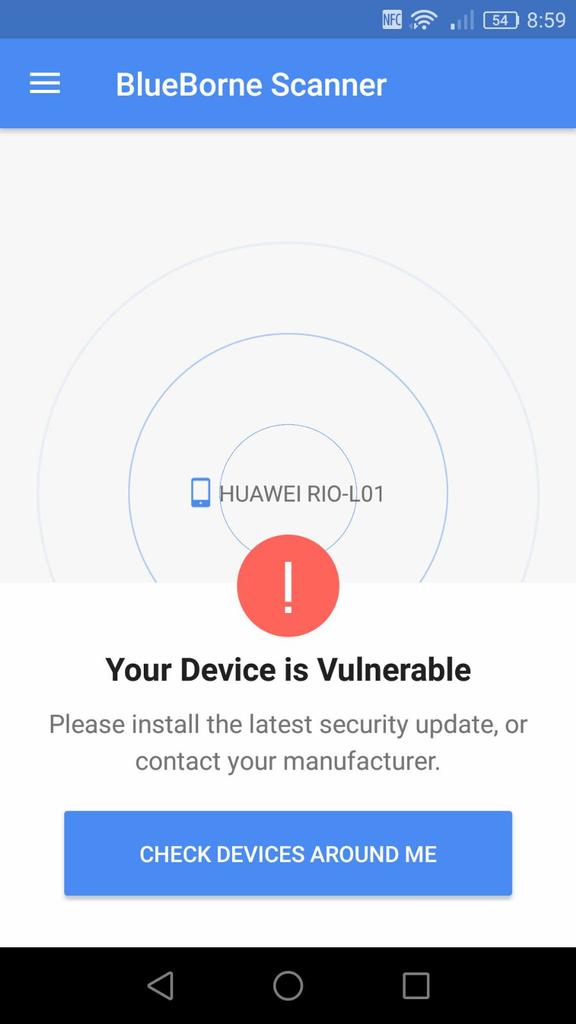

Los expertos de seguridad de Armis, quienes han encontrado esta vulnerabilidad, han creado una sencilla aplicación para Android que nos va a permitir comprobar si nuestro dispositivo está protegido contra BlueBorne o, de lo contrario, es uno de los afectados y es vulnerable a este grave conjunto de vulnerabilidades.

Una vez descargada la aplicación la ejecutamos y pulsaremos sobre el botón que nos aparece para comprobar rápidamente si nuestro dispositivo es vulnerable o es seguro.

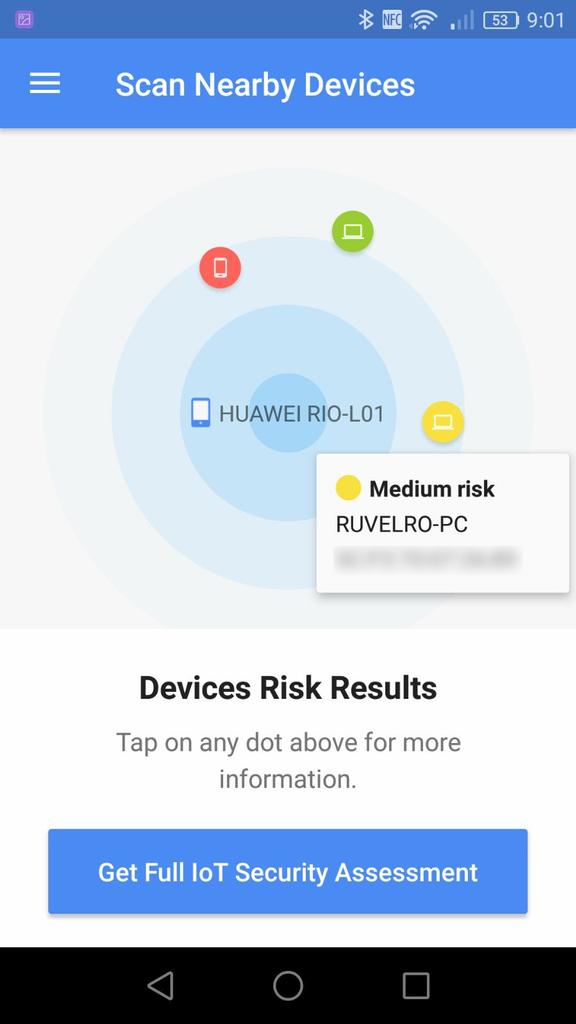

Además, también vamos a poder analizar los dispositivos a nuestro alrededor para saber de todos ellos cuales están protegidos y cuales son vulnerables.

Cómo protegernos de BlueBorne, la grave vulnerabilidad del protocolo Bluetooth

Como hemos dicho, tan solo con tener el Bluetooth activado somos vulnerables a este tipo de ataque informático, por lo tanto, la mejor forma de protegernos y evitar caer en las garras de los piratas informáticos es dejando nuestro Bluetooth desactivado siempre que no lo utilicemos.

Además, también es recomendable instalar las últimas actualizaciones de los distintos sistemas operativos, tanto Windows como Android o Linux de cara a solucionar estas vulnerabilidades.

Por desgracia, hay muchos dispositivos que, por estar fuera de soporte, no se van a actualizar. En un primer vistazo, actualmente hay más de 1000 millones de dispositivos Android vulnerables que se han quedado en la versión 6.0 Marshmallow, versión afectada por esta vulnerabilidad, y que no se van a actualizar.

Fuente:https://www.redeszone.net/2017/09/13/blueborne-vulnerabilidad-bluetooth/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad