AMD finalizó su investigación sobre las vulnerabilidades recientemente descubiertas por CTS laboratorios y anunció que los parches de seguridad se dará a conocer pronto.

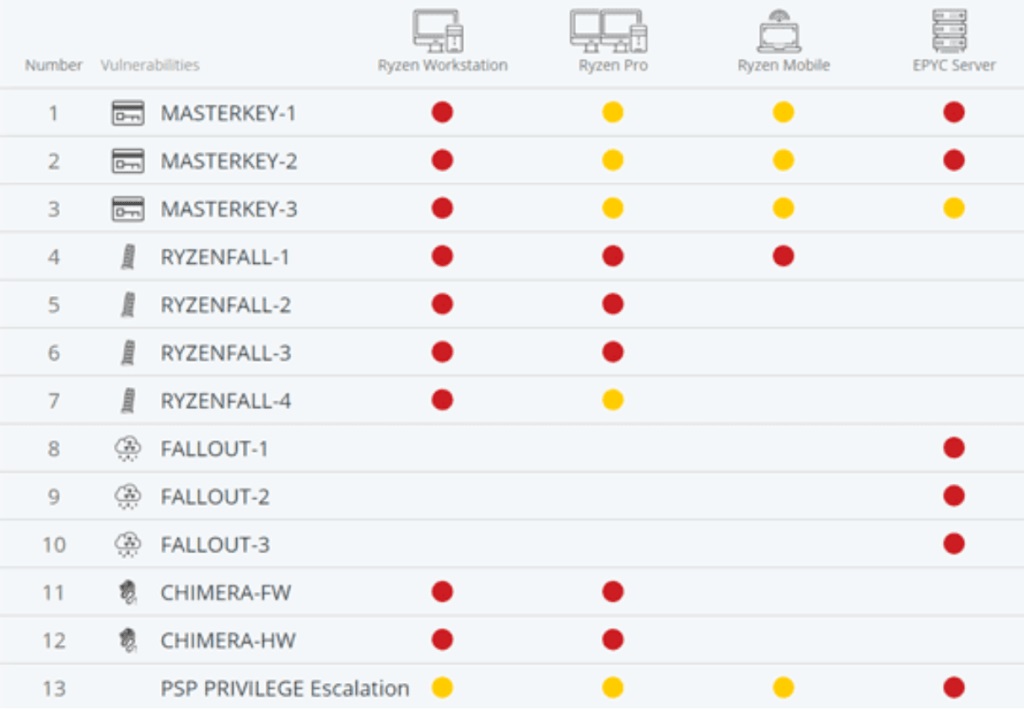

AMD reconoció 13 vulnerabilidades críticas y backdoors explotables en sus procesadores Ryzen y EPYC que fueron revelados por primera vez a principios de marzo por los investigadores de seguridad de la información de la firma CTS Labs.

Los investigadores de CTS Labs no revelaron ningún detalle técnico sobre las vulnerabilidades para evitar abusos. AMD planea implementar actualizaciones de firmware en las próximas semanas para abordar las fallas que afectan a millones de dispositivos en todo el mundo.

Las vulnerabilidades podrían explotarse potencialmente para robar datos confidenciales, instalar código malicioso en sistemas basados en AMD y obtener acceso completo a los sistemas comprometidos, según afirma un analista de seguridad de la información. Las vulnerabilidades exponen a los servidores, estaciones de trabajo y computadoras portátiles que ejecutan los procesadores vulnerables AMD Ryzen, Ryzen Pro, Ryzen Mobile o EPYC a los ataques.

Cabe señalar que CTS-Labs informó de inmediato sobre los defectos a AMD, Microsoft y “un pequeño número de empresas que podrían producir parches y mitigaciones”.

El análisis realizado por los expertos en seguridad de la información reveló cuatro clases (RYZENFALL, FALLOUT, CHIMERA y MASTERKEY) de vulnerabilidades que afectan a los procesadores y conjuntos de chips de la arquitectura AMD Zen que generalmente contienen información confidencial como contraseñas y claves de cifrado.

La vulnerabilidad podría permitir pasar por alto la tecnología de Secure Encrypted Virtualization (SEV) de AMD y también Microsoft Windows Credential Guard.

Esta semana, AMD publicó un comunicado de prensa. “Es importante tener en cuenta que todos los problemas planteados en la investigación requieren acceso administrativo al sistema, un tipo de acceso que concede efectivamente al usuario acceso ilimitado al sistema y el derecho a eliminar, crear o modificar cualquiera de las carpetas o archivos en la computadora, así como cambiar cualquier configuración “, se lee en el comunicado de prensa publicado por AMD. “Cualquier atacante que obtenga acceso administrativo no autorizado tendría una amplia gama de ataques a su disposición mucho más allá de los exploits identificados en esta investigación”.

A diferencia de los ataques de Meltdown y Spectre, no se espera que los parches de AMD afecten el rendimiento del sistema, dijeron los investigadores de seguridad de la información.

CTS Labs es escéptico acerca de una solución rápida de los problemas, afirmaron que AMD podría tardar varios meses en lanzar parches para la mayoría de las vulnerabilidades, incluso algunos de ellos no podrían ser reparados.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad