3 vulnerabilidades en los enrutadores de las series RV160, RV260, RV340 y RV345 de Cisco Small Business podrían permitir que un actor de amenazas no autenticado ejecute de forma remota código arbitrario o provoque una condición de denegación de servicio (DoS) en el enrutador.

Productos afectados

- Los productos vulnerables

CVE-2022-20827 y CVE-2022-20841 afectan a los siguientes productos de Cisco:- Routers VPN

- RV160 Routers VPN Wireless-AC

- RV160W Routers VPN

- RV260 Routers VPN RV260P con PoE Routers VPN

- Wireless-AC RV260W Routers

- VPN Gigabit WAN doble RV340

- Enrutadores VPN Gigabit Wireless-AC

- con WAN dual RV340W Enrutadores VPN Gigabit con WAN dual RV345

- RV345P

- CVE-2022-20842 afecta a los siguientes productos de Cisco:

- WAN dual RV340 Enrutadores VPN

- Gigabit Wireless-AC con

- WAN dual RV340W Routers WAN Gigabit VPN Routers

- RV345P Dual WAN Gigabit POE VPN

Detalles

Estas vulnerabilidades son interdependientes entre sí para su explotación. Además, un software que se ve afectado por una de las vulnerabilidades puede no verse afectado por las otras vulnerabilidades.

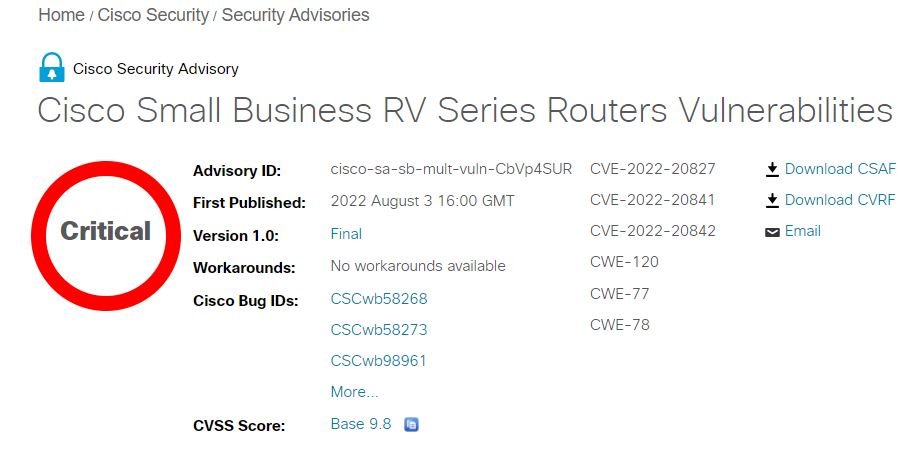

CVE-2022-20842

Vulnerabilidad de ejecución remota de código y denegación de servicio

Puntaje base de CVSS: 9.8

Una vulnerabilidad afecta la interfaz de administración basada en la web de los enrutadores VPN Gigabit de doble WAN Cisco RV340, RV340W, RV345 y RV345P que permiten que un actor de amenazas no autenticado ejecutar de forma remota código arbitrario o hacer que un dispositivo afectado se reinicie a través de un ataque de denegación de servicio (DoS).

Esta vulnerabilidad existe debido a una validación insuficiente de la entrada proporcionada por el usuario a la interfaz de administración basada en web. Un actor de amenazas podría explotar esta vulnerabilidad enviando paquetes HTTP manipulados. Una explotación exitosa permite que un actor de amenazas ejecute código arbitrario como root en el sistema operativo subyacente o haga que el dispositivo se vuelva a cargar, lo que resulta en una condición DoS.

CVE-2022-20827:

Vulnerabilidad de inyección de comandos

Puntaje base de CVSS: 9.0

Una vulnerabilidad afecta la función de actualización de la base de datos del filtro web de los enrutadores de las series RV160, RV260, RV340 y RV345 de Cisco Small Business que podría permitir que un actor de amenazas no autenticado realice una inyección de comandos y ejecutar comandos en el sistema operativo subyacente con root .

Esta vulnerabilidad se debe a una validación de entrada insuficiente. Un atacante podría aprovechar esta vulnerabilidad enviando información manipulada a la función de actualización de la base de datos del filtro web. Una explotación exitosa podría permitir que el atacante ejecute comandos en el sistema operativo subyacente con privilegios root.

CVE-2022-20841:

Vulnerabilidad de inyección de comandos

Puntaje base de CVSS: 8.3

Una vulnerabilidad afecta el módulo Open Plug and Play (PnP) de los enrutadores de las series RV160, RV260, RV340 y RV345 de Cisco Small Business. Permite que un actor de amenazas no autenticado inyecte y ejecute de forma remota comandos arbitrarios en el sistema operativo subyacente.

Esta vulnerabilidad se debe a una validación insuficiente de la entrada proporcionada por el usuario. Un actor de amenazas podría explotar esta vulnerabilidad enviando información maliciosa a un dispositivo afectado. Una explotación exitosa podría permitir que el actor de amenazas ejecutar comandos arbitrarios en el sistema operativo Linux subyacente. Para aprovechar esta vulnerabilidad, un atacante debe aprovechar una posición intermedia o tener un punto de apoyo establecido en un dispositivo de red específico que esté conectado al enrutador afectado.

Mitigación

No existen soluciones temporales que aborden estas vulnerabilidades. Cisco ha lanzado actualizaciones de software para parchear estas vulnerabilidades.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad