Hay muchas herramientas utilizadas por los administradores de red para escanear. Se realiza un escaneo de redes continuo de la red para verificar si hay alguna actividad maliciosa o no. Probablemente, Wireshark es la herramienta más utilizada en los cursos de hacking ético ofrecidos por el Instituto Internacional de Seguridad Cibernética (IICS) para verificar la actividad de la red.

Acorde a investigadores de hacking ético del IICS, Tshark se utiliza en pruebas de redes. Los paquetes de datos juegan un papel importante en la transmisión de la red. Hay muchos analizadores de paquetes que son utilizados por el administrador de la red para buscar paquetes de datos. Hoy analizamos otro analizador de paquetes de datos llamado Termshark. Termshark es una versión terminal de Wireshark escrita en GO-LANG GO.

Funciones

- Analiza cada paquete usando vistas de wirehark. Filtra pcaps o capturas en vivo usando los filtros de visualización de Wireshark

- Copia rangos de paquetes al portapapeles desde el terminal escrito en Golang, compila en un solo ejecutable en cada plataforma: descargas disponibles para Linux (+ termux), macOS, FreeBSD y Windows

- Lee archivos pcap o busca interfaces en vivo (donde está permitido tshark)

Instalación

- Para las pruebas se usó Kali Linux 2019.1 amd64. Antes de instalar Termshark, GO debe estar instalado. Escriba sudo apt-get update && sudo apt-get install golang

- A continuación, escriba echo $GOPATH

- Escriba GOPATH=/root/go/ para establecer la ruta GO.

- Escriba sudo apt-get install tshark

- Ahora puede descargar tshark desde Github con: git clone https://github.com/gcla/termshark.git

- Escriba go get github.com/gcla/termshark/cmd/termshark

- puede usar la precompilación de termshark desde: https://github.com/gcla/termshark/releases

- wgethttps://github.com/gcla/termshark/releases/download/v1.0.0/termshark_1.0.0_linux_x64.tar.gz

- Escriba tar -xvzf termshark_1.0.0_linux_x64.tar.gz

- Escriba cd termshark_1.0.0_linux_x64

- Escriba ./termshark: esta precompilación ofrece una interfaz GUI basada en línea de comandos

- Primero analizaremos termshark con la línea de comandos y luego mostraremos la interfaz gráfica de usuario basada en la línea de comandos

Uso

- Escriba tshark -h

- -h muestra el menú de ayuda

root@kali:~/Downloads# tshark -h

Running as user "root" and group "root". This could be dangerous.

tshark: option requires an argument -- 'f'

Usage: tshark [options] …

Capture interface:

-i name or idx of interface (def: first non-loopback)

-f packet filter in libpcap filter syntax

-s packet snapshot length (def: appropriate maximum)

-p don't capture in promiscuous mode

-I capture in monitor mode, if available

-B size of kernel buffer (def: 2MB)

-y

link layer type (def: first appropriate)

--time-stamp-type timestamp method for interface

-D print list of interfaces and exit

-L print list of link-layer types of iface and exit

--list-time-stamp-types print list of timestamp types for iface and exit

- Escriba tshark -i wlan0

- -i se utiliza para asignar interfaz de red

- Para comprobar la interfaz de red, escriba iwconfig

root@kali:~/go# iwconfig

wlan0 IEEE 802.11 ESSID:"H###W##"

Mode:Managed Frequency:2.457 GHz Access Point: ##:##:##:8D:##:E4

Bit Rate=65 Mb/s Tx-Power=20 dBm

Retry short limit:7 RTS thr=2347 B Fragment thr:off

Encryption key:off

Power Management:on

Link Quality=67/70 Signal level=-43 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:74 Missed beacon:0

- Escriba tshark -i wlan0

- -i se utiliza para asignar interfaz de red

- Esta consulta comenzará a capturar paquetes locales

root@kali:~/Downloads# tshark -i wlan0

Running as user "root" and group "root". This could be dangerous.

Capturing on 'wlan0'

1 0.000000000 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=1 Win=253 Len=0

2 0.589627876 192.168.1.10 → 192.168.1.3 SSH 214 Server: Encrypted packet (len=160)

3 0.799904360 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=161 Win=252 Len=0

4 1.103457921 192.168.1.10 → 192.168.1.3 SSH 310 Server: Encrypted packet (len=256)

5 1.302880225 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=417 Win=251 Len=0

6 1.615306911 192.168.1.10 → 192.168.1.3 SSH 310 Server: Encrypted packet (len=256)

7 1.815734300 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=673 Win=256 Len=0

8 2.127450002 192.168.1.10 → 192.168.1.3 SSH 310 Server: Encrypted packet (len=256)

9 2.335133706 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=929 Win=255 Len=0

10 2.639471642 192.168.1.10 → 192.168.1.3 SSH 310 Server: Encrypted packet (len=256)

11 2.850235384 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=1185 Win=254 Len=0

12 3.151440488 192.168.1.10 → 192.168.1.3 SSH 310 Server: Encrypted packet (len=256)

13 3.360222085 192.168.1.3 → 192.168.1.10 TCP 60 3047 → 22 [ACK] Seq=1 Ack=1441 Win=253 Len=0

14 3.539527427 192.168.1.3 → 239.255.255.250 SSDP 216 M-SEARCH * HTTP/1.1

- La consulta anterior ha capturado paquetes TCP con secuencia y confirmación. El número de secuencia se utiliza para dividir los datos grandes en uno más pequeño. Mencionando cada dirección IP con cada protocolo de red

- El campo Número de acuse de recibo contiene el siguiente número de secuencia que el remitente del acuse de recibo espera recibir

- El análisis completo del número de secuencia y el número de confirmación es una parte interesante de los cursos de piratería ética ofrecidos por el Instituto Internacional de Seguridad Cibernética en Delhi, India

Capturar el paquete deseado de datos

- Escriba tshark -i wlan0 UDP

- -i se utiliza para mencionar la interfaz de red. wlan0 es nuestra interfaz de red

- tshark capturará solo paquetes UDP

root@kali:~# tshark -i wlan0 udp

0Running as user "root" and group "root". This could be dangerous.

Capturing on 'wlan0'

1 0.000000000 192.168.1.10 → 192.168.1.255 BROWSER 243 Host Announcement DESKTOP-382RT0N, Workstation, Server, NT Workstation

2 10.047894475 192.168.1.6 → 192.168.1.1 DNS 71 Standard query 0x575b A youtube.com

3 10.047935767 192.168.1.6 → 192.168.1.1 DNS 71 Standard query 0x1367 AAAA youtube.com

4 10.068684885 192.168.1.1 → 192.168.1.6 DNS 314 Standard query response 0x575b A youtube.com A 216.58.200.174 NS ns3.google.com NS ns4.google.com NS ns2.google.com NS ns1.google.com A 216.239.32.10 A 216.239.34.10 A 216.239.36.10 A 216.239.38.10 AAAA 2001:4860:4802:32::a AAAA 2001:4860:4802:36::a AAAA 2001:4860:4802:38::a

5 10.136276096 192.168.1.1 → 192.168.1.6 DNS 326 Standard query response 0x1367 AAAA youtube.com AAAA 2404:6800:4002:811::200e NS ns1.google.com NS ns2.google.com NS ns4.google.com NS ns3.google.com A 216.239.32.10 A 216.239.34.10 A 216.239.36.10 A 216.239.38.10 AAAA 2001:4860:4802:32::a AAAA 2001:4860:4802:36::a AAAA 2001:4860:4802:38::a

6 10.352876669 192.168.1.6 → 192.168.1.1 DNS 73 Standard query 0x05c2 A ocsp.pki.goog

7 10.358805848 192.168.1.1 → 192.168.1.6 DNS 344 Standard query response 0x05c2 A ocsp.pki.goog CNAME pki-goog.l.google.com A 172.217.166.3 NS ns1.google.com NS ns2.google.com NS ns4.google.com NS ns3.google.com A 216.239.32.10 A 216.239.34.10 A 216.239.36.10 A 216.239.38.10 AAAA 2001:4860:4802:32::a AAAA 2001:4860:4802:36::a AAAA 2001:4860:4802:38::a

8 10.556555958 192.168.1.6 → 192.168.1.1 DNS 75 Standard query 0x4d56 A www.youtube.com

9 10.556594357 192.168.1.6 → 192.168.1.1 DNS 75 Standard query 0xe65e AAAA www.youtube.com

- UDP (User Datagram Protocol) se usa para enviar mensajes cortos. El tráfico de la red UDP se organiza en forma de datagramas. Su protocolo no confiable y sin conexión

- La consulta anterior ha recopilado registros diferidos después de asignar el protocolo UDP. En primer lugar, muestra la solicitud se envía al navegador. Luego muestra la solicitud de DNS (Sistema de nombres de dominio) para la URL (youtube.com) con la dirección IP de 216.58.200.174. También puede comprobar lo mismo con nslookup

- Uso del Servidor de nombres (NS) ns1.google.com con una consulta de DNS estándar

Interfaz GUI basada en la línea de comandos de Termshark

- Escriba cd termshark_1.0.0_linux_x64

- Escriba ./termshark -i wlan0

- -i se utiliza para mencionar la interfaz de red. wlan0 es nuestra interfaz de red

- Presione el botón ? en el teclado de su computadora

- La consulta anterior muestra los paquetes capturados y el menú de ayuda

Filtrado de paquetes con GUI basada en línea de comandos

- Escriba ./termshark -i wlan0

- -i se utiliza para mencionar la interfaz de red. wlan0 es nuestra interfaz de red.

- Después de que termshark comenzará a capturar el paquete. En el cuadro de diálogo Filtro, puede ingresar cualquier protocolo. Aquí hemos escrito UDP. Después de escribir UDP, haga clic en Aplicar para capturar solo paquetes UDP

- La salida anterior muestra la transmisión de paquetes, mostrando la dirección IP de origen y destino con la longitud del paquete. A continuación verás cómo funciona UDP

- Cada paquete muestra con el tiempo necesario para la transmisión

- La apertura de los primeros cuadros de paquetes muestra que el paquete es de 216 bytes. Luego muestra el tiempo de llegada y el cambio de tiempo del paquete

- El análisis adicional muestra la versión de solicitud y el agente de usuario utilizado en la transferencia de paquetes de datos

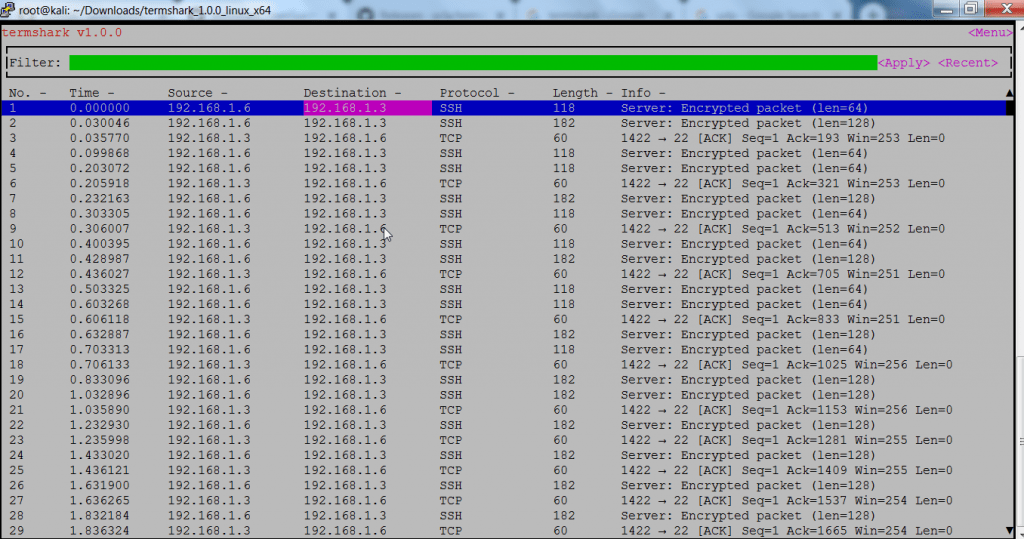

Sólo ver transmisión de paquetes

- Escriba ./termshark -i wlan

- -i se utiliza para mencionar la interfaz de red. wlan0 es nuestra interfaz de red

- Presione el botón / en el teclado para ver solo la transmisión de paquetes

- La salida anterior muestra la transmisión de paquetes en la red interna. Puede ver paquetes de transacciones entre dos direcciones IPv4

- Luego muestra el tamaño de paquete de Ethernet encriptado len = 64. Con Seq = 1 y cambiando el reconocimiento

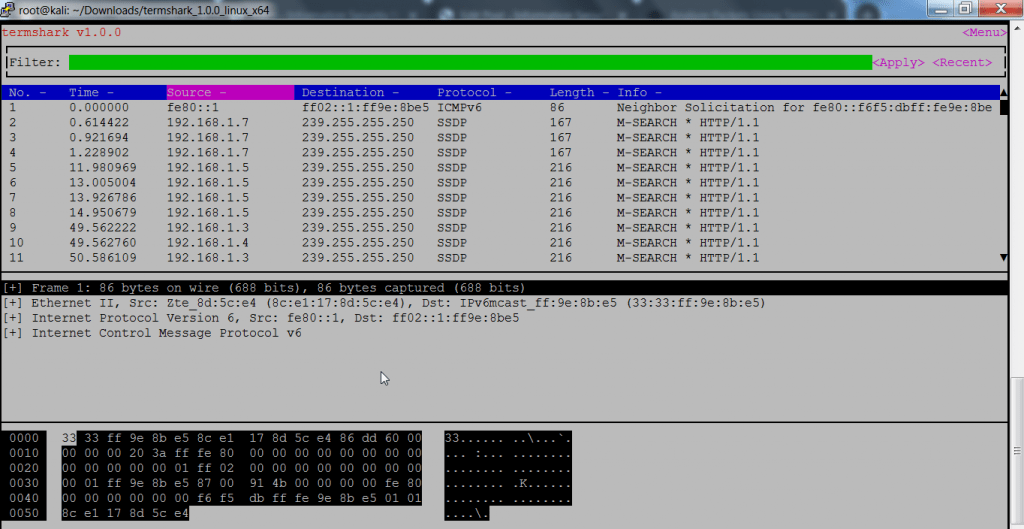

Abrir archivos PCAP

- Ahora, muchas veces recibe el archivo pcap durante sus proyectos con el Instituto Internacional de Seguridad Cibernética para analizar el flujo de paquetes y realizar actividades forenses cibernéticas en el archivo pcap

- Puede abrir cualquier archivo guardado desde cualquier otro analizador de red. Aquí hemos abierto otro archivo pcap que se guardó después de capturar la red interna con wireshark

- Para abrir archivos pcap., escriba ./termshark -r wlan0-299382837.pcap

- -r se usa para mencionar el archivo pcap. 299382837 es un archivo pcap

- La captura de pantalla de arriba muestra la transmisión de paquetes de los protocolos de red UDP e ICMP. Además, muestra la transmisión de paquetes utilizando HTTP 1.1 con el tiempo que tomó transferir paquetes desde la dirección IP de origen a destino

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad