Datasploit

Datasploit es una herramienta que se utiliza para el footprinting o la defensa de un sistema objetivo. Le permite al usuario recopilar información relevante sobre el dominio/correo electrónico/número de teléfono/persona, etc. Datasploit recopila información sobre un objetivo que puede ayudar al usuario a expandir su ataque o defensa. Esta herramienta se utiliza en las pruebas de penetración de Kali Linux. Según investigaciones anteriores realizadas por investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética, esta herramienta es muy útil para recopilar la información del sistema objetivo.

Para instalar Datasploit:

- Teclee git clone https://github.com/datasploit/datasploit

- Luego teclee cd /root/Downloads/Datasploit

- Teclee pip install -r requirements.txt

- Luego teclee mv datasploit_config.py config.py

- En el archivo py, debe ingresar claves/secretos API para diferentes componentes en Datasploit

- Ingrese https://datasploit.readthedocs.io/en/latest/apiGeneration/ para generar las claves API

- Para generar la clave API, debe crear una cuenta en cada uno de los sitios web como: shodan API, censyso API, etc. y seguir las instrucciones según sea necesario

NOTA; Cuantas más API obtenga, más información podrá enumerar

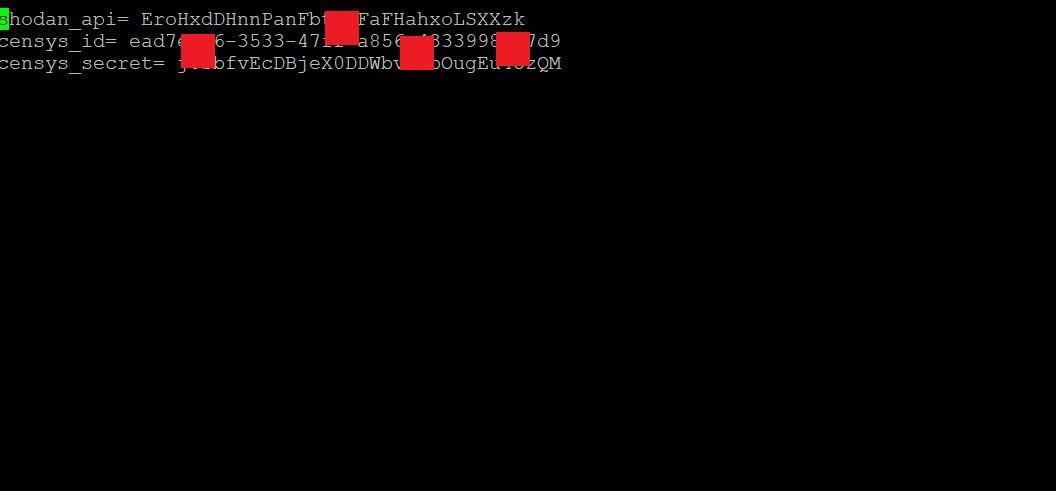

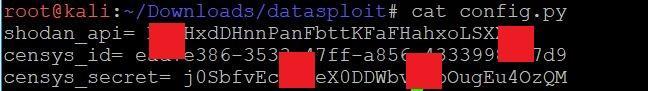

- Después de generar la API, vaya a config.py y guarde la API generada en config.py

- cd /root/Downloads/Datasploit

- vim config.py

- Guarde la API en py como se muestra a continuación:

- Las claves API anteriores se utilizarán mientras se ejecutan las consultas

- Teclee ./datasploit.py

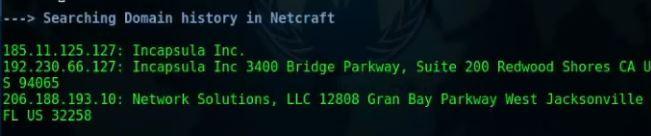

- Teclee python domainOsist.py arinagrande.com como se muestra a continuación:

![]()

- Después de ejecutar la consulta de información anterior, como el historial del dominio, la información de WHOIS obtenida del objetivo se puede utilizar en otras actividades de hacking

- El objetivo contiene información como el historial del dominio, la información de whois y los hosts de búsqueda. Toda esta información puede ser utilizada en la recopilación de información.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad