A pesar de que existen múltiples distribuciones de Linux, los usuarios más enfocados en un área específica eligen las opciones especialmente diseñadas para sus actividades. Las distribuciones de seguridad son uno de los principales tipos de sistemas operativos Linux entre los que los usuarios, pentesters y administradores de sistemas pueden elegir.

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética traen un listado de las mejores distribuciones de Linux disponibles especializadas en la seguridad de los usuarios.

Qubes OS

Qubes es una de las mejores opciones para los expertos en seguridad en redes que trabajan con servicios que deben mantenerse aislados del resto. En Qubes, cada servicio o aplicación se ejecuta en un componente aislado separado (qube), lo que es de gran utilidad para prevenir que navegadores infectados, virus incrustados en archivos y otros programas alteren el resto del sistema. Además, los qubes individuales son desechables; se pueden detener y eliminar fácilmente de los contenidos y la memoria del disco duro, lo que da como resultado un host limpio en el que se pueden ejecutar varias aplicaciones y servicios.

Kali Linux

Es el sistema operativo más utilizado para pruebas de penetración. Kali Linux es una de las pocas distribuciones que implementan funciones avanzadas de accesibilidad: se admite tanto el feedback de voz como el hardware de braille. Además, Kali Linux cuenta con una “opción nuclear”, con la que los investigadores pueden eliminar de forma segura todos los datos encontrados en los discos duros accesibles. Esto garantiza que no se puedan recuperar, pues las funciones de limpieza utilizan algoritmos sólidos para eliminar permanentemente los contenidos.

Tails Linux

La distribución de Tails Linux es una versión especialmente diseñada para garantizar la privacidad y el anonimato en línea del usuario. Acorde a expertos en seguridad en redes, los usuarios pueden optar por usar la configuración predeterminada de Tails para navegar en Tor. La distribución de Linux de Tails fue diseñada para no dejar rastro, sólo se ejecuta desde la memoria RAM de la computadora, que se borra automáticamente apenas se detiene el SO.

Parrot Linux

La característica distintiva de este sistema es que consiste en sandbox con un perfil de seguridad personalizado. Esto significa que las aplicaciones y los datos del usuario estarán protegidos, incluso en caso de ciberataques. Los pentesters también pueden usar esta distro, ya que integra todas las herramientas de uso común que están preconfiguradas con un fácil acceso a la raíz y las configuraciones de seguridad relevantes para que el trabajo pueda comenzar de inmediato.

BlackArch Linux

Esta distribución fue diseñada pensando en la labor del pentester. Lanza un entorno optimizado personalizado de bajos recursos que incluye más de 2 mil herramientas usadas por expertos en seguridad en redes para cualquier situación.

Las imágenes de disco de BlackArch Linux son de 64 bits y solo permiten a los desarrolladores crear paquetes optimizados para todas las computadoras modernas. Convenientemente, también han creado una imagen que es compatible con todos los hosts de máquinas virtuales populares.

Whonix Linux

Whonix Linux ofrece un entorno seguro para navegar en Tor. Garantiza la privacidad de los usuarios en Internet y brinda protección contra algunas variantesde ataque Man-in-the-Middle. El SO está basado en Debian y el entorno se ejecuta en máquinas virtuales, con lo que se agregan varias capas de protección adicionales para proteger a los usuarios del malware y las filtraciones de direcciones IP.

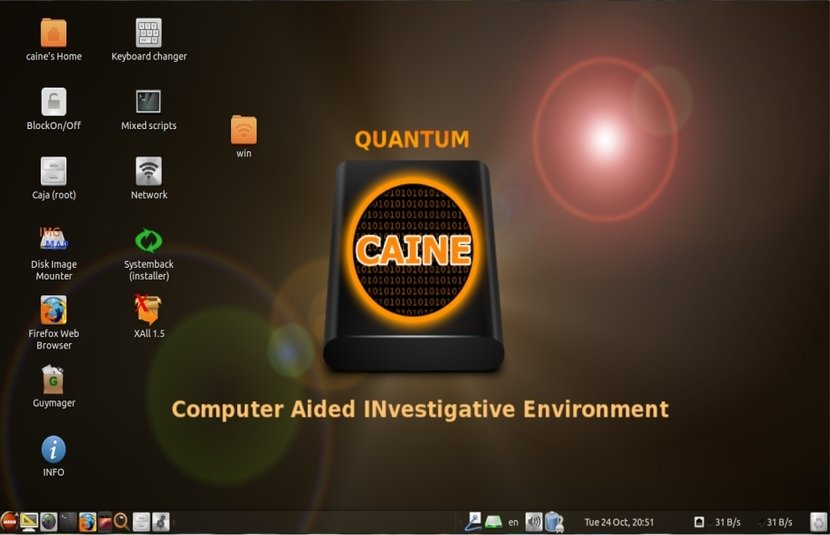

CAINE Linux

La distribución Computer Aided Investigative Environment (CAINE) es una de las opciones más solicitadas para el análisis forense digital. El entorno incluye una opción de vista previa en vivo que simplifica el acceso a las funciones administrativas y la salida de evidencia. CAINE Linux cuenta con una interfaz gráfica fácilmente operable y es amigable con el usuario.

Cualquiera que sea la distribución de Linux que los investigadores elijan de este listado será de utilidad, ya que estas son las opciones más utilizadas, tanto por amateurs como por profesionales, según reportan especialistas en seguridad en redes.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad