La prueba del parche y el análisis son partes importantes en la investigación de las vulnerabilidades y desarrollo de exploits. Uno de los motivos es que la gente que prueba esta técnica es para volver a descubrir vulnerabilidades parcheadas, o encontrar maneras de mantener un 0día vivo en caso de que la solución es insuficiente explica Jon Bush, experto de pruebas de penetración. Acuerdo con profesionales de empresa de seguridad informática el mismo proceso también se usa para encontrar el rango de versiones afectados por una vulnerabilidad, que tiende a ser útil para predecir el valor de la vulnerabilidad, mejorar la cobertura y la fiabilidad de destino.

Ir a través de parches de Microsoft no es tarea fácil, sin embargo. Podría haber cientos de avisos sobre vulnerabilidades que está trabajando, cada uno incluyendo sistemas operativos, diferentes arquitecturas, idiomas, etc explica experto de pruebas de penetración. Por supuesto, hay herramientas disponibles para el público que puede buscar y parche lo que es vulnerable, pero esto sólo son buenos para el uso regular, como la infraestructura de TI. Para fines de investigación, por lo general no queremos sólo un parche, a menudo queremos que todos (o la mayoría) que están asociados con el producto. Según profesionales de empresa de seguridad informática sorprendentemente, parece que no hay alguna buena herramienta adecuada para este tipo de tareas. Para hacer ese tipo de tarea hay una nueva herramienta llamada MSU Finder, y otro llamado extract_msu.bat para extraer parches.

MSU Finder

El objetivo principal de MSU Finder es encontrar los vínculos de descarga de parches de Microsoft. También puede usarlo para encontrar avisos de un determinado producto, en caso de que eres curioso sobre con qué frecuencia se actualiza algo. La herramienta soporta dos formas de encontrar avisos de Microsoft: El primero y el que viene por defecto es a través de Technet. En este modo, buscador de MSU comprobará contra la lista de productos predefinido de Technet, y devolver todos los que coinciden. Si nada se compara, la herramienta sólo realizar una búsqueda más genérica. El motor de búsqueda Technet le permite buscar por MSB, KB, o número de CVE.

La otra forma es de otro usar motor de búsqueda de Google para buscador de MSU con Custom Search API pueden probar eso durante auditoría de pruebas de penetración. La petición es equivalente a la siguiente búsqueda en Google:

SEARCH_QUERY site:technet.microsoft.com intitle:”Microsoft Security Bulletin” -“Microsoft Security Bulletin Summary”

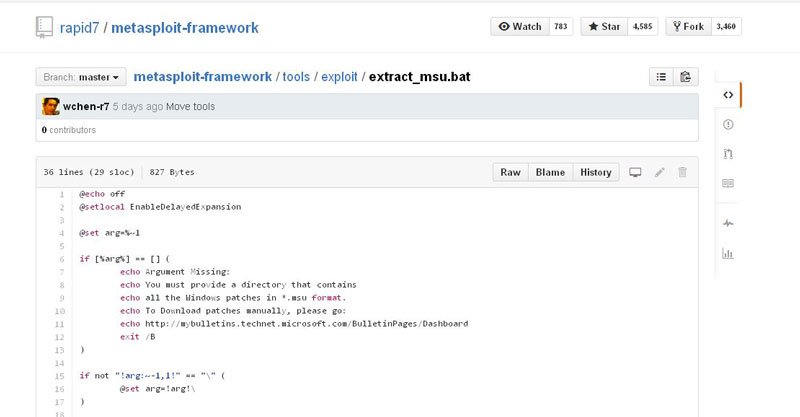

extract_msu.bat

Como su nombre lo indica, esta herramienta puede extraer parches de Microsoft, específicamente archivos MSU. Sólo se ejecuta en Windows, ya que básicamente utiliza el comando. A medida que la herramienta se ejecuta, se creará una nueva carpeta para cada MSU. Y luego, en esa nueva carpeta, hay otra subcarpeta denominada “extraído”, ahí es donde se puede encontrar el archivo (s) real del parche que quiere instalar. A continuación, puede utilizar cualquier herramienta tercio de partido para el análisis adicional.

Ambas herramientas están ahora disponibles para el Metasploit Framework. Puede utilizar MSU Finder para encontrar avisos o incluso para descargar automáticamente los parches. Después de descargar, puede utilizar extract_msu.bat para extraerlos explican expertos de webimprints, un proveedor y empresa de seguridad informática. Una vez extraídos los parches, puede buscar fácilmente los componentes reales que desea, ponerlos en un lugar, y ahora usted tiene una buena colección de versiones de lanzamiento para fines de investigación o de desarrollo .

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad