El 2014 fue sin lugar a dudas uno de los peores años que se recuerdan en lo referido a infecciones malware. Los ciberdelincuentes aprovechaban cualquier oportunidad para distribuir sus amenazas y para ello utilizaban cualquier vía. Uno de los virus informáticos que más llamó la atención de los investigadores fue un troyano SMS conocido como PODEC que permitía saltarse los sistemas de verificación CAPTCHA, utilizados en la actualidad en una gran cantidad de servicios.

A pesar de los esfuerzos de una gran cantidad de equipos de seguridad no se pudo obtener una versión de este que permitiese realizar un análisis exhaustivo. Sin embargo, este año la suerte ha sonreido al equipo de Kaspersky y han conseguido un ejecutable del virus denominado Trojan-SMS.AndroidOS.Podec. Este llamó la atención de los usuarios porque era capaz de esquivar las confirmaciones de los servicios de pago, provocando que el usuario enviase mensajes y archivos que implicaban un valor añadido. Aunque se llegó a rumorear de una versión disponible para el sistema operativo iOS, esta nunca se encontró y la que se ha analizado es la que se encuentra disponible para los usuarios de lo sistemas operativos Android.

Tras realizar un mapa de infecciones, se ha comprobado que la mayor tasa de infección se encuentra sobre todo en países pertenecientes a Europa del Este.

Cómo se extiende este PODEC

Principalmente se ha detectado que los ciberdelincuentes han recurrido a contenidos muy demandados por los usuarios, modificando la apariencia para así provocar que el usuario muestre curiosidad y descargue y ejecute el contenido.

Este es el listado de direcciones que permiten al acceso al archivo malicioso:

https://vk.com/vzlomannye_igry_dlya_android

https://vk.com/skachat_minecraft_0_9_0_android

https://vk.com/minecraft_pe_0_9

https://vk.com/vzlom_igry_android_mody

https://vk.com/igry_android_cheats

https://vk.com/android_mody_apk

https://vk.com/novye_igry_na_android

https://vk.com/skachat_hill_climb_racing_bpan

https://vk.com/na_android_igry

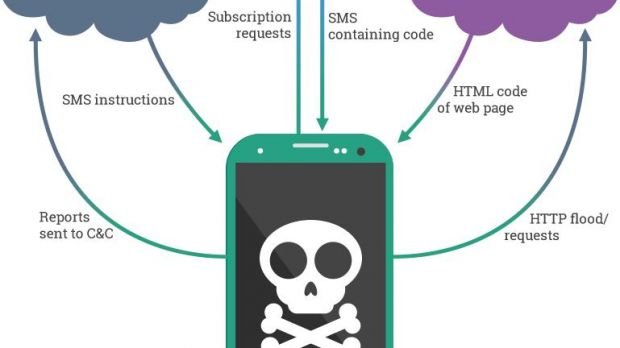

Haciendo uso del ataque Flood HTTP el troyano es capaz de suscribir el número de teléfono del usuario a servicios de tarificación especial sin que este sea consciente de lo que está sucediendo, provocando la sorpresa en la factura a final de mes. Con este tipo de ataque lo que provoca es que se puedan modificar las apariencias de las páginas, evitando de esta forma que por ejemplo aparezca en la pantalla del terminal del usuario el texto que indica el importe que supondrá dicha suscripción.

Aunque podamos pensar que con un antivirus la situación está controlada, la realidad es muy distinta y el malware está capacitado para evitar este tipo de herramientas.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad