cSploit es una herramienta de código abierto (GPL) para test de penetración y análisis de red para Android, que tiene como objetivo ser un kit de herramientas profesional completo y avanzado, para que expertos en seguridad informática lleven a cabo las evaluaciones de seguridad de red desde un dispositivo móvil.

cSploit es capaz de:

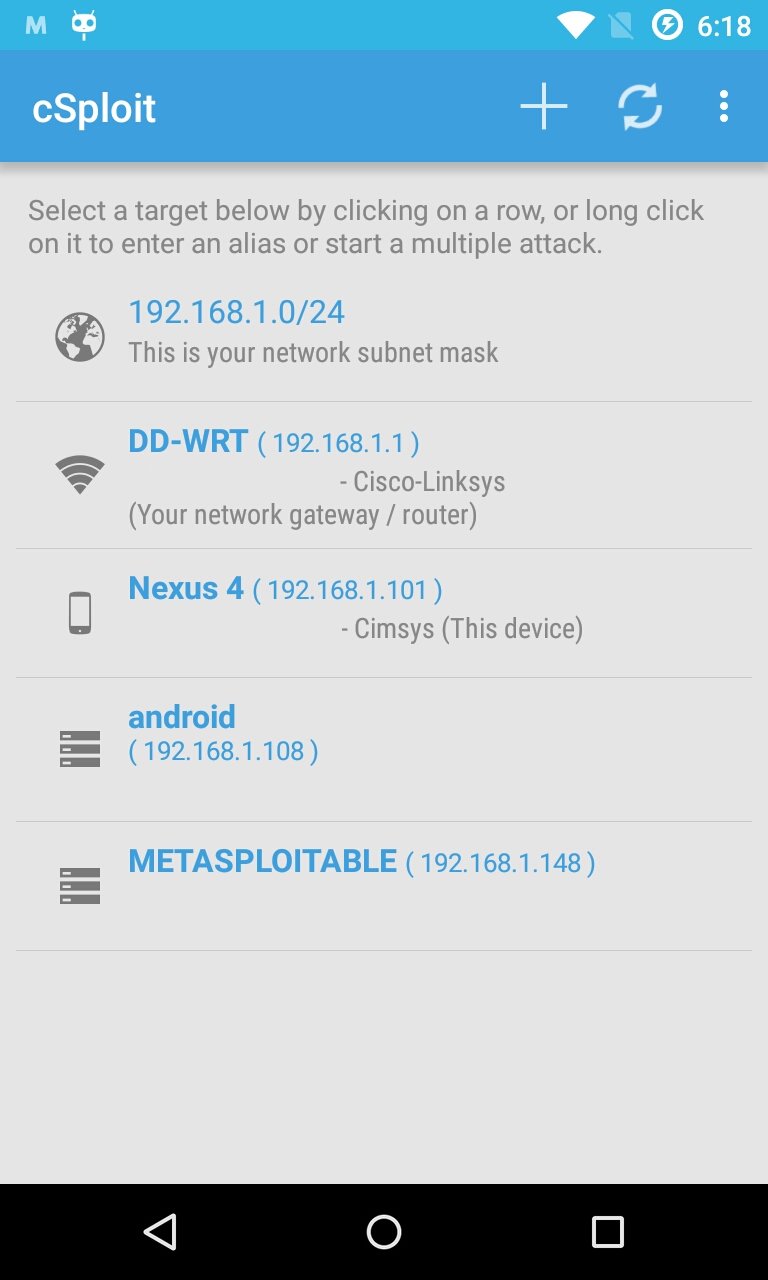

- Enumerar las máquinas locales conectadas a la red.

- Encontrar vulnerabilidades.

- Encontrar exploits para dichas vulnerabilidades.

- Utilizar esos exploits para obtener acceso al objetivo.

- Mostrar contraseñas en vulnerabilidades Wifi.

- Instalar puertas traseras de acceso a sistemas.

Gracias al nuevo núcleo, cSploit es mas fácil de transportar. Básicamente se puede ejecutar en cualquier sistema basado en UNIX, pero por ahora sólo es compatible con Android. En un futuro el autor esta considerando trabajar en: iOS, OS X, GTK + y QT.

Entre sus características destaca:

- Puede generar un mapa de la red local.

- Realiza técnicas de Fingerprinting para reconocer sistemas operativos y puertos abiertos.

- Añade sus propios anfitriones fuera de la red local.

- Integra una herramienta de traceroute.

- Integra un marco Metasploit RPCd, con el que es posible: Buscar anfitriones de vulnerabilidades conocidas a través del demonio de Metasploit, ajustar la configuración, la puesta en marcha y crear consolas de shell en los sistemas a atacar.

- Forjar paquetes TCP/UDP.

- Realiza ataques MiTM (man in the middle) incluyendo: Reemplazar por contenido propio el contenido de las páginas web sin cifrar (imágenes, texto y video), permite injectar código Javascript para páginas web sin encriptar, esnifar contraseñas (en protocolos de disección común), trabajar con archivos de captura de tráfico de red (pcap), suplantación en DNS para redirigir el tráfico a diferentes dominios, romper las conexiones existentes, redirigir el tráfico a otra dirección y esnifar las cookies no cifradas y clonarlas para capturar sesiones Web.

Android es un sistema operativo que se suele usar en equipos de reducidas dimensiones, implementándole herramientas de test de penetración aporta un gran abanico de posibilidades, sobre todo para los pentester profesionales. La gran ventaja de utilizar estas aplicaciones en dispositivos de reducidas dimensiones, sin duda, la movilidad.

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad