Wikileaks ha hecho pública una nueva entrega de la serie de filtraciones #Vault7 sobre las herramientas de hacking de la CIA para espiar a sus objetivos. En esta ocasión se trata de Brutal Kangaroo, el malware desarrollado por la Agencia Central de Inteligencia estadounidense para infiltrarse en redes seguras, conocidas como air gapped, compuestas por ordenadores con Windows como sistema operativo.

Un equipo o red air gapped es una máquina o una red que se encuentra completamente aislada del exterior para salvaguardar la seguridad. Para ello, no están conectados a Internet ni a cualquier ordenador o dispositivo que lo esté, motivo por el cual son más difíciles de hackear. Además, suele contar con sistemas de seguridad adicionales para evitar la intrusión de agentes externos.

Ejemplos de equipos o redes air gapped los encontramos en las máquinas que procesan las transacciones con tarjeta de crédito o débito en los comercios minoristas, las redes militares o los sistemas de control industriales que operan con infraestructura crítica.

De acuerdo con Wikileaks, la CIA utilizaba Brutal Kangaroo para poder colarse en estos ordenadores o redes seguras. Se compone de un conjunto de herramientas que emplean una memoria USB contaminada para introducirse en las máquinas, con la finalidad de crear una red personalizada encubierta dentro de la red del objetivo. Una vez dentro, el malware es capaz de ejecutar código de manera remota.

Los documentos filtrados por Wikileaks describen cómo conseguía la CIA infiltrarse en ordenadores y redes air gapped dentro de una organización sin tener acceso directo a ella. El primer paso consiste en infectar un equipo conectado a Internet dentro de la empresa,que recibe el nombre de huésped primario. Una vez que Brutal Kangaroo está instalado en el PC inicial, el malware contamina con un virus diferente cualquier memoria USB o disco duro extraíble que se conecte.

Después, solo habrá que esperar a que un miembro de la organización utilice la unidad para conectarse a la red air gapped. Si varios equipos de la red cerrada caen bajo el control de la CIA, crearán una red encubierta para coordinar tareas e intercambiar datos, de una forma similar a como lo hace el gusano Stuxnet.

El proyecto Brutal Kangaroo se compone de varios componentes:

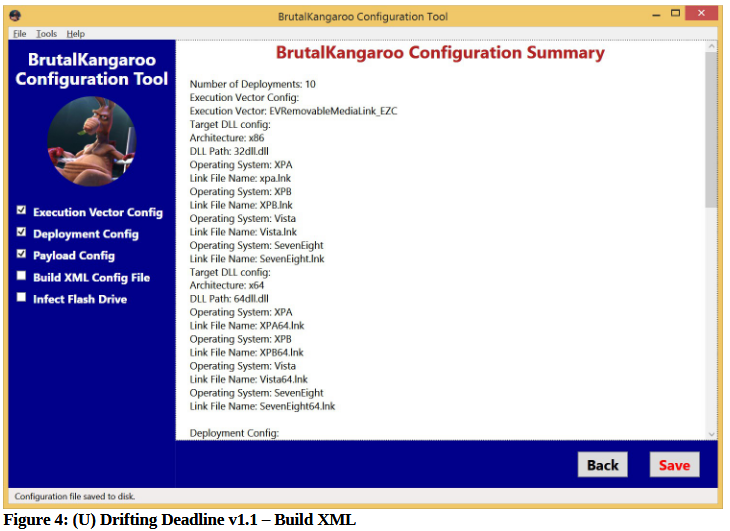

- Drifting Deadline: herramienta de infección de la memoria USB.

- Shattered Assurance: herramienta de servidor que gestiona la infección automatizada de unidades de almacenamiento.

- Broken Promise: sistema que evalúa la información recogida.

- Shadow: mecanismo que actúa como una red encubierta de C&C.

Brutal Kangaroo se aprovecha de una vulnerabilidad de Windows que puede ser explotada mediante enlaces a archivos hechos a mano que cargan y ejecutan programas sin la interacción del usuario.

Con esta ya son trece las filtraciones de Wikileaks relacionadas con las herramientas de hacking de la CIA. En este enlace puedes echar un vistazo a las anteriores revelaciones.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad