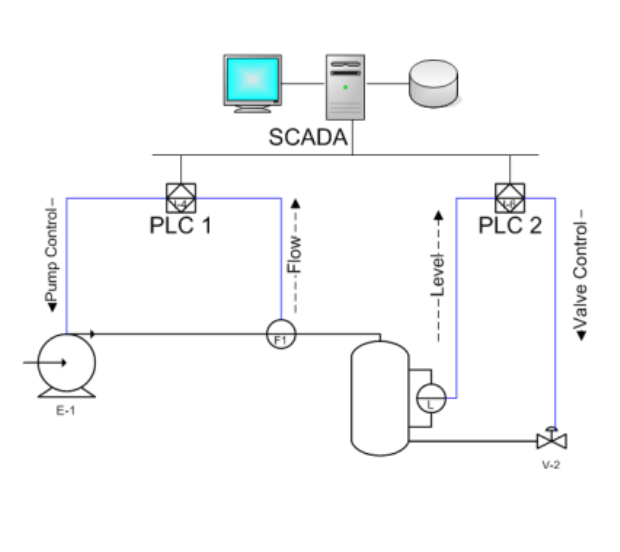

Es muy difícil recrear un honeypot de una red SCADA dado la variedad de despliegues de redes industriales y la falta de una arquitectura estándar. Otro de los factores que dificultan simular estas redes, es que utilizan muchos protocolos de red diferentes y topologías muy complejas. Existen unos honeypots de código abierto muy interesantes para algunos escenarios concretos como: Honeyd, Conpot, GasPot y Gridpot.

Honeyd permite simular varios dispositivos industriales basados en IP en un mismo anfitrión como por ejemplo: un servidor de Modbus/TCP en el puerto 502 y EtherNet/IP en los puertos 44818/2222. Y de esta forma recoger datos sobre los ataques que se producen a dichos dispositivos.

Para completar este honeypot necesitamos simular conexiones serie debido a que muchos dispositivos industriales utilizan RS-232/485, es posible, utilizando el modulo programado en python llamado pySerial. De esta forma presentamos un interfaz de protocolo a un atacante que se conecte por el puerto serie.

Este honeypot no solo nos puede servir de estudio de ataques que puede sufrir una red industrial, aplicando las cualidades de Honeyd nos permite utilizarlo como técnica de camuflaje ante ataques de Fingerprinting. Ya que entre las opciones de Honeyd es posible configurar que solo responda a un rango de IP determinado o que responda en una franja horaria concreta.

Más información y descarga de SCADA HoneyNet Project:

https://scadahoneynet.sourceforge.net/

Conpot es un Honeypot con un perfil predeterminado (default.xml) que proporciona emulación básica de una CPU Siemens S7-200 (de los PLCś mas usados en sistemas de control industrial) con unos módulos de expansión instalados. La superficie de ataque de la emulación predeterminada incluye los protocolos: MODBUS, HTTP, SNMP y s7comm. Si bien la mayor parte de la configuración se lleva a cabo dentro del perfil XML, algunas partes se mantienen en carpetas separadas dentro del directorio de plantillas para evitar el desorden.

Conpot viene por defecto con un modulo HMI. Si ejecuta Conpot con la configuración por defecto y sin parámetros adicionales, servirá la página por defecto en el puerto 80. La página predeterminada es sólo un archivo de texto plano que recibe del ‘sysDescr’ desde el servidor SNMP.

Conpot tiene soporte para HPFeeds, un protocolo generico de intercambio de datos que se utiliza en el Proyecto Honeynet. Esto significa que con HPFeeds habilitadas se compartirán los datos que recoja el sensor con el proyecto.

Según los desarrolladores en este momento sólo hay un número muy pequeño de sensores desplegados, debido a que HPFeeds no está activado por defecto y probablemente pocos usuarios utilizan el modulo HMI para atraer atacantes. Con el modulo HMI el tráfico es significativamente mayor en el honeypot debido al trafico generado por los motores de búsqueda.

Para tener acceso a los datos de Conpot, es necesario crear una cuenta HPFriends. Con el registro de la cuenta se crea una una authkey. Después hay que modificar el cliente de Conpot con la authkey de credenciales dadas.

Más información y descarga de Conpot:

https://github.com/glastopf/

GasPot es un honeypot que ha sido diseñado para simular un AST Veeder Root Gaurdian, los medidores de tanques comúnmente utilizados en la industria del petróleo y el gas para los tanques de gasolineras, para ayudar con el inventario de combustibles . GasPot fue diseñado para funcionar de forma totalmente aleatoria de modo que no hay dos honeypots con el mismo aspecto.

Más información y descarga de GasPot:

https://github.com/sjhilt/

Gridpot es un honeypot de codigo abierto que simula un SCADA de red eléctrica de forma realista. Gridpot es una combinación del honeypot Conpot y el simulador de redes eléctricas GridLAB-D. Esta combinación permite que este honeypot adquiera todas la ventajas de adquisición de datos de Conpot y un entorno de simulación con múltiples modelos que le aportan gran realismo gracias al simulador de redes eléctricas GridLAB-D.

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad