Hoy en día, todos estamos enterados de los medios que los gobiernos utilizan para espiar a los ciudadanos, pero esto no debería de ser tan simple. Para permitir la vigilancia; por ley, las autoridades deben proporcionar una orden a las compañías de teléfonos celulares para recopilar datos.

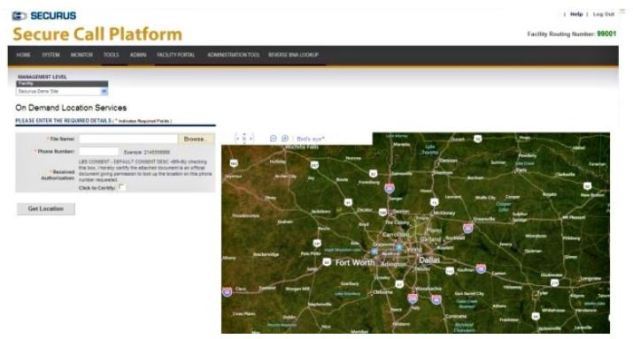

Ahora es posible rastrear datos de un teléfono celular en tiempo real con Securus. Expertos en seguridad informática comentan, que Securus es una firma de telecomunicaciones de prisiones que ayuda a dependencias de gobierno a monitorear teléfonos celulares en los Estados Unidos. Utiliza una interfaz web que aprovecha su API de ubicación, Securus puede acceder con éxito a bases de datos del sitio celular en tiempo real. Los registros se utilizan para obtener datos del teléfono celular para permitir el seguimiento.

En el proceso, los intermediarios de datos de terceros se toman para recibir datos del teléfono celular mientras el seguimiento se hace a través de una interfaz web, que favorece a las autoridades para comenzar a rastrear cualquier teléfono celular en cuestión de segundos, comentan profesionales en seguridad informática.

Los corredores de terceros implicados en este proceso están altamente conectados con las empresas de telecomunicaciones y normalmente se basan en la explotación de anuncios para llevar a los usuarios a habilitar el seguimiento GPS para ver anuncios basados en su ubicación.

Securus, admitió que normalmente obtiene datos de 3CInteractive, quien obtiene datos de LocationSmart. Por esto, se puede suponer que Securus utiliza la API de LocationSmart para iniciar el seguimiento basado en web.

De acuerdo con el New York Times, el problema es que este proceso se lleva a cabo sin ninguna verificación legal que pueda monitorear y prevenir el abuso de datos confidenciales. El New York Times dijo que el servicio de Securus fue utilizado por Cory Hutcheson, ex sheriff del condado de Mississippi, Missouri, para rastrear teléfonos celulares del objetivo. Sus objetivos incluían un juez y varios funcionarios de gobierno. De acuerdo con investigadores en seguridad informática, el seguimiento comenzó hace tres años y nunca se obtuvo una orden.

El sistema utilizado por Securus es similar al sistema que ofrecen las empresas de telefonía celular a los especialistas en marketing, los cuales necesitan obtener objetivos según las matrices de datos, como los datos de ubicación. Sabemos que este sistema es mucho más invasivo ya que proporciona acceso incontrolado al seguimiento de la ubicación.

Ahora, Securus afirma que ha limitado el uso de su sistema para fomentar la vigilancia legalmente permitida. Esto ha hecho necesario que los usuarios del sistema llevar órdenes judiciales o garantías antes de usarlo. La compañía señaló que nunca revisa los pedidos antes de otorgar acceso para usar el sistema y tampoco muestra las órdenes judiciales a los operadores antes de entrar a sus bases de datos.

“Securus no es un juez, la responsabilidad de garantizar la legalidad de la documentación de respaldo recae en los clientes que hacen cumplir la ley y sus abogados. Securus ofrece servicios solo a las fuerzas del orden y las instalaciones correccionales, y no todos los funcionarios tienen acceso al sistema “, dijo un portavoz de Securus.

Los operadores de telefonía están involucrados en abusar de un agujero en las leyes de privacidad que supuestamente prohíbe vender este tipo de datos. La brecha está presente en los contratos de los operadores de telefonía, que no son leídos por los usuarios, comentaron expertos en seguridad informática.

En estos contratos, se ha incluido un término en donde el usuario ha dado su consentimiento para la venta de datos de ubicación. Entonces, al vender sus datos privados a los operadores, en realidad está permitiendo que empresas como Securus lo exploten sin permiso.

El senador Ron Wyden ha enviado cartas a las empresas de telecomunicaciones y a la FCC para proporcionar detalles del programa. AT & T público el contenido de la carta recibida.

“Le escribo para insistir en que AT & T tome medidas proactivas para evitar la divulgación irrestricta y el posible abuso de datos privados de clientes, incluida la información de ubicación en tiempo real, por parte de otra compañía al gobierno”.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad