Después del episodio protagonizado por el minado de criptomonedas a través de sitios web y scrips JavaScript, ahora es el turno para técnicas mucho más clásicas, pero muy eficaces. Sobre todo, están siendo víctimas aquellos usuarios más inexpertos que no son conscientes del anuncio que se está mostrando. Roboto es una “fuente” de texto cuya instalación está siendo solicitada. Sin embargo, este proceso provoca la llegada de malware al equipo.

Para encontrar el origen de este ataque hay que remontarse al menos hasta mediados del mes de agosto. Los usuarios afectados son aquellos que utilizan sistemas operativos Windows. La finalidad perseguida por los ciberdelincuentes es instalar software no deseado en los equipos. Keyloggers, adware, troyanos bancarios y así hasta completar una lista interesante de software malicioso. Para ser mucho más exactos, expertos en seguridad han encontrado en un equipo infectado el keylogger Ursnif, uno de los softwares no deseados que mejor funcionan a la hora de recopilar información procedente de las pulsaciones de teclado de los usuarios.

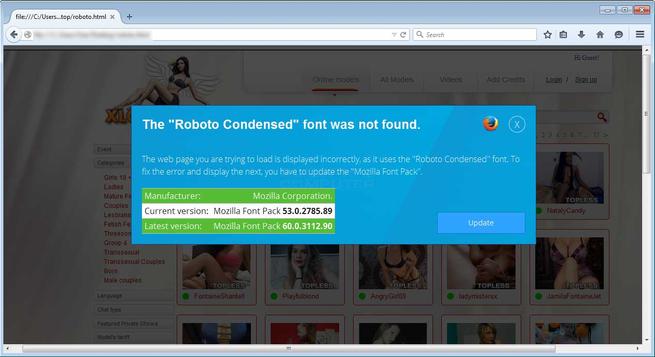

En esta ocasión, recurriendo a ingeniería social, los ciberdelincuentes informan al usuario de una fuente de texto ausente, y que es necesario instalar. La han bautizado como Roboto.

Simulan un pop-up informativo de navegadores web, dotando este de un botón en el que se puede leer “Update”. Al no existir otro botón (el que permite cerrar el pop-up está bastante camuflado) el usuario no duda ni un segundo en realizar el proceso. Un error que ya ha conducido a miles de usuarios a instalar malware en su dispositivo.

Esto provoca la descarga de un ejecutable .exe. Muchos usuarios creen que es el archivo instalado de la fuente. El nombre del archivo es InstallCapital.exe, y puede existir variaciones en función de la página desde la que se descargue.

¿Dónde se está realizando el ataque con la fuente Roboto?

Los expertos en seguridad han detectado que se está llevando a cabo utilizando sobre todo páginas web de descarga de contenidos pirata (tanto de torrents como descarga directa) y contenido pornográfico, aunque no se descarta que esto pueda extenderse a otras muchas.

¿Qué implica su instalación en el equipo?

De entrada, lo que se instala se trata de un software que podemos considerar intermediario en todo este proceso. Lo que queremos decir, es que no se trata de la amenaza real. Es un software que permitirá la instalación del malware.

Es necesario añadir que las instalaciones no acostumbran a ser únicas. Es decir, los ciberdelincuentes recurren a software que sea complementario entre sí. O lo que es lo mismo, a un equipo infectado pueden llegar incluso hasta tres piezas malware.

¿Se trata de un software peligroso?

Sí. La mayoría del software detectado hasta el momento por los expertos en seguridad de diferentes empresas de seguridad está llamado a recopilar información, entre la que se encuentran las credenciales de acceso a diferentes servicios.

Otro tipo de software está destinado a utilizar los recursos para propagar correos spam o minar criptomonedas mientras navegas.

¿Un software antivirus debería detectar la amenaza?

Los expertos en seguridad sostienen que sí. La inmensa mayoría de amenazas utilizadas son versiones antiguas y las herramientas de seguridad ya están preparadas para su detección y posterior eliminación. Está claro que para ello es necesario mantener la herramienta de seguridad actualizada de forma correcta.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad