Uno de los problemas que Google lleva arrastrando casi desde los inicios de Android es la cantidad de aplicaciones de mala calidad y, sobre todo, de malware y software no deseado que se cuela en su tienda. A pesar de los estrictos controles que tiene esta tienda, los piratas informáticos siguen esquivándolos y llegando a infectar a decenas de miles de usuarios, siendo solo las empresas de seguridad externas las capaces de detectar estas aplicaciones maliciosas.

Recientemente, la empresa de seguridad Symantec ha detectado en la tienda de aplicaciones de Google, la Play Store, una serie de aplicaciones maliciosas que buscan engañar a los usuarios haciéndose pasar por otras aplicaciones de cierto prestigio de manera que, una vez instaladas, empiezan a mostrar todo tipo de publicidad en ellos y a recopilar datos sobre las víctimas.

Los estafadores se han aprovechado del éxito de dos grandes aplicaciones para optimizar la duración de la batería, Battery Doctor y Clean Master, para crear sus propias aplicaciones, plagarlas de software publicitario, adware, y posicionarlas en la tienda de aplicaciones de Google. Dos de estas aplicaciones, Fast Charge 2017 y Fast Charger X3 Free, acumulaban entre 10.000 y 50.000 descargas y, a pesar de ello, han pasado totalmente desapercibidas a los escáneres de Google.

El resto de aplicaciones detectadas, además de incluir el mismo adware para mostrar todo tipo de publicidad al usuario, utilizaban trucos en sus nombres (como, por ejemplo, Clear Master Boost and Clean) y copiaban los iconos de las aplicaciones originales para ganar puestos en la tienda de Android y engañar así a los usuarios más fácilmente.

Cuando las víctimas descargaban e instalaban estas aplicaciones, estas ejecutaban un proceso en el dispositivo que, a simple vista, no hacía nada. Sin embargo, varias horas más tarde, este proceso se conectaba de forma remota a un servidor C&C de control desde el cual se descargaban las instrucciones necesarias para empezar a mostrar publicidad en el teléfono, además de enviar información sobre el dispositivo a dicha tienda. Algunas aplicaciones, además, una vez instaladas cambiaban su nombre por “Android”, ocultándose así como una aplicación del sistema y pasando totalmente desapercibida por los usuarios.

Estas aplicaciones ya han sido eliminadas de la tienda, aunque es posible que existan muchas más, las cuales siguen infectando dispositivos sin saber por qué Google no pone remedio a eso.

Google con su Play Store: permisivo con el malware y mano dura con las aplicaciones OpenSource

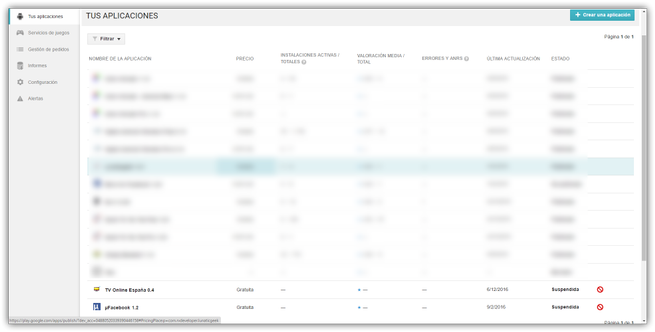

No se sabe cómo funcionan los motores que analizan las aplicaciones antes de que estas se publiquen en la Play Store o por qué reglas se rigen los trabajadores de Google a la hora de elegir qué aplicaciones pueden publicarse o no, pero es muy extraño que aplicaciones claramente malintencionadas como las anteriores lleguen a estar meses publicadas en la tienda sin que nadie haga nada y otras aplicaciones de código abierto sean suspendidas, sin motivo alguno, antes de que ni siquiera lleguen a aparecer en la tienda.

Además, los desarrolladores que nos hemos visto afectados por esto, la verdad es que no tenemos nada que hacer, porque intentar explicar a los trabajadores de la compañía que es una aplicación libre, que pueden analizar el código y que, además, hay otras decenas similares publicadas en la tienda libremente es igual que intentar explicarle a un router cómo cocinar unos macarrones utilizando dos agujas de tejer lana.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad