Tal y como venimos comprobando desde hace meses, el ransomware se ha convertido en una amenaza muy activa, donde vemos variantes nuevas aparecer prácticamente todas las semanas. Muchas de estas nuevas variantes copian técnicas usadas por las más conocidas mientras que otras, las que menos, intentan innovar para conseguir infectar a más usuarios o hacer más difícil su desinfección y el descifrado de los ficheros.

Locky y un falso mensaje de Correos, una peligrosa combinación

Hace unas horas hemos empezado a ver cómo se acaba de iniciar una campaña de propagación del ransomware Locky que, en lugar de utilizar nuevas técnicas, emplea una de las que mejor ha funcionado en los últimos meses: la del falso email de Correos, operador español de servicio postal y paquetería.

Que una de las variantes de ransomware más peligrosas de la actualidad esté empezando a utilizar esta técnica ha encendido todas las alarmas en nuestros laboratorios y por eso presentamos este análisis, para que los usuarios puedan aprender a reconocer esta amenaza y puedan evitarla.

Como en anteriores ocasiones, se utiliza un falso e-mail de un servicio postal conocido. En el caso que vamos a analizar se está empleando a Correos España, pero es muy posible que empecemos a ver otros casos similares usando, por ejemplo, Royal Mail, Deutsche Post o Japan Post, tal y como ya ha sucedido en otras campañas.

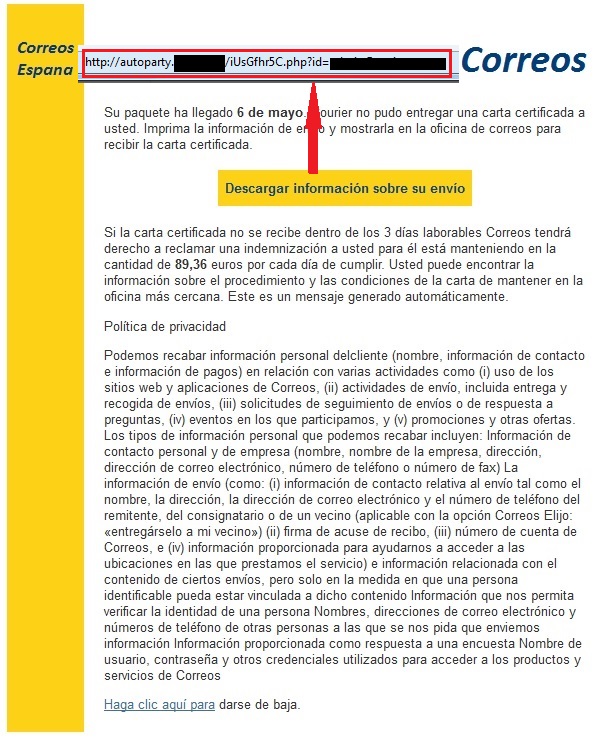

Si observamos el e-mail, veremos que sigue usando una plantilla que se ha venido repitiendo durante meses recientes y que no difiere mucho de la primera versión que vimos a finales de 2014. Si acaso, los delincuentes se han esmerado un poco más de lo normal y han evitado cometer faltas de ortografía, añadiendo también las tildes correspondientes a las palabras que las requieren y utilizando una codificación de caracteres que no muestre símbolos extraños.

No obstante, si leemos detenidamente el mensaje observaremos que la redacción es, cuanto menos, extraña, como si hubiera sido realizada por un traductor automático. A pesar de este defecto, sabemos por experiencia que muchos usuarios tan solo lo leerán por encima y, además, irán directamente a pulsar sobre el enlace proporcionado, por lo que el peligro sigue estando presente.

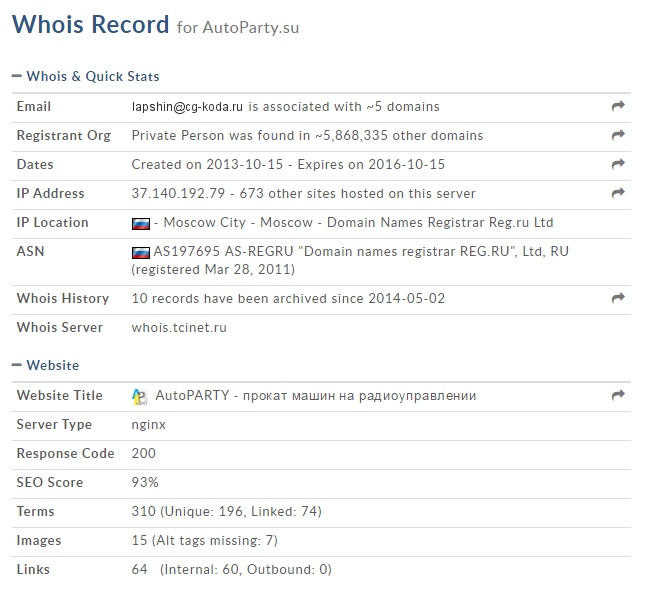

Los delincuentes detrás de esta campaña han usado, además, dominios legítimos que han sido comprometidos con buena reputación para así evitar que los filtros antispam y de análisis de reputación bloqueen la descarga del malware por parte de los usuarios. En el caso que hemos analizado se usa una web registrada en Rusia con una elevada puntuación positiva de SEO y algunos años ya con el dominio en activo.

Desde esa web legítima se hace una redirección al dominio registrado por los delincuentes, dominio que, como en alguna variante anterior, aparenta tener cierta relación con Correos España, pero que en realidad no es más de un engaño para que los usuarios confíen y accedan sin miedo. Hay que destacar que este dominio viene precedido por una serie de letras que se generan aleatoriamente cada vez que un usuario accede a ese enlace malicioso, técnica que los delincuentes habrán usado posiblemente con la finalidad de evitar que ese dominio sea bloqueado de forma sencilla.

Descarga del código malicioso

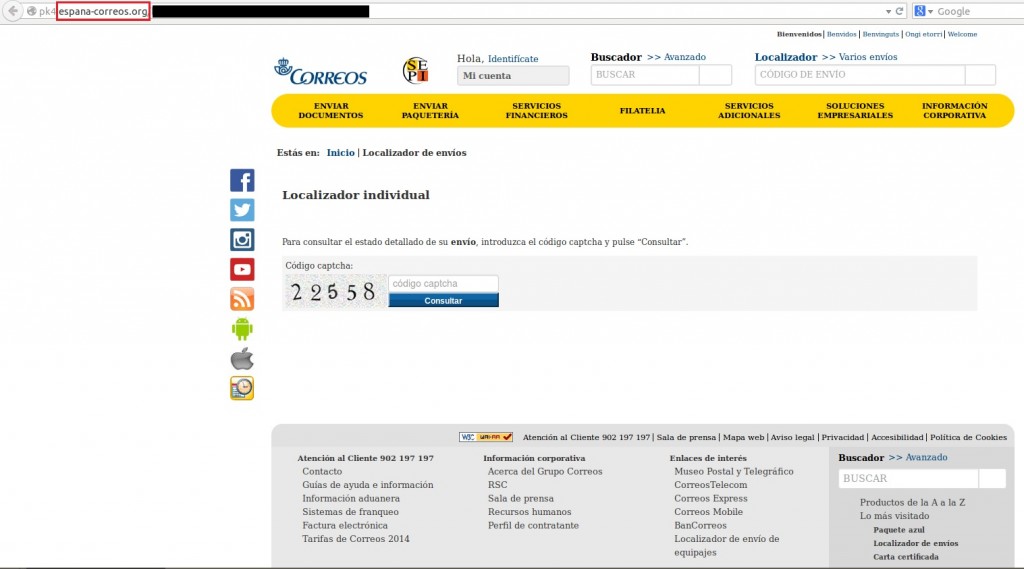

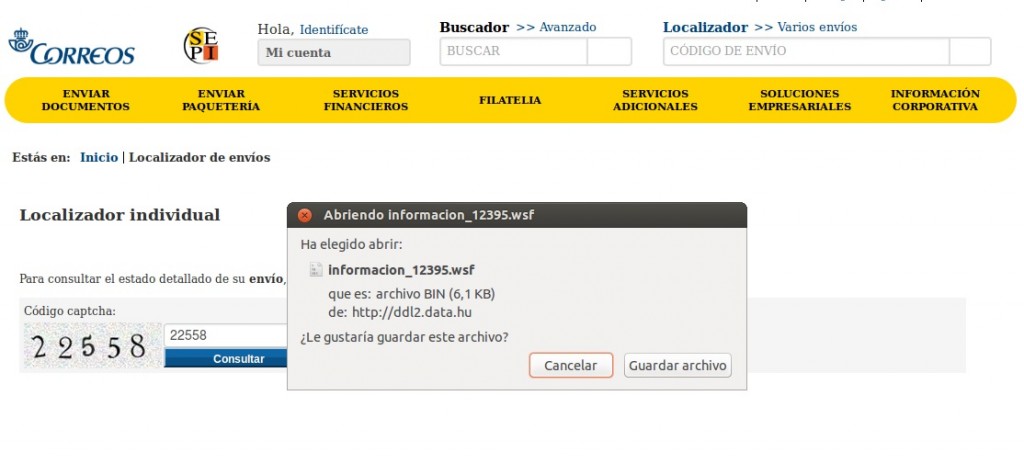

Si el usuario accede al enlace se encontrará con otra plantilla fácil de reconocer y que se ha empleado en campañas anteriores. En esta web vemos cómo se nos informa de la necesidad de introducir un código captcha para poder acceder a los datos del envío. Realmente, este paso no es fundamental para que se complete la descarga del ransomware, pero proporciona una capa adicional de confianza al usuario haciéndole pensar que está en la web oficial de Correos España.

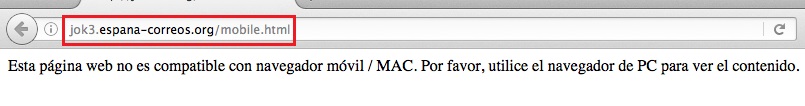

Como novedad y apunte curioso que no habíamos observado en casos anteriores, si intentamos acceder a estos enlaces desde un ordenador Mac o un dispositivo Android, nos aparecerá el siguiente mensaje:

Puede que sea una estrategia para intentar maximizar el número de víctimas, aunque pudimos acceder sin problemas desde un sistema Linux.

Puede que sea una estrategia para intentar maximizar el número de víctimas, aunque pudimos acceder sin problemas desde un sistema Linux.

A la hora de revisar la información sobre el dominio malicioso Espana-Correos.org vemos que fue generado ayer, 11 de mayo, justo cuando empezamos a ver la propagación de estos e-mails maliciosos. El dominio fue registrado, aparentemente, en Rusia, y es probable que no haya sido el único registrado con esta finalidad y veamos otros similares en futuras campañas.

Volviendo a la descarga del código malicioso en sí, una vez el usuario ha introducido el captcha en la falsa web de Correos España, se solicita permiso para abrir o guardar un fichero. El usuario puede pensar que aquí se encuentra la información relativa a este supuesto pedido, y el hecho de que su extensión no sea la de un ejecutable puede hacer que se confíe y lo abra.

En este punto encontramos otra novedad con respecto a variantes anteriores, y es que los delincuentes han descartado en esta ocasión el uso de ficheros ejecutables .exe, de JavaScript .js, protectores de pantalla .scr o el clásico recurso del ejecutable dentro de un archivo comprimido .zip. Para esta variante han preferido utilizar archivos con extensión .wsf o Windows Script File; de esta forma consiguen evadir muchas reglas creadas en múltiples filtros que bloquean las extensiones mencionadas anteriormente.

En este punto encontramos otra novedad con respecto a variantes anteriores, y es que los delincuentes han descartado en esta ocasión el uso de ficheros ejecutables .exe, de JavaScript .js, protectores de pantalla .scr o el clásico recurso del ejecutable dentro de un archivo comprimido .zip. Para esta variante han preferido utilizar archivos con extensión .wsf o Windows Script File; de esta forma consiguen evadir muchas reglas creadas en múltiples filtros que bloquean las extensiones mencionadas anteriormente.

A pesar de la extensión, el fichero sigue siendo ejecutable y contiene código con instrucciones para descargar el malware en sí. En esta ocasión estaríamos hablando de la descarga de un ransomware, pero los delincuentes podrían usarlo para descargar prácticamente cualquier otro código malicioso.

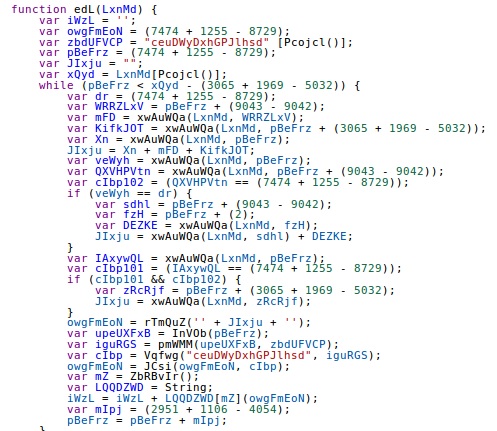

Con respecto al código, a la hora de analizarlo hemos observado que está estructurado de una forma especial que dificulta su análisis. Normalmente solemos encontrar código ofuscado en interminables líneas de código. Sin embargo, en esta ocasión observamos que los delincuentes generan múltiples variables con nombres cortos que usan para definir caracteres que luego usarán en una cadena y realizar operaciones entre estas variables. Todo esto con la finalidad dedificultar su análisis a los investigadores.

Además de esta técnica de ofuscación de código, este código malicioso también incorpora técnicas antidebugging para evitar que el malware sea analizado fácilmente en una sandbox y se muestren los enlaces desde donde se descarga finalmente la variante de Locky. No obstante, con los conocimientos y herramientas adecuadas es posible engañar al malware para que se descargue la variante del ransomware y proceder a su análisis.

Locky vuelve a hacer de las suyas

En las últimas semanas parecía que Locky había permanecido bastante inactivo si lo comparamos con la situación que teníamos en marzo. Incluso otras variantes más recientes parecían haber ocupado su lugar en los kits de exploits más utilizados como Nuclear o Angler.

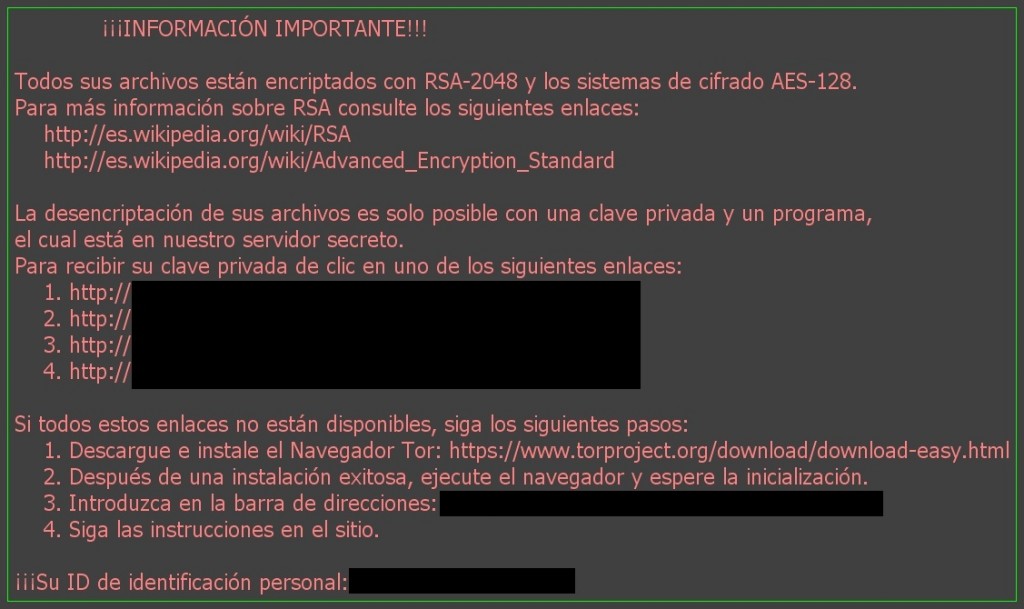

Si el usuario ha seguido las indicaciones de los delincuentes y ha descargado y ejecutado el código malicioso en su sistema, no tardará en ver aparecer una imagen como la siguiente como fondo de pantalla y comprobar que la mayoría de sus archivos han sido cifrados y no puede recuperarlos:

Esta campaña puede ser el comienzo de una nueva propagación masiva, aunque en el momento de escribir este artículo, la cantidad de detecciones observadas por los servicios de telemetría de ESET aún es pequeña si la comparamos con la de hace un par de meses.

Precisamente por ese motivo, estamos a tiempo de avisar y prevenir a todos los usuarios que conozcamos para evitar que sean víctimas de un nuevo caso de ransomware. Para los administradores de sistemas, esta información es importante obtenerla lo antes posible, por lo que recomendamos aplicar filtros que bloqueen tanto los dominios utilizados como la ejecución de ficheros .wsf en aquellos equipos en los que no sea habitual utilizarlos.

Indicadores de Compromiso (IoC)

SHA-1 de la muestra analizada

C31FEA5D7475892E5E4A8CA13714F34DCE3271FE

Dominios usados para la descarga del malware

xxx.espana-correos[.]org (donde las primeras letras xxx varían cada vez que un usuario accede al enlace)

Ficheros a los que se ancla el proceso del malware

C:\Program Files\CrashPlan\CrashPlanService.exe

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad