Una de las medidas de seguridad imprescindibles hoy en día es la autenticados en dos pasos. De esta manera, si un pirata informático consigue hacerse con nuestra contraseña de acceso para una web, por ejemplo, Gmail, al intentar entrar se le pedirá una clave de autenticación aleatoria que recibimos en el momento de iniciar sesión en un dispositivo o en el propio correo y que, sin la cual, no podrá iniciar sesión.

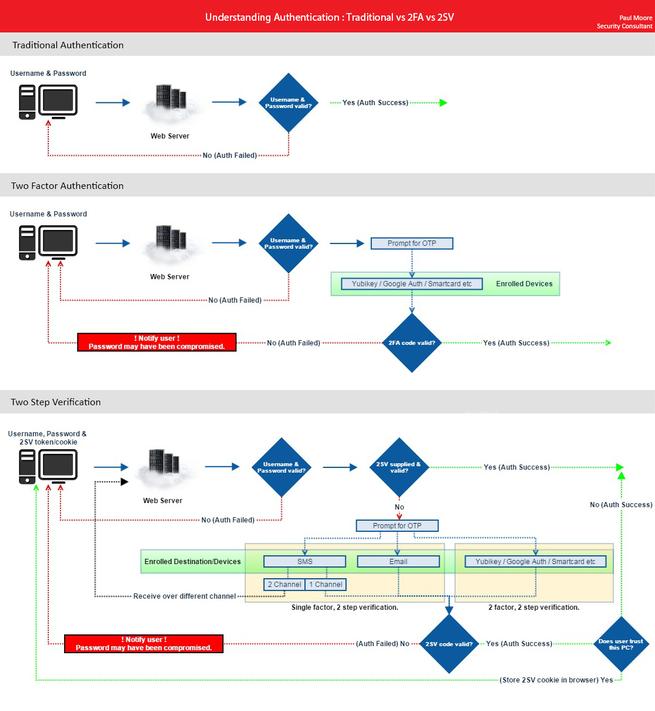

Principalmente, las páginas web hacen referencia, principalmente, a dos tipos de autenticación diferentes: Two-Factor Authentication y Two-Step Authentication. Aunque muchos piensan que la identificación mediante dos factores y dos pasos es lo mismo y que solo se diferencian en el nombre, incluso muchos expertos de seguridad, en realidad técnicamente no lo es.

A continuación, vamos a ver qué es concretamente cada tipo y en qué se diferencia uno de otro.

Autenticación en Dos Factores o “Two-Factor Authentication”

Este tipo de autenticación en dos factores se basa, como su nombre indica, en un sistema de “doble llave”, es decir, en el que necesitaríamos dos o más elementos para iniciar sesión, por ejemplo,”algo que sabemos”, “algo que tenemos” y/o “algo que somos”.

Por ejemplo, un tipo de Two-Factor Authentication sería utilizar un generador de claves y una huella dactilar, una huella y una clave aleatoria, una huella y una llave USB e incluso podría valer con dos contraseñas pero que, al fin y al cabo, es necesario utilizar dos o más elementos para iniciar sesión en una plataforma.

Autenticación en Dos Pasos o “Two-Step Authentication”

La autenticación en dos pasos está especialmente pensada para iniciar sesión mediante dos cosas que sabemos. Por ejemplo, esto podría aplicarse a un inicio de sesión normal (usuario + contraseña) y una capa intermedia en la que se pide al usuario una clave aleatoria que recibe, por ejemplo, en su teléfono.

Mientras que la clave aleatoria podría ser considerada como “algo que tenemos”, en realidad es “algo que sabemos” y que, además, nos llega a través de medios vulnerables, por lo que los atacantes podrían hacerse con ella, por ejemplo, mediante ingeniería social.

De esta manera, estaremos utilizando dos pasos para el inicio de sesión, pero en un solo factor, es decir, estaremos utilizando “dos cosas que sabemos”.

Entonces, ¿Por qué no son lo mismo?

Aunque casi casi pueden ser el mismo concepto, la autenticación en dos factores requiere de dos elementos diferentes para iniciar sesión, por ejemplo, al que sabemos (la contraseña, por ejemplo) y algo que tenemos (un generador de claves, una llave USB, una smartcard, etc) para lograr el inicio de sesión, mientras que el inicio de sesión en dos pasos no depende un hardware para acceder a la plataforma, sino que la clave puede llegar a través de varias vías de acceso vulnerables, como nuestro correo o un SMS, siendo, en realidad, algo que debemos memorizar e introducir en la web, lo que lo convierte, como hemos dicho, en “algo que sabemos”.

Por ello, la autenticación en dos factores suele ser más segura ya que complica bastante más el trabajo de los piratas informáticos al necesitar robar un dispositivo físico para conseguir las claves, mientras que mediante dos pasos, al ser “software”, el pirata informático podría hacerse fácilmente con la clave mediante ataques MITM o Phishing.

En el caso de utilizar un generador de claves físico, sí podríamos estar hablando de doble factor, ya que estos dispositivos son físicos y no necesitan Internet ni red de datos para hacernos llegar el código, por lo que es imposible que un pirata informático se haga con él, salvo que lo robe físicamente.

En resumen, el uso de dos factores es un tipo de autenticación en dos pasos pero con medidas de seguridad adicionales, no pudiendo aplicarse la misma comparación al reves (la autenticación en dos pasos no es de dos factores).

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad