En investigaciones anteriores, los analistas de seguridad de la informaciónexaminaron los dispositivos y sistemas relacionados con Internet relacionados con la Internet, como bases de datos, consolas de administración hospitalaria y dispositivos médicos. Los profesionales también analizaron la cadena de suministro, que ha sido un vector de ataque que a menudo se pasa por alto.

Con base en la investigación de las amenazas cibernéticas contra los hospitales, han identificado tres amplias áreas de interés que están en alto riesgo de ser blanco de los ciberdelincuentes.

- Operaciones hospitalarias: las amenazas cibernéticas contra los sistemas críticos cotidianos, como las bases de datos de planificación de personal, los sistemas de búsqueda de hospitales, los controles de construcción, los sistemas de transporte de tubos neumáticos, los sistemas de inventario, la nómina, la administración, etc.

- Privacidad de datos: amenazas cibernéticas contra diferentes tipos de datos, como la información de identificación personal (PII), tanto para los pacientes como para los empleados del hospital, incluidos los datos de diagnóstico y tratamiento del paciente; información de seguros y financiera; datos de investigación y ensayo de drogas; nómina de sueldos; propiedad intelectual (IP), etc.

- Salud del paciente: abarca las amenazas cibernéticas contra los dispositivos y sistemas médicos que se utilizan para el tratamiento, la monitorización y el diagnóstico de pacientes, así como las amenazas cibernéticas contra el sistema de información hospitalaria (HIS).

Las instituciones de salud en el Reino Unido no cumplieron con los estándares de ciberseguridad cuando los fideicomisos del Servicio Nacional de Salud (NHS) se vieron afectados por el ransomware WannaCry en mayo de 2017. Según el informe de la Oficina Nacional de Auditoría sobre el incidente, el ataque logró comprometer un total de 37 confía, interrumpe indirectamente 44 fideicomisos más e infecta 603 centros de atención primaria y otras organizaciones del NHS, lo que hace que todo el sistema de salud del Reino Unido se desorganice durante un par de días. Por lo tanto, puede ser valioso examinar por qué los hospitales tendrían poca ciberseguridad. Algunas de las posibles razones presentadas incluyen lo siguiente:

- El propósito de un centro de salud es la atención al paciente y es ahí donde se invierte la mayor parte de los recursos, dejando un pequeño presupuesto disponible para el gasto en ciberseguridad.

- Las computadoras del hospital y el equipo de diagnóstico tienen muchos usuarios, por ejemplo, médicos, enfermeras y técnicos, que rotan regularmente dentro del hospital. Esto hace que sea muy difícil incorporar estrictas políticas de ciberseguridad y procedimientos de autenticación, especialmente si esas políticas impiden las operaciones diarias.

- El equipo de diagnóstico es extremadamente costoso y los hospitales no pueden permitirse el lujo de tener sus dispositivos médicos desconectados por períodos prolongados de mantenimiento. En algunos casos, la modificación de la configuración del dispositivo médico o la actualización de su SO incorporado anularán la certificación, la garantía y la cobertura de seguro del dispositivo, por lo que los dispositivos médicos permanecerán intactos.

- El costoso equipo de diagnóstico no se reemplaza regularmente siempre y cuando funcionen correctamente. Es posible que estos dispositivos y sistemas ya no tengan soporte o sean costosos de reemplazar.

- Los fabricantes de equipos de diagnóstico son responsables de garantizar que sus equipos cumplan con las pautas de HITRUST CSF® para dispositivos médicos. Dado que el CSF se actualiza periódicamente, es posible que los dispositivos médicos más antiguos que aún se usan en los hospitales no cumplan con los requisitos.

- No todos los hospitales tienen un equipo dedicado de respuesta a la ciberseguridad. En la mayoría de los hospitales, el personal de TI tiene una doble función: investigar y mitigar los incidentes de ciberataque, así como proporcionar servicios generales de TI al hospital. Esta configuración tiene el inconveniente crítico de distribuir recursos para ambas funciones.

Estas observaciones son evidentes en los principales hallazgos. Para la investigación, los profesionales de seguridad de la información buscaron dispositivos expuestos en hospitales y clínicas utilizando Shodan, un motor de búsqueda de dispositivos conectados a Internet. Los analistas descubrieron que los sistemas de Imagenología Digital y Comunicaciones en Medicina (DICOM®) están expuestos a Internet, incluidos los que pertenecen a 21 universidades. Estos sistemas pueden exponer imágenes para procedimientos como CT (tomografía computarizada), MRI (resonancia magnética) y PET (tomografía por emisión de positrones), ultrasonido, rayos X, fluoroscopia, angiografía, mamografía y endoscopia.

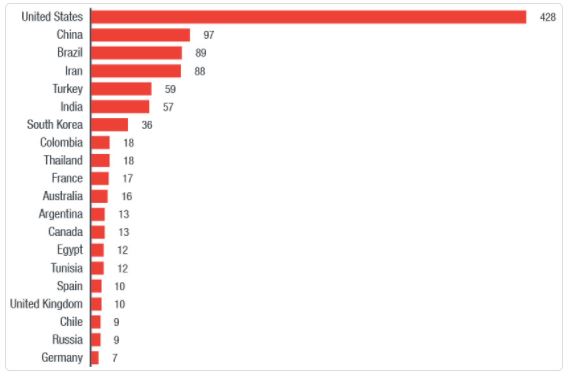

Los sistemas médicos expuestos pueden poner en peligro los datos críticos, como la PII de los pacientes y los registros médicos. Los Estados Unidos tienen los servidores DICOM más expuestos según nuestros hallazgos en Shodan. Si bien un dispositivo o sistema expuesto no significa necesariamente que sea vulnerable, no debe poder verse públicamente.

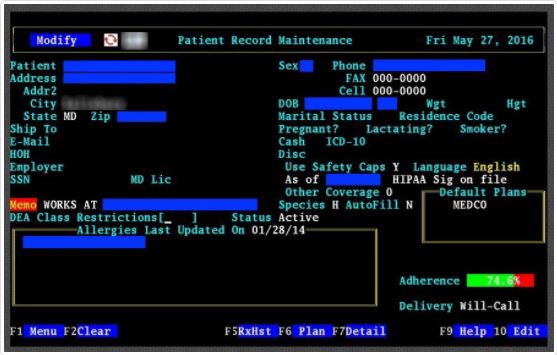

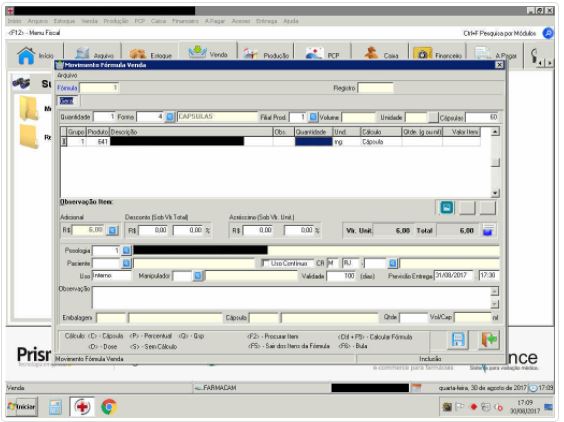

Los investigadores también encontraron registros médicos electrónicos expuestos (EMR). Pero lo que fue más fascinante es qué tan común fue encontrar interfaces de software de administración de farmacias. Este software especializado es utilizado por las farmacias para varias funciones de administración integradas tales como inventario de medicamentos, pedidos de medicamentos, administración de OTC, rastreo de narcóticos, datos de pacientes, historial de prescripción de pacientes, transacciones en puntos de venta (PoS), reclamos de seguro de medicamentos, recetas y recargas y la impresión de etiquetas. Además, los expertos en seguridad de la información encontraron un sistema de citas o citas de pacientes que contenía la información de diagnóstico de los pacientes.

Otro aspecto de las redes de atención médica que los consultores de seguridad de la información exploraron fueron las amenazas a la cadena de suministro del hospital. Las amenazas de la cadena de suministro son riesgos potenciales asociados con proveedores de bienes y servicios a organizaciones sanitarias donde un perpetrador puede filtrar información confidencial o sensible, introducir una función o diseño no deseado, interrumpir operaciones diarias, manipular datos, instalar software malicioso, introducir dispositivos falsificados y afectar continuidad del negocio.

Los proveedores de terceros tienen credenciales que incluyen inicios de sesión, contraseñas y acceso a insignias que pueden verse comprometidas. Estos proveedores también pueden almacenar registros físicos, dispositivos médicos y equipos de oficina. Los hospitales deben ser abastecidos por una sólida cadena de suministro para garantizar un servicio ininterrumpido a los pacientes y, por lo tanto, proteger la cadena de suministro del hospital contra los ataques cibernéticos se convierte en una necesidad crítica.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad