Hogares y pequeñas empresas que usan routers clásicos para conectarse a Internet podrían ser víctimas de ataques que apuntan principalmente a usuarios de Brasil, aunque podrían ser fácilmente localizados para cualquier otro país.

Estos ataques han estado ocurriendo desde 2012, pero los riesgos que conllevan están aumentando drásticamente a medida que el número de equipos conectados a Internet a través de routers se dispara; según Cisco, para 2020 habrá 3,4 dispositivos per cápita conectados a redes IP. Por lo tanto, estamos monitoreando de cerca estos ataques para seguirles el ritmo a los recientes desarrollos de las técnicas utilizadas por los atacantes.

Parece probable que haya diferentes grupos ejecutando estos ataques, ya que tanto la metodología como los scripts usados varían. De todas formas, los fundamentos básicos son los mismos: se aprovechan del fácil acceso a routers que brinda una autenticación débil (generalmente la combinación de nombre de usuario y contraseña por defecto), o bien explotan vulnerabilidades en su firmware.

Los objetivos principales de estos ataques son cambiar la configuración del DNS, permitir el acceso de administración remota con IP pública y establecer una contraseña predefinida (muchas veces la que viene por defecto) para otorgarse un fácil acceso en otra ocasión.

Cómo funcionan los ataques

Los ataques que hemos observado fueron resultado de la redirección desde una página maliciosa o una red de anuncios publicitarios hacia la página de destino creada por los cibercriminales, que aloja un script malicioso.

Luego, el script prueba las combinaciones predefinidas de usuario y contraseña en las direcciones locales por defecto según el tipo de router, junto con los comandos que se desea ejecutar.

Los usuarios afectados en general usan navegadores Firefox, Chrome u Opera. Internet Explorer parece estar protegido principalmente porque no admite nombres de usuario y contraseñas en direcciones de sitios web, por lo tanto, no admite la forma username:password@server.

Caso de uso: phishing que utiliza el nombre de un reconocido banco de Brasil

Desde principios de septiembre, el promedio diario de clientes únicos reportando ataques de los tipos descriptos llegó a 1.800, siendo la mayoría provenientes de Brasil. Una gran porción de las direcciones DNS que encontramos estaban funcionando; sin embargo, algunas no funcionaban en absoluto, y otras mostraban una página web de bienvenida del servidor tradicional.

Si bien es difícil encontrar las páginas exactas sobre las que estos atacantes están tratando de tomar el control, para usarlas con fines de phishing, hemos podido encontrar algunasirregularidades.

Con el DNS configurado en las IP de abajo, se comprobó que estas páginas web fueron comprometidas:

banco.bradesco

142.4.201.184

166.62.39.18

167.114.109.18

167.114.7.109

185.125.4.181

185.125.4.196

185.125.4.244

185.125.4.249

185.125.4.250

185.125.4.251

216.245.222.105

45.62.205.34

63.143.36.91

64.71.75.140

74.63.196.126

74.63.251.102

santander.com.br

158.69.213.186

linkedin.com

198.23.201.234

La siguiente es una captura de pantalla genuina de banco.bradesco tomada el 31/08/2016:

Con uno de los DNS, la página banco.bradesco fue sustituida por completo por una única imagen PNG; solo los campos de entrada de usuario y contraseña eran funcionales:

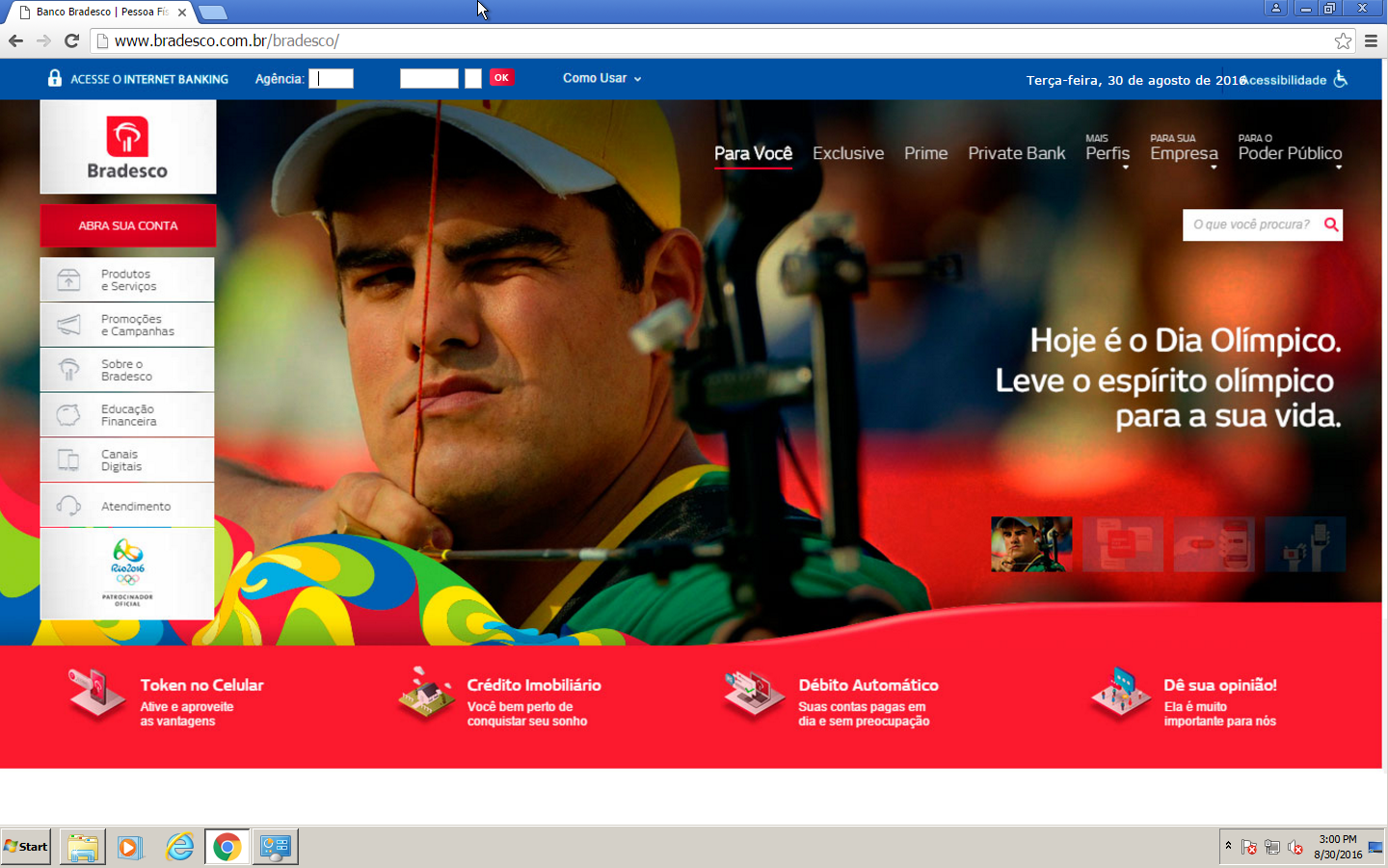

Así es como lucía la página de Bradesco usada para phishing el 30/08/2016 (DNS 142.4.201.184):

Otro sitio de phishing imita a su contraparte legítimo con notables similitudes. Por ejemplo, 23.3.13.59 es la IP legítima del banco. El sitio real “www.banco.bradesco.com.br” redirige a “banco.bradesco”, que también pertenece al banco, pero la IP 176.126.247.224 pertenece, en cambio, al cibercriminal:

La siguiente es una captura de pantalla de la misma página de arriba el 31/08/2016 (DNS 185.125.4.181). Se nota también la ausencia del favicon.ico, la ventana “recordarme” y el botón “OK” intercambiado:

El script usa la IP interna del router

Uno de los scripts más simples y, a la vez, uno de los tipos de ataque más claros de esta campaña, es aquel en el que el atributo <style> es usado para ejecutar Cross-Site Request Forgery (CSRF). Se trata de una técnica de falsificación de petición en sitios cruzados, un ataque que fuerza al navegador web de la víctima, validado en algún servicio (como por ejemplo correo o home banking) a enviar una petición a una aplicación web vulnerable.

En un caso particular que examinamos, el ataque tenía como blanco a un módem de un proveedor brasileño, que viene con las credenciales por defecto “admin:gvt12345”:

Esta es la comunicación resultante:

Script usando la IP externa del router

Otro actor malicioso parece acceder al router usando su dirección IP externa…

… en la que los archivos en cuestión contienen las intstrucciones del router seguidas de un “refresh” a la siguiente página. La IP externa del router es visible en las páginas de abajo:

Un script con uso de notación IPv6

Otro tipo de ataque tiene que ver con IPv6 y usa iframes. Esta forma innovadora de ofuscaciónprobablemente tiene el objetivo de confundir al espectador ocasional; también podría evadir sistemas de detección de intrusiones en la red (IDS).

Este es el tráfico que resulta en Chrome:

Scripts cifrados

Otros atacantes esconden sus scripts usando AngularJS, un framework de java script independiente. Usan algunos plugins de repositorio para implementar criptografía y mostrar unapágina falsa. Han escrito un plugin personalizado que se encarga de descargar un archivo de configuración basado en el router en cuestión, el intercambio de claves, el descifrado de la configuración y su ejecución.

Esta es la entrada principal AngularJS:

La comunicación, “GET /api/lockLinkss”, es el pedido del archivo de configuración:

Esta es una parte de una configuración decodificada:

Conclusión

Todos los ataques mencionados, sin importar si son inmediatamente usados para phishing o fueron preparados para un uso posterior, tienen un denominador común: contraseñas por defecto o inexistentes.

Además de eso, hay numerosos tipos de routers vulnerables en el mercado; de hecho, hay sitios dedicados a documentar vulnerabilidades en routers, como routersecurity.org o, para lectores más experimentados, exploit-db.com. Aprovechándose de estas circunstancias, la función más comúnmente utilizada con fines maliciosos en los routers investigados fue la posibilidad de cambiar el DNS.

La seguridad de los routers es cada vez más importante, y el phishing no es la única razón. Con acceso permitido al router, los atacantes pueden iniciar sesión y verificar la red en busca de otros dispositivos conectados. Desde Smart TVs hasta sistemas de control hogareño y heladeras inteligentes, hay una miríada de usuarios de Internet de las Cosas conectadas a la Web a través de sus routers, que a menudo no están protegidos, como demostró nuestra reciente encuesta.

A la vez, todos estos dispositivos IoT podrían ser igual de vulnerables debido a combinaciones débiles o por defecto de usuario y contraseña, que nunca son cambiadas por el usuario, así como potenciales víctimas de la explotación de fallas conocidas. Esto los pone en la mira de los cibercriminales.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad