Un equipo de investigadores ha descubierto una nueva forma para ocultar software malicioso

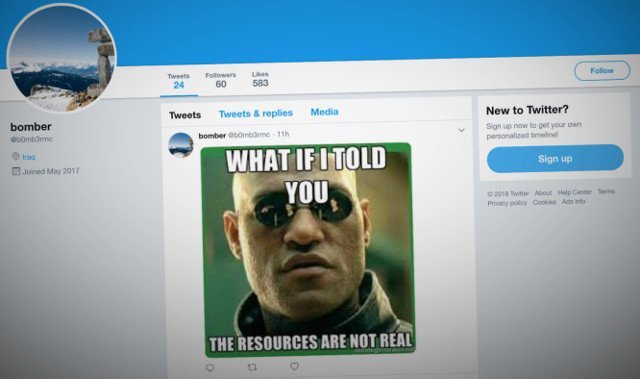

Los investigadores de una firma de ciberseguridad reportan el descubrimiento de una nueva muestra de malware capaz de recuperar los comandos de memes publicados en una cuenta de Twitter controlada por un actor malicioso. Gracias a este procedimiento, los atacantes dificultan la detección del tráfico asociado con el malware, haciendo que este sea detectado como tráfico legítimo de Twitter, mencionan expertos del Instituto Internacional de Seguridad Cibernética.

La idea de explotar servicios web legítimos para controlar malware no es algo reciente, en oportunidades pasadas algunos hackers han controlado códigos maliciosos a través de plataformas como Gmail, Dropbox, PasteBin, e incluso Twitter.

Sin embargo, en esta ocasión es un poco diferente. El malware descubierto por los expertos en ciberseguridad usa la esteganografía (técnica para ocultar contenido dentro de una imagen gráfica digital de manera que sea invisible para un observador) para ocultar los comandos incrustados en una imagen (en este caso un meme) publicada en Twitter.

“Este troyano, identificado como TROJAN.MSIL.BERBOMTHUM.AA, muestra un comportamiento interesante debido a que los comandos del malware son recibidos vía el tráfico legítimo de Twitter, usa un meme de apariencia inofensiva y no puede ser eliminado a menos que la cuenta donde se publicó sea eliminada de la plataforma”, menciona el informe de los especialistas en ciberseguridad.

El equipo de comunicación de Twitter informó que cerró la cuenta maliciosa el pasado 13 de diciembre.

Los atacantes escondieron un comando /print en los memes, que les permitió tomar capturas de pantalla de la máquina comprometida, además de enviarlas a un servidor de comando y control, cuya dirección se obtuvo a través de una URL codificada en PasteBin.

Además, el malware BERBOMTHUM revisa la cuenta de Twitter utilizada por los atacantes, descarga y analiza los archivos de memes y extrae el comando que incluyen. La cuenta de Twitter utilizada por atacantes se creó en 2017 y contenía solamente dos memes, que fueron publicados el 25 y 26 de octubre pasados. Estas imágenes se usaron para enviar el comando /print al malware BERBOMTHUM.

Los comandos utilizados por los atacantes y sus funciones son:

· /print – Realiza capturas de pantalla

· /procesos – Recupera la lista de procesos en ejecución

· /clip – Captura el contenido del portapapeles

· /username – Recupera el nombre de usuario de las máquinas infectadas

· /docs – Recupera nombres de archivos de una ruta predefinida

Según los expertos en ciberseguridad, este software malicioso se encuentra en una etapa temprana de desarrollo, por lo que no se descartan más incidentes similares en el futuro.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad