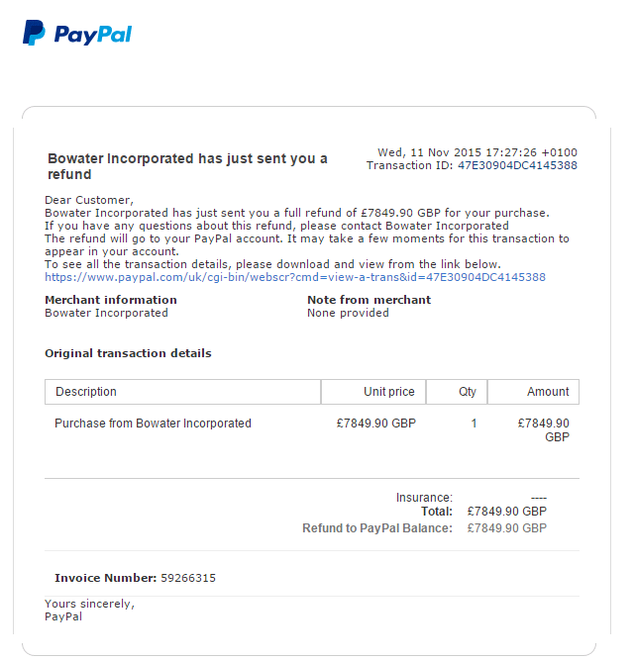

Por desgracia tenemos que hablar de nuevo de una oleada de correos electrónicos que se están distribuyendo haciendo uso de la imagen del servicio de pagos PayPal. El mensaje posee un archivo adjunto que cuya extensión es src y que en realidad se trata del instalador de una pieza malware. Originalmente estaba diseñado para afectar a usuarios de Reino Unido.

Sin embargo, ya se sabe que muchas estafas son reaprovechadas por los ciberdelincuentes, y esta no es una excepción. En esta ocasión sí que es verdad que se han tomado muy pocas molestias, ya que el cuerpo del correo ni siquiera ha sido traducido y las unidades monetarias aún se encuentran en libras esterlinas. Con respecto a los demás, la temática es más o menos la esperada y se busca de alguna manera llamar la atención del usuario y provocar que realice la descarga del archivo adjunto. Se indica que desde una compañía se ha llevado a cabo una transferencia de una gran cantidad de dinero a favor del usuario, despertando la curiosidad y provocando que más de uno descargue el adjunto.

Aunque el usuario puede ver la dirección service@paypal.co.uk como el origen del mensaje, en realidad hay que decir que se están utilizando cuentas de Gmail para llevar a cabo la estafa.

Con respecto al archivo, el usuario se puede encontrar dos versiones: con un archivo adjunto o bien con un enlace al archivo.

La estafa de PayPal sirve para distribuir Upatre

Expertos en seguridad han llevado a cabo el análisis el archivo adjunto y el existente en el servicio de almacenamiento sharefiles, observando que es el mismo y que se trata de un archivo comprimido que posee un ejecutable src que realiza la instalación de Upatre. En RedesZone ya hemos hablado en numerosas ocasiones de este software no deseado que está destinado a facilitar la instalación de otros programas maliciosos. En esta ocasión se ha detectado que posteriormente se instala una versión del troyano bancario Dyre, que tal y como muchos sabéis está destinado a realizar el robo de las credenciales de acceso a servicios bancarios y también a otros, como por ejemplo de servicios de correo electrónico o mensajería.

Este se comunica con una dirección IP que es 197.149.90.166 y que en el caso de creer que se esté infectado se debe bloquear, ya que pertenece al servidor de control del que el malware recibe instrucciones y al que envía la información recopilada.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad