El ransomware es el malware más peligroso con el que nos podemos encontrar. A diferencia de los troyanos, que buscan robar datos de las víctimas, o los virus como tal que solo buscan causar un mal funcionamiento del equipo, este nuevo tipo de malware ataca directamente lo más valioso de los usuarios, sus datos personales, los cifra y pide el pago de un rescate a cambio de la clave para recuperarlos. Existen muchas variantes de ransomware diferentes, pero una de las más conocidas y peligrosas es Locky, también conocida como Zepto.

Los responsables del ransomware Locky han puesto en circulación el pasado 5 de septiembre una nueva versión de su software malicioso con la que pretenden seguir infectando al mayor número de usuarios posibles, impedir que los investigadores de seguridad creen herramientas que permiten recuperar los datos de forma gratuita y poder seguir llevando a cabo las extorsiones para las que son creados estos malware.

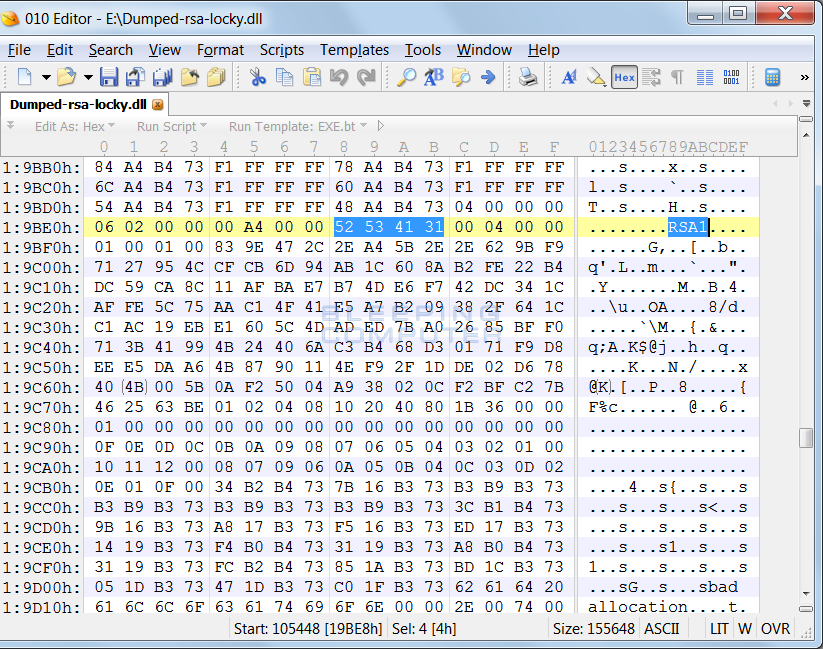

La nueva versión de Locky incluye una clave RSA por defecto para garantizar el cifrado

Hasta ahora, la forma más común de proceder con el cifrado de los datos es haciendo que el ransomware contacte con un servidor de control propiedad de los piratas, este genere una clave única y esta se utilice para el cifrado, sin embargo, cada vez son más los administradores de sistemas y los software antivirus que bloquean las conexiones con estos servidores de control, impidiendo que el ransomware descargue las claves y proceda con el cifrado de los datos.

La nueva versión de Locky liberada hace dos días vuelve a las andadas y, en vez de utilizar el servidor de control para generar la clave de cifrado, esta se incluye en una librería junto al malware, procediendo con el cifrado incluso si un firewall o una configuración de red bloquea la conexión con los servidores.

Esto es malo y bueno a la vez ya que, aunque el pirata informático garantiza el cifrado de los datos, todos los usuarios infectados utilizarán la misma clave por lo que si se consigue la clave, ya sea mediante ingeniería inversa como pagando una sola persona el rescate, esta podrá ser utilizada para recuperar los datos de las demás víctimas sin necesidad de pagar.

Una nueva versión que está siendo todo un fracaso

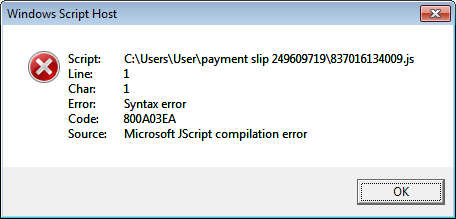

Mientras que el hecho de incluir la clave RSA por defecto es digno de preocupación, en realidad este ransomware aún no se ha tomado demasiadas víctimas. Esto se debe a que la mayoría de las campañas que distribuyen el ransomware, generalmente oculto en un fichero comprimido .zip, no están utilizando una nomenclatura adecuada para la carga del malware ya que intentan hacer referencia a un fichero .js cuando en realidad esta nueva versión de Locky utiliza un formato .hta.

Por ello, cuando la víctima intenta ejecutar el malware solo ve un mensaje de error como el anterior.

Esto puede arreglarse fácilmente simplemente cambiando el formato .js por .hta, por lo que probablemente en próximas campañas esta amenaza sí pueda ser digna de preocupación. En caso de lograrse el cifrado de los datos, igual que en las versiones anteriores, los archivos recibirán la extensión “.zepto”.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad